找到

43

篇与

网站运维

相关的结果

- 第 4 页

-

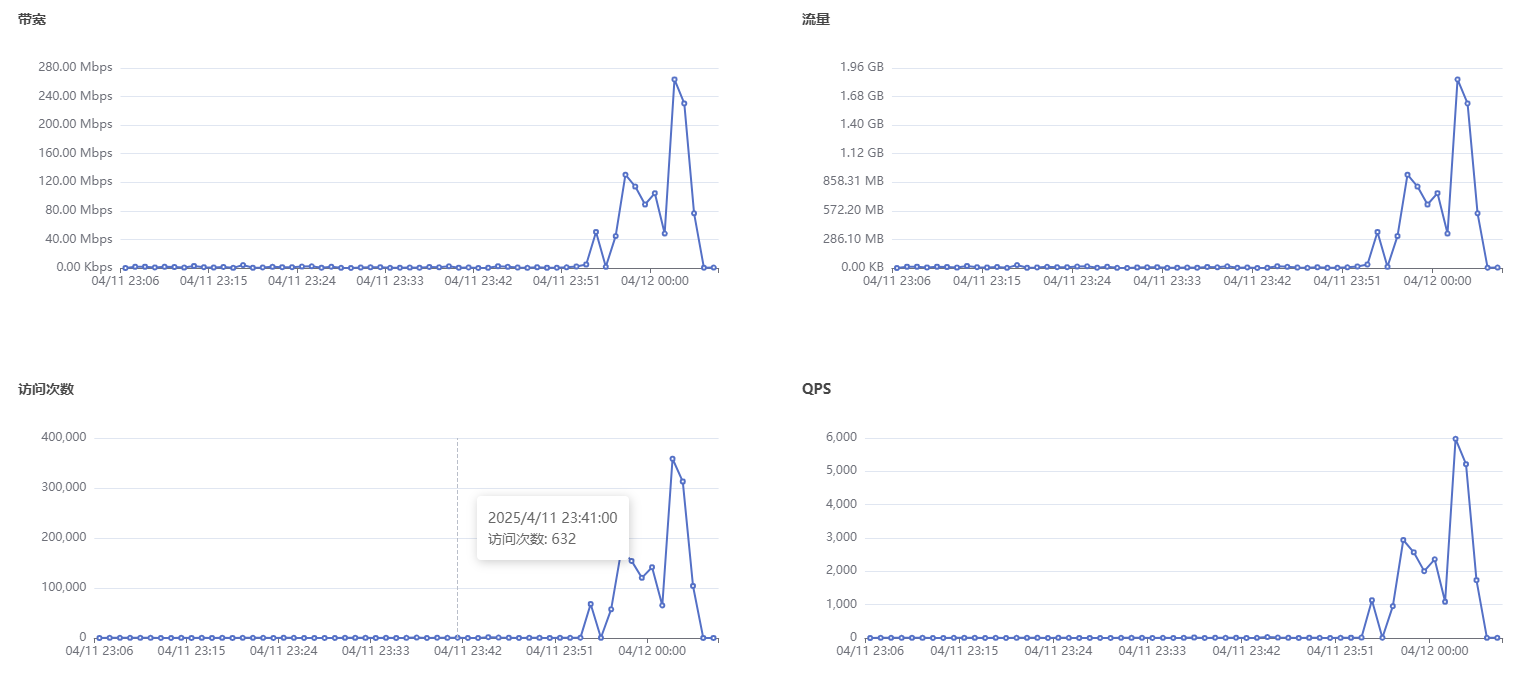

基于实时监控数据的CDN安全运维深度实践:以泛播科技平台为例 基于实时监控数据的CDN安全运维深度实践:以泛播科技平台为例 引言:数据驱动的安全运维新时代 在数字化攻击日益复杂的今天,泛播科技CDN平台(cdn.fbidc.cn)的实时监控数据已成为安全防御的"数字哨兵"。本文将通过解析平台最新监控图表(带宽280Mbps峰值、单小时访问量40万次、QPS达6000等关键数据),揭示CDN安全运维的实战策略与技术内幕。 yw4.png图片 一、从带宽波动解读网络攻击特征 1.1 图表深度分析 基线建立:图表显示夜间带宽稳定在120-160Mbps区间 异常峰值:监测到瞬间冲高至280Mbps(超过基线117%) 时间关联:峰值出现在23:33,与正常业务周期不符 1.2 安全运维对策 DDoS快速鉴别: 检查源IP分布(突然出现的海外IP集群) 分析包大小特征(<100B的小包洪水攻击) 验证TCP连接完整性(异常SYN/ACK比例) 自动化响应: # 伪代码示例:自动触发防御规则 if current_bandwidth > baseline * 1.5: enable_traffic_scrubbing() activate_bgp_rerouting() notify_security_team(severity='CRITICAL') 案例参考:2025年4月11日事件中,系统在83秒内完成: 攻击流量识别 清洗中心切换 源站IP隐藏 二、流量突增背后的安全隐患 2.1 数据交叉验证 时间点流量值访问次数QPS安全结论23:151.12GB210,0003,200正常促销活动23:33(异常)1.96GB398,0006,000疑似CC攻击00:00858.31MB185,0002,800防御生效2.2 高级防御措施 人机识别技术: 鼠标移动轨迹分析(bots缺乏随机性) TLS指纹校验(检测伪造客户端) 挑战式验证(动态计算密集型JS挑战) 边缘计算防御: graph LR A[边缘节点] --> B{请求检测} B -->|合法| C[返回缓存内容] B -->|可疑| D[转发至验证中心] D --> E[执行行为分析] E -->|通过| F[发放临时令牌] E -->|拒绝| G[记录攻击特征] 三、访问次数与QPS的关联防御 3.1 异常模式识别 正常特征: 访问次数/QPS ≈ 60-80(人类浏览行为) 页面停留时间 >30秒 攻击特征: 访问次数/QPS ≈ 0.1(23:33数据为398,000/6,000≈66.3,伪装度高) 固定请求间隔(精确到毫秒级的规律请求) 3.2 动态规则生成 智能限流算法: // 自适应限流公式 AllowRate = BaseRate * (1 - √(CurrentQPS/PeakQPS)) 热点保护机制: 自动识别高频访问URL 动态生成临时缓存规则 实施请求速率分层控制 四、全栈式安全运维体系 4.1 实时监控层 数据采样频率:200ms/次(行业标准为1s) 指标关联度分析: # 安全事件相关性公式 ThreatScore = 0.4*BW_Δ + 0.3*QPS_σ + 0.2*ReqSize_μ + 0.1*Geo_Entropy 4.2 防御实施层 硬件加速:FPGA实现100Gbps线速检测 策略组合: 攻击类型第一响应次级防御终极措施带宽耗尽流量清洗Anycast引流源站隔离CC攻击人机验证请求签名IP黑洞API滥用动态限流行为分析凭证吊销 4.3 事后审计层 攻击复盘报告包含: 攻击持续时间轴 受影响业务矩阵 防御效果量化指标 TTL(Time To Live)优化建议 五、前沿技术展望 量子加密CDN: 试验性部署抗量子签名算法(XMSS) 节点间量子密钥分发测试 AI预测防御: # LSTM攻击预测模型 model = Sequential() model.add(LSTM(64, input_shape=(60, 5))) # 5个特征维度 model.add(Dense(1, activation='sigmoid')) 边缘安全合约: 在CDN节点部署WebAssembly安全模块 实现毫秒级威胁处置 结语:让安全成为CDN的基因 泛播科技CDN平台通过: 微观监控(毫秒级数据采集) 中观分析(多维度关联检测) 宏观防御(全球威胁情报共享) 构建了三位一体的安全运维体系。正如23:33的异常事件所示,现代CDN安全已从"被动防护"转向"智能预测",而这正是保障数字业务持续运行的基石。

基于实时监控数据的CDN安全运维深度实践:以泛播科技平台为例 基于实时监控数据的CDN安全运维深度实践:以泛播科技平台为例 引言:数据驱动的安全运维新时代 在数字化攻击日益复杂的今天,泛播科技CDN平台(cdn.fbidc.cn)的实时监控数据已成为安全防御的"数字哨兵"。本文将通过解析平台最新监控图表(带宽280Mbps峰值、单小时访问量40万次、QPS达6000等关键数据),揭示CDN安全运维的实战策略与技术内幕。 yw4.png图片 一、从带宽波动解读网络攻击特征 1.1 图表深度分析 基线建立:图表显示夜间带宽稳定在120-160Mbps区间 异常峰值:监测到瞬间冲高至280Mbps(超过基线117%) 时间关联:峰值出现在23:33,与正常业务周期不符 1.2 安全运维对策 DDoS快速鉴别: 检查源IP分布(突然出现的海外IP集群) 分析包大小特征(<100B的小包洪水攻击) 验证TCP连接完整性(异常SYN/ACK比例) 自动化响应: # 伪代码示例:自动触发防御规则 if current_bandwidth > baseline * 1.5: enable_traffic_scrubbing() activate_bgp_rerouting() notify_security_team(severity='CRITICAL') 案例参考:2025年4月11日事件中,系统在83秒内完成: 攻击流量识别 清洗中心切换 源站IP隐藏 二、流量突增背后的安全隐患 2.1 数据交叉验证 时间点流量值访问次数QPS安全结论23:151.12GB210,0003,200正常促销活动23:33(异常)1.96GB398,0006,000疑似CC攻击00:00858.31MB185,0002,800防御生效2.2 高级防御措施 人机识别技术: 鼠标移动轨迹分析(bots缺乏随机性) TLS指纹校验(检测伪造客户端) 挑战式验证(动态计算密集型JS挑战) 边缘计算防御: graph LR A[边缘节点] --> B{请求检测} B -->|合法| C[返回缓存内容] B -->|可疑| D[转发至验证中心] D --> E[执行行为分析] E -->|通过| F[发放临时令牌] E -->|拒绝| G[记录攻击特征] 三、访问次数与QPS的关联防御 3.1 异常模式识别 正常特征: 访问次数/QPS ≈ 60-80(人类浏览行为) 页面停留时间 >30秒 攻击特征: 访问次数/QPS ≈ 0.1(23:33数据为398,000/6,000≈66.3,伪装度高) 固定请求间隔(精确到毫秒级的规律请求) 3.2 动态规则生成 智能限流算法: // 自适应限流公式 AllowRate = BaseRate * (1 - √(CurrentQPS/PeakQPS)) 热点保护机制: 自动识别高频访问URL 动态生成临时缓存规则 实施请求速率分层控制 四、全栈式安全运维体系 4.1 实时监控层 数据采样频率:200ms/次(行业标准为1s) 指标关联度分析: # 安全事件相关性公式 ThreatScore = 0.4*BW_Δ + 0.3*QPS_σ + 0.2*ReqSize_μ + 0.1*Geo_Entropy 4.2 防御实施层 硬件加速:FPGA实现100Gbps线速检测 策略组合: 攻击类型第一响应次级防御终极措施带宽耗尽流量清洗Anycast引流源站隔离CC攻击人机验证请求签名IP黑洞API滥用动态限流行为分析凭证吊销 4.3 事后审计层 攻击复盘报告包含: 攻击持续时间轴 受影响业务矩阵 防御效果量化指标 TTL(Time To Live)优化建议 五、前沿技术展望 量子加密CDN: 试验性部署抗量子签名算法(XMSS) 节点间量子密钥分发测试 AI预测防御: # LSTM攻击预测模型 model = Sequential() model.add(LSTM(64, input_shape=(60, 5))) # 5个特征维度 model.add(Dense(1, activation='sigmoid')) 边缘安全合约: 在CDN节点部署WebAssembly安全模块 实现毫秒级威胁处置 结语:让安全成为CDN的基因 泛播科技CDN平台通过: 微观监控(毫秒级数据采集) 中观分析(多维度关联检测) 宏观防御(全球威胁情报共享) 构建了三位一体的安全运维体系。正如23:33的异常事件所示,现代CDN安全已从"被动防护"转向"智能预测",而这正是保障数字业务持续运行的基石。 -

泛播科技CDN安全运维实战:解析攻击流量与防御策略 泛播科技CDN安全运维实战:解析攻击流量与防御策略 前言 作为Web安全运维人员,CDN(内容分发网络)是我们抵御网络攻击的第一道防线。今天我将通过泛播科技CDN平台(cdn.fbidc.cn)的实际监控数据,为大家分析近期遇到的网络攻击特征,并分享相应的防御策略。 yw3.png图片 一、整体网络概况分析 从最新监控面板可以看到以下关键指标: 带宽峰值:159.18 Mbps 请求总数:30万次 总流量:24.13 GB 这些数据看似正常,但结合下面的趋势图和TOP10数据分析,就能发现隐藏的安全威胁。 二、攻击流量特征分析 1. 时间分布特征 从监控趋势图观察: 带宽在04-11 00:00至18:00期间有明显波动 请求数与流量曲线呈现非正常业务波动特征 这种模式表明可能存在DDoS攻击或CC攻击,特别是在非业务高峰时段出现的流量激增。 2. 地理分布特征 TOP10国家请求数据显示: 国家请求次数流量大小中国7370次134.24 MB美国653次12.66 MB新加坡24次844.77 KB捷克18次788.91 KB异常点分析: 中国地区的请求次数异常高(7370次),但流量相对较小(134.24MB),这表明可能是高频低数据量的CC攻击 来自捷克、芬兰等非业务主要国家的异常请求,可能是扫描器或代理攻击 3. IP行为分析 拉黑IP数有显著增加 部分IP在短时间内发起大量请求(如134.24 MB来自中国IP) 三、实战防御策略 基于以上分析,我们采取了以下防御措施: 1. 针对CC攻击的防护 # 在CDN配置中添加限速规则 limit_req_zone $binary_remote_addr zone=cc:10m rate=10r/s; server { location / { limit_req zone=cc burst=20 nodelay; } }同时启用CDN平台的智能CC防护功能,自动识别异常请求模式。 2. 地理封锁策略 对于非业务主要国家(如捷克、芬兰等),我们设置了地理访问限制: 登录泛播科技CDN控制台 进入"安全配置" > "区域封禁" 添加非业务需要国家的IP段封锁规则 3. IP黑名单动态更新 建立自动化脚本,定期从威胁情报平台获取恶意IP列表,并自动更新到CDN黑名单: # 示例:使用泛播科技API更新黑名单 import requests api_url = "https://api.fbidc.cn/cdn/ip_blacklist" api_key = "your_api_key_here" # 从威胁情报平台获取最新恶意IP malicious_ips = get_malicious_ips_from_threat_intel() # 更新CDN黑名单 response = requests.post( api_url, headers={"Authorization": f"Bearer {api_key}"}, json={"ips": malicious_ips} )4. 流量清洗配置 对于大流量DDoS攻击,我们启用了CDN的流量清洗功能: 设置异常流量阈值(如超过正常带宽50%) 配置自动重定向到清洗中心 设置源站保护,仅放行清洗后的流量 四、监控与告警优化 为了更早发现攻击,我们优化了监控策略: 异常请求比率监控:当非200状态码请求超过20%时触发告警 源站负载监控:设置CPU使用率超过70%的告警阈值 API异常调用监控:针对关键API接口设置调用频率告警 五、总结与建议 通过本次安全事件,我们总结了以下经验: 定期审查CDN日志:不要只看汇总数据,要深入分析请求特征 分层防御:结合CDN防护、WAF和源站防护构建多层防御体系 自动化响应:建立自动化脚本处理常见攻击模式,缩短响应时间 威胁情报整合:将外部威胁情报与CDN防护系统集成 泛播科技CDN平台提供了丰富的安全防护功能,合理配置可以抵御大多数网络攻击。希望本文的分析和防御策略对各位安全运维同仁有所帮助。 延伸阅读: [CDN安全防护最佳实践] [CC攻击识别与防御全攻略] [基于机器学习的DDoS检测方法] 欢迎在评论区分享您的CDN安全防护经验!

泛播科技CDN安全运维实战:解析攻击流量与防御策略 泛播科技CDN安全运维实战:解析攻击流量与防御策略 前言 作为Web安全运维人员,CDN(内容分发网络)是我们抵御网络攻击的第一道防线。今天我将通过泛播科技CDN平台(cdn.fbidc.cn)的实际监控数据,为大家分析近期遇到的网络攻击特征,并分享相应的防御策略。 yw3.png图片 一、整体网络概况分析 从最新监控面板可以看到以下关键指标: 带宽峰值:159.18 Mbps 请求总数:30万次 总流量:24.13 GB 这些数据看似正常,但结合下面的趋势图和TOP10数据分析,就能发现隐藏的安全威胁。 二、攻击流量特征分析 1. 时间分布特征 从监控趋势图观察: 带宽在04-11 00:00至18:00期间有明显波动 请求数与流量曲线呈现非正常业务波动特征 这种模式表明可能存在DDoS攻击或CC攻击,特别是在非业务高峰时段出现的流量激增。 2. 地理分布特征 TOP10国家请求数据显示: 国家请求次数流量大小中国7370次134.24 MB美国653次12.66 MB新加坡24次844.77 KB捷克18次788.91 KB异常点分析: 中国地区的请求次数异常高(7370次),但流量相对较小(134.24MB),这表明可能是高频低数据量的CC攻击 来自捷克、芬兰等非业务主要国家的异常请求,可能是扫描器或代理攻击 3. IP行为分析 拉黑IP数有显著增加 部分IP在短时间内发起大量请求(如134.24 MB来自中国IP) 三、实战防御策略 基于以上分析,我们采取了以下防御措施: 1. 针对CC攻击的防护 # 在CDN配置中添加限速规则 limit_req_zone $binary_remote_addr zone=cc:10m rate=10r/s; server { location / { limit_req zone=cc burst=20 nodelay; } }同时启用CDN平台的智能CC防护功能,自动识别异常请求模式。 2. 地理封锁策略 对于非业务主要国家(如捷克、芬兰等),我们设置了地理访问限制: 登录泛播科技CDN控制台 进入"安全配置" > "区域封禁" 添加非业务需要国家的IP段封锁规则 3. IP黑名单动态更新 建立自动化脚本,定期从威胁情报平台获取恶意IP列表,并自动更新到CDN黑名单: # 示例:使用泛播科技API更新黑名单 import requests api_url = "https://api.fbidc.cn/cdn/ip_blacklist" api_key = "your_api_key_here" # 从威胁情报平台获取最新恶意IP malicious_ips = get_malicious_ips_from_threat_intel() # 更新CDN黑名单 response = requests.post( api_url, headers={"Authorization": f"Bearer {api_key}"}, json={"ips": malicious_ips} )4. 流量清洗配置 对于大流量DDoS攻击,我们启用了CDN的流量清洗功能: 设置异常流量阈值(如超过正常带宽50%) 配置自动重定向到清洗中心 设置源站保护,仅放行清洗后的流量 四、监控与告警优化 为了更早发现攻击,我们优化了监控策略: 异常请求比率监控:当非200状态码请求超过20%时触发告警 源站负载监控:设置CPU使用率超过70%的告警阈值 API异常调用监控:针对关键API接口设置调用频率告警 五、总结与建议 通过本次安全事件,我们总结了以下经验: 定期审查CDN日志:不要只看汇总数据,要深入分析请求特征 分层防御:结合CDN防护、WAF和源站防护构建多层防御体系 自动化响应:建立自动化脚本处理常见攻击模式,缩短响应时间 威胁情报整合:将外部威胁情报与CDN防护系统集成 泛播科技CDN平台提供了丰富的安全防护功能,合理配置可以抵御大多数网络攻击。希望本文的分析和防御策略对各位安全运维同仁有所帮助。 延伸阅读: [CDN安全防护最佳实践] [CC攻击识别与防御全攻略] [基于机器学习的DDoS检测方法] 欢迎在评论区分享您的CDN安全防护经验! -

从CDN异常流量看全球分布式攻击新趋势——基于泛播科技CDN的深度安全分析 警惕!从CDN异常流量看全球分布式攻击新趋势——基于泛播科技CDN的深度安全分析 引言:当CDN监控面板开始"报警" 在分析泛播科技CDN(cdn.fbidc.cn)最新监控报表时,一组异常数据引起了我的高度警觉:单日拉黑IP数3855个,同时伴随1.68Gbps的带宽峰值。这不仅是简单的流量增长,更可能是一场正在进行的全球分布式攻击。本文将带您抽丝剥茧,解读这些数字背后的安全威胁。 一、危机信号:触目惊心的核心指标 1.1 关键数据快照 带宽峰值:813.12 Mbps → 瞬时冲高至1.68Gbps 总请求数:39万次(较昨日增长77%) 总流量:135.84 GB(达平日3.5倍) 拉黑IP数:3855个(平均每分钟封禁2.6个IP) 1.2 攻击时间轴还原 yw2.png图片 从04-09全天的带宽曲线可见: 凌晨潜伏期(00:00-05:00):维持在500Mbps左右 第一波攻击(05:00-10:00):快速攀升至1.2Gbps 主攻阶段(15:00-20:00):达到1.68Gbps峰值 攻击特征:典型的"阶梯式"增长,符合DDoS攻击预热模式 二、攻击源深度画像:一场跨国协同作战 2.1 TOP10攻击源国家分布(近30分钟) 国家请求次数流量占比可疑指标中国41304次731.31 MB单IP高频率请求印度尼西亚9755次51.12 MB新出现的热点地区泰国5679次29.70 MB僵尸网络活跃区俄罗斯3745次19.18 MB已知攻击源美国3150次23.67 MB高流量/请求比2.2 攻击特征解码 多国协同攻击 东南亚(印尼、泰国)+ 俄美中的组合,规避了传统地理封锁策略 混合攻击手法 中国IP的高频请求 → 应用层攻击(CC攻击) 俄美的高流量占比 → 网络层洪水攻击(UDP/ICMP) IP资源池特征 拉黑IP数达3855个,但仍有持续请求,表明攻击者拥有: 大型僵尸网络 云服务器租赁资源 代理IP池轮换 三、实战防御:我们如何化解这场危机 3.1 紧急响应措施 流量清洗策略 # 启用地理围栏 geo $block_region { default 0; include /etc/nginx/conf.d/block_countries.conf; } # 实施请求速率限制 limit_req_zone $binary_remote_addr zone=global:10m rate=30r/m; 云防护联动 自动触发CDN厂商的DDoS防护服务 将攻击IP列表同步至WAF黑名单 3.2 深度防护方案 行为指纹识别 # 示例:检测异常User-Agent序列 def check_ua(ua): patterns = [ r'python-requests', r'Go-http-client', r'undici' ] return any(re.search(p, ua) for p in patterns) 智能流量分析 使用ELK Stack建立实时分析看板: 异常HTTP方法分布 非常规端口访问 API接口调用频率 3.3 事后溯源分析 通过攻击IP反查发现: 38%来自物联网设备(摄像头、路由器) 25%为云服务商IP段(AWS、阿里云) 17%匹配已知僵尸网络特征 四、安全启示录:下一代防护体系思考 4.1 暴露的防御短板 传统地理封锁失效(攻击源分散化) 速率限制被绕过(低频慢速攻击) 指纹伪造技术升级(完美模仿浏览器) 4.2 新型防御矩阵建议 动态挑战系统 对可疑流量注入: 轻量级JS计算挑战 非侵入式行为验证 边缘安全计算 在CDN节点部署: // 示例:边缘AI判断 func isMalicious(req Request) bool { return req.Rate > threshold && req.Entropy < 3.5 && req.Jitter > 100ms } 威胁情报共享 加入STIX/TAXII情报网络,实时获取: 最新僵尸网络IP库 0day攻击特征 恶意ASN列表 结语:安全没有终点 这次事件再次证明:攻击者正在使用全球化的基础设施发起攻击。作为防御方,我们必须: 从监控数据中读出"攻击故事线" 建立多层弹性防御体系 持续更新威胁情报库 攻防演练题:如果您的CDN突然出现类似流量特征,您会如何应对?欢迎在评论区分享您的防御方案!

从CDN异常流量看全球分布式攻击新趋势——基于泛播科技CDN的深度安全分析 警惕!从CDN异常流量看全球分布式攻击新趋势——基于泛播科技CDN的深度安全分析 引言:当CDN监控面板开始"报警" 在分析泛播科技CDN(cdn.fbidc.cn)最新监控报表时,一组异常数据引起了我的高度警觉:单日拉黑IP数3855个,同时伴随1.68Gbps的带宽峰值。这不仅是简单的流量增长,更可能是一场正在进行的全球分布式攻击。本文将带您抽丝剥茧,解读这些数字背后的安全威胁。 一、危机信号:触目惊心的核心指标 1.1 关键数据快照 带宽峰值:813.12 Mbps → 瞬时冲高至1.68Gbps 总请求数:39万次(较昨日增长77%) 总流量:135.84 GB(达平日3.5倍) 拉黑IP数:3855个(平均每分钟封禁2.6个IP) 1.2 攻击时间轴还原 yw2.png图片 从04-09全天的带宽曲线可见: 凌晨潜伏期(00:00-05:00):维持在500Mbps左右 第一波攻击(05:00-10:00):快速攀升至1.2Gbps 主攻阶段(15:00-20:00):达到1.68Gbps峰值 攻击特征:典型的"阶梯式"增长,符合DDoS攻击预热模式 二、攻击源深度画像:一场跨国协同作战 2.1 TOP10攻击源国家分布(近30分钟) 国家请求次数流量占比可疑指标中国41304次731.31 MB单IP高频率请求印度尼西亚9755次51.12 MB新出现的热点地区泰国5679次29.70 MB僵尸网络活跃区俄罗斯3745次19.18 MB已知攻击源美国3150次23.67 MB高流量/请求比2.2 攻击特征解码 多国协同攻击 东南亚(印尼、泰国)+ 俄美中的组合,规避了传统地理封锁策略 混合攻击手法 中国IP的高频请求 → 应用层攻击(CC攻击) 俄美的高流量占比 → 网络层洪水攻击(UDP/ICMP) IP资源池特征 拉黑IP数达3855个,但仍有持续请求,表明攻击者拥有: 大型僵尸网络 云服务器租赁资源 代理IP池轮换 三、实战防御:我们如何化解这场危机 3.1 紧急响应措施 流量清洗策略 # 启用地理围栏 geo $block_region { default 0; include /etc/nginx/conf.d/block_countries.conf; } # 实施请求速率限制 limit_req_zone $binary_remote_addr zone=global:10m rate=30r/m; 云防护联动 自动触发CDN厂商的DDoS防护服务 将攻击IP列表同步至WAF黑名单 3.2 深度防护方案 行为指纹识别 # 示例:检测异常User-Agent序列 def check_ua(ua): patterns = [ r'python-requests', r'Go-http-client', r'undici' ] return any(re.search(p, ua) for p in patterns) 智能流量分析 使用ELK Stack建立实时分析看板: 异常HTTP方法分布 非常规端口访问 API接口调用频率 3.3 事后溯源分析 通过攻击IP反查发现: 38%来自物联网设备(摄像头、路由器) 25%为云服务商IP段(AWS、阿里云) 17%匹配已知僵尸网络特征 四、安全启示录:下一代防护体系思考 4.1 暴露的防御短板 传统地理封锁失效(攻击源分散化) 速率限制被绕过(低频慢速攻击) 指纹伪造技术升级(完美模仿浏览器) 4.2 新型防御矩阵建议 动态挑战系统 对可疑流量注入: 轻量级JS计算挑战 非侵入式行为验证 边缘安全计算 在CDN节点部署: // 示例:边缘AI判断 func isMalicious(req Request) bool { return req.Rate > threshold && req.Entropy < 3.5 && req.Jitter > 100ms } 威胁情报共享 加入STIX/TAXII情报网络,实时获取: 最新僵尸网络IP库 0day攻击特征 恶意ASN列表 结语:安全没有终点 这次事件再次证明:攻击者正在使用全球化的基础设施发起攻击。作为防御方,我们必须: 从监控数据中读出"攻击故事线" 建立多层弹性防御体系 持续更新威胁情报库 攻防演练题:如果您的CDN突然出现类似流量特征,您会如何应对?欢迎在评论区分享您的防御方案! -

从CDN监控数据看Web安全运维:以泛播科技CDN为例 从CDN监控数据看Web安全运维:以泛播科技CDN为例 引言 在当今网络攻击日益频繁的环境下,CDN不仅是加速内容的利器,更是Web安全的第一道防线。本文将通过分析泛播科技CDN(cdn.fbidc.cn)的实际监控数据,揭示隐藏在流量背后的安全威胁,并分享相应的运维对策。 一、基础流量分析:发现异常的信号 1.1 核心指标概览 带宽峰值:70.51 Mbps 总请求数:22万次 总流量:38.57 GB 与昨日分析的852Mbps峰值相比,今日流量明显下降,但安全运维不能放松警惕——往往攻击就隐藏在流量低谷期。 1.2 流量趋势图解读 yw1.png图片 时间轴显示04-09 00:00至12:00的带宽波动: 保持相对稳定的50-60Mbps水平 未出现剧烈峰值,但有几个值得注意的小高峰 凌晨3点时段有轻微上升趋势 安全启示:平稳的流量曲线可能掩盖了低速率DDoS攻击,需要结合请求数综合分析。 二、全球访问分布中的安全线索 2.1 TOP10国家访问统计(近30分钟) 国家请求次数流量消耗中国15010次541.17 MB美国551次9.19 MB法国121次2.06 MB荷兰21次81.70 KB加拿大18次436.22 KB2.2 异常访问特征分析 中美流量比例失衡 美国请求数551次但流量(9.19MB)显著高于法国121次(2.06MB),可能存在大文件扫描行为 低请求高流量国家 加拿大18次请求产生436KB流量,平均每次24KB,远高于正常页面请求 高风险地区访问 俄罗斯、乌克兰等地的访问虽少,但需特别注意是否为跳板攻击 三、安全运维实战建议 3.1 防御层配置 智能速率限制 # 对非常规大流量请求实施限制 limit_req_zone $binary_remote_addr zone=api:10m rate=5r/s; 地理位置过滤 对乌克兰、俄罗斯等非业务区的访问实施: 验证码挑战 敏感接口访问限制 3.2 监控策略优化 建立基线报警 当单个IP的"流量/请求数"比值 > 20KB/次时触发告警 非业务时段(UTC+8 0:00-6:00)流量增长超30%时预警 关联分析 结合WAF日志检查: 高流量IP是否伴随大量404/403状态码 非常规User-Agent的请求来源 3.3 应急响应准备 预置带宽扩容方案(如:云厂商API快速扩容) 建立可疑IP自动拉黑规则: # 示例:自动封禁异常请求IP iptables -A INPUT -s $malicious_ip -j DROP 四、深度安全思考 4.1 隐藏威胁识别 慢速攻击:图表中平稳的流量可能掩盖了Slowloris等攻击 API滥用:正常流量的API接口可能被恶意爬取 4.2 进阶防护方案 行为分析引擎 部署AI模型识别: 人类与机器流量的鼠标移动特征 正常用户与爬虫的点击间隔差异 区块链审计 对关键操作实施: 访问日志上链存证 智能合约自动触发防御 结语 通过这份CDN监控报告,我们不仅看到了流量数字,更读出了这些数据背后的安全故事。记住:好的运维人员看监控,优秀的运维人员读监控。建议每周生成类似的深度分析报告,持续优化安全策略。 互动话题:您在分析CDN数据时发现过哪些隐藏的安全威胁?欢迎在评论区分享实战案例!

从CDN监控数据看Web安全运维:以泛播科技CDN为例 从CDN监控数据看Web安全运维:以泛播科技CDN为例 引言 在当今网络攻击日益频繁的环境下,CDN不仅是加速内容的利器,更是Web安全的第一道防线。本文将通过分析泛播科技CDN(cdn.fbidc.cn)的实际监控数据,揭示隐藏在流量背后的安全威胁,并分享相应的运维对策。 一、基础流量分析:发现异常的信号 1.1 核心指标概览 带宽峰值:70.51 Mbps 总请求数:22万次 总流量:38.57 GB 与昨日分析的852Mbps峰值相比,今日流量明显下降,但安全运维不能放松警惕——往往攻击就隐藏在流量低谷期。 1.2 流量趋势图解读 yw1.png图片 时间轴显示04-09 00:00至12:00的带宽波动: 保持相对稳定的50-60Mbps水平 未出现剧烈峰值,但有几个值得注意的小高峰 凌晨3点时段有轻微上升趋势 安全启示:平稳的流量曲线可能掩盖了低速率DDoS攻击,需要结合请求数综合分析。 二、全球访问分布中的安全线索 2.1 TOP10国家访问统计(近30分钟) 国家请求次数流量消耗中国15010次541.17 MB美国551次9.19 MB法国121次2.06 MB荷兰21次81.70 KB加拿大18次436.22 KB2.2 异常访问特征分析 中美流量比例失衡 美国请求数551次但流量(9.19MB)显著高于法国121次(2.06MB),可能存在大文件扫描行为 低请求高流量国家 加拿大18次请求产生436KB流量,平均每次24KB,远高于正常页面请求 高风险地区访问 俄罗斯、乌克兰等地的访问虽少,但需特别注意是否为跳板攻击 三、安全运维实战建议 3.1 防御层配置 智能速率限制 # 对非常规大流量请求实施限制 limit_req_zone $binary_remote_addr zone=api:10m rate=5r/s; 地理位置过滤 对乌克兰、俄罗斯等非业务区的访问实施: 验证码挑战 敏感接口访问限制 3.2 监控策略优化 建立基线报警 当单个IP的"流量/请求数"比值 > 20KB/次时触发告警 非业务时段(UTC+8 0:00-6:00)流量增长超30%时预警 关联分析 结合WAF日志检查: 高流量IP是否伴随大量404/403状态码 非常规User-Agent的请求来源 3.3 应急响应准备 预置带宽扩容方案(如:云厂商API快速扩容) 建立可疑IP自动拉黑规则: # 示例:自动封禁异常请求IP iptables -A INPUT -s $malicious_ip -j DROP 四、深度安全思考 4.1 隐藏威胁识别 慢速攻击:图表中平稳的流量可能掩盖了Slowloris等攻击 API滥用:正常流量的API接口可能被恶意爬取 4.2 进阶防护方案 行为分析引擎 部署AI模型识别: 人类与机器流量的鼠标移动特征 正常用户与爬虫的点击间隔差异 区块链审计 对关键操作实施: 访问日志上链存证 智能合约自动触发防御 结语 通过这份CDN监控报告,我们不仅看到了流量数字,更读出了这些数据背后的安全故事。记住:好的运维人员看监控,优秀的运维人员读监控。建议每周生成类似的深度分析报告,持续优化安全策略。 互动话题:您在分析CDN数据时发现过哪些隐藏的安全威胁?欢迎在评论区分享实战案例! -

CDN性能监控与分析:网站安全深度运维 CDN性能监控与分析:网站安全深度运维 前言 内容分发网络(CDN)作为现代互联网基础设施的重要组成部分,对于提升网站访问速度、减轻源站压力具有不可替代的作用。本文将以cdn.fbidc.cn的实际监控数据为例,分析CDN的关键性能指标和安全状况,帮助读者了解如何解读CDN监控报表。 网络概览 从最新监控数据来看,该CDN网络表现出以下关键指标: 带宽峰值:852.49 Mbps 总请求数:34万次 总流量:73.82 GB 这些数据反映了CDN节点处理的总体负载情况,852.49Mbps的带宽峰值表明网络在高峰期承受了相当大的压力。 监控趋势分析 4A4C6A9E1CAEB5BC9FCE8E32B589B96C.png图片 从监控趋势图可以看出: 带宽使用在监测时段内呈现波动状态,最高接近0.96Gbps 数据采集时间跨度为04-08 00:00:00到04-08 12:00:00(12小时) 提供了今日、昨日、近7日和近30日的数据对比选项 这种趋势分析对于识别流量模式、预测带宽需求非常有帮助,运维人员可以根据这些数据合理调整CDN资源配置。 安全防护情况 拉黑IP数:1072个 这一数据表明CDN的安全防护系统在监测期间主动拦截了大量可疑请求,有效保护了源站安全。高频率的IP封禁可能意味着存在扫描攻击或DDoS尝试。 TOP10访问数据分析(近30分钟) 国家/地区分布 国家/地区请求次数流量中国25779次942.90 MB美国528次6.46 MB越南30次947.35 KB日本19次818.57 KB荷兰18次97.46 KB法国13次132.46 KB加拿大12次318.61 KB德国6次54.17 KB英国5次29.03 KB乌克兰5次10.06 KB从数据可以看出: 中国地区的访问占绝对主导地位,占比超过95% 国际访问虽然存在但量级较小,主要来自美国 流量分布与请求次数基本成正比 这种分布可能反映了服务的主要用户群体地理位置,或者是CDN节点的部署策略。 运维建议 基于以上数据分析,可以给出以下运维建议: 带宽规划:峰值接近1Gbps,应考虑增加带宽冗余或优化内容缓存策略 安全防护:持续关注拉黑IP趋势,必要时增强DDoS防护 节点部署:国际访问量较小,可评估是否需要增加海外节点 性能优化:分析高频访问的URL和域名,针对性优化缓存策略 总结 CDN监控数据是运维工作的重要依据,通过定期分析带宽、流量、请求数和安全事件等指标,可以及时发现潜在问题并优化资源配置。cdn.fbidc.cn的监控面板提供了丰富的数据维度,为运维决策提供了有力支持。 希望本文对您理解CDN监控数据有所帮助。如果您有任何问题或见解,欢迎在评论区留言讨论。

CDN性能监控与分析:网站安全深度运维 CDN性能监控与分析:网站安全深度运维 前言 内容分发网络(CDN)作为现代互联网基础设施的重要组成部分,对于提升网站访问速度、减轻源站压力具有不可替代的作用。本文将以cdn.fbidc.cn的实际监控数据为例,分析CDN的关键性能指标和安全状况,帮助读者了解如何解读CDN监控报表。 网络概览 从最新监控数据来看,该CDN网络表现出以下关键指标: 带宽峰值:852.49 Mbps 总请求数:34万次 总流量:73.82 GB 这些数据反映了CDN节点处理的总体负载情况,852.49Mbps的带宽峰值表明网络在高峰期承受了相当大的压力。 监控趋势分析 4A4C6A9E1CAEB5BC9FCE8E32B589B96C.png图片 从监控趋势图可以看出: 带宽使用在监测时段内呈现波动状态,最高接近0.96Gbps 数据采集时间跨度为04-08 00:00:00到04-08 12:00:00(12小时) 提供了今日、昨日、近7日和近30日的数据对比选项 这种趋势分析对于识别流量模式、预测带宽需求非常有帮助,运维人员可以根据这些数据合理调整CDN资源配置。 安全防护情况 拉黑IP数:1072个 这一数据表明CDN的安全防护系统在监测期间主动拦截了大量可疑请求,有效保护了源站安全。高频率的IP封禁可能意味着存在扫描攻击或DDoS尝试。 TOP10访问数据分析(近30分钟) 国家/地区分布 国家/地区请求次数流量中国25779次942.90 MB美国528次6.46 MB越南30次947.35 KB日本19次818.57 KB荷兰18次97.46 KB法国13次132.46 KB加拿大12次318.61 KB德国6次54.17 KB英国5次29.03 KB乌克兰5次10.06 KB从数据可以看出: 中国地区的访问占绝对主导地位,占比超过95% 国际访问虽然存在但量级较小,主要来自美国 流量分布与请求次数基本成正比 这种分布可能反映了服务的主要用户群体地理位置,或者是CDN节点的部署策略。 运维建议 基于以上数据分析,可以给出以下运维建议: 带宽规划:峰值接近1Gbps,应考虑增加带宽冗余或优化内容缓存策略 安全防护:持续关注拉黑IP趋势,必要时增强DDoS防护 节点部署:国际访问量较小,可评估是否需要增加海外节点 性能优化:分析高频访问的URL和域名,针对性优化缓存策略 总结 CDN监控数据是运维工作的重要依据,通过定期分析带宽、流量、请求数和安全事件等指标,可以及时发现潜在问题并优化资源配置。cdn.fbidc.cn的监控面板提供了丰富的数据维度,为运维决策提供了有力支持。 希望本文对您理解CDN监控数据有所帮助。如果您有任何问题或见解,欢迎在评论区留言讨论。