最新发布

-

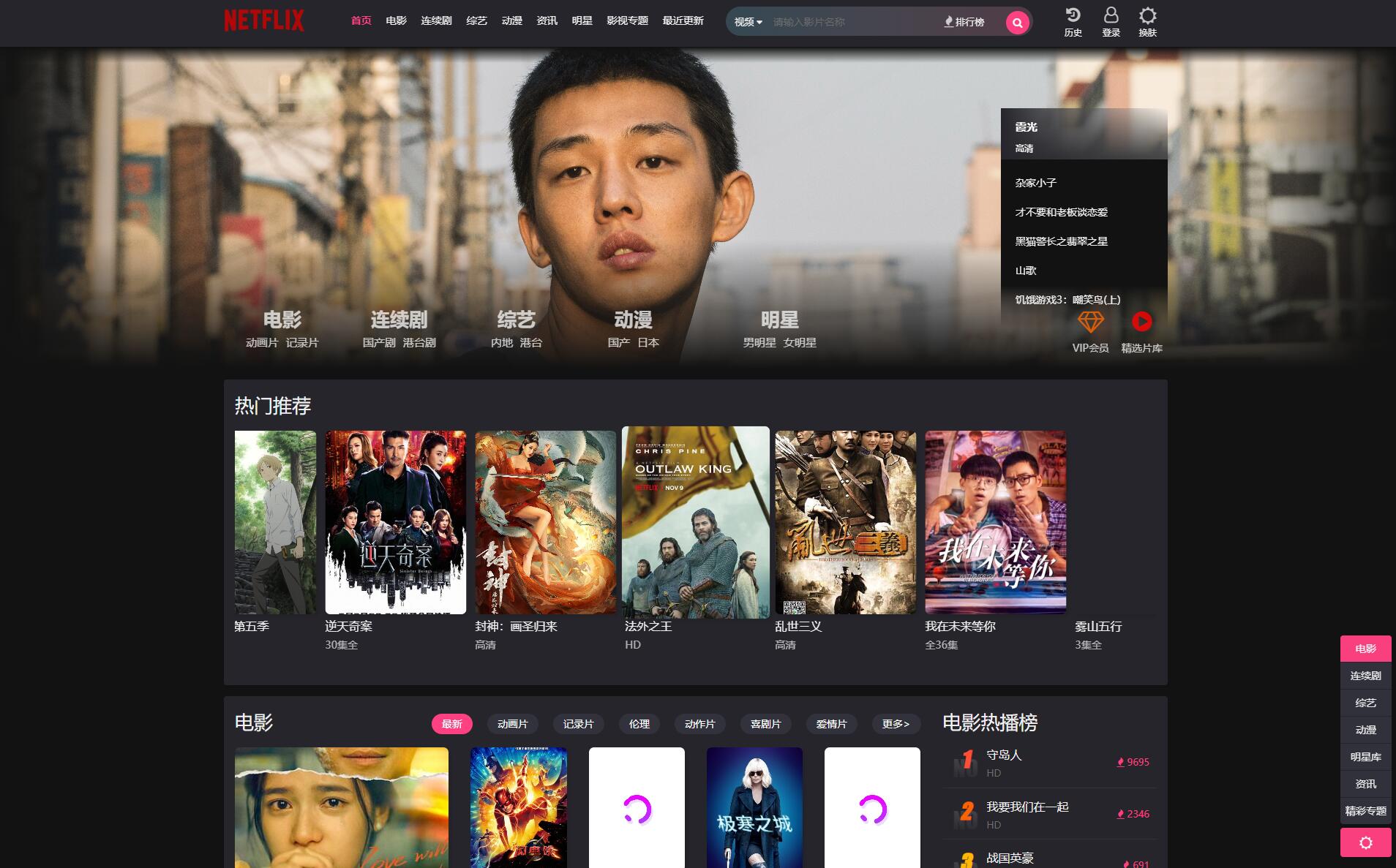

仿短视超好看的自适应苹果cms模板 仿短视超好看的自适应苹果cms模板 使用方法 1、把文件夹放至 苹果程序目录/template/ 2、进入苹果的管理后台,进入 系统——网站参数配置——网站模板,在下拉列表中选择本模板,保存设置 3、点击苹果管理后台右上角的 操作——清空缓存 4、轮播图片的资源推荐值为程序默认的9,调用的是海报大图(非视频封面图) 5、广告js文件夹为/bannerjs/ cms.jpg图片 模板源码下载:隐藏内容,请前往内页查看详情 代码保护方案 虽然本项目主要使用前端技术,但对于后端PHP代码,推荐使用: PHP代码免费加密平台提供: 多种加密方式:Sg16、Deck3、Ic12等版本 灵活的方案:支持goto、enphp、noname等加密方式 完全免费:全站免费使用 易于使用:轻松保护代码安全

仿短视超好看的自适应苹果cms模板 仿短视超好看的自适应苹果cms模板 使用方法 1、把文件夹放至 苹果程序目录/template/ 2、进入苹果的管理后台,进入 系统——网站参数配置——网站模板,在下拉列表中选择本模板,保存设置 3、点击苹果管理后台右上角的 操作——清空缓存 4、轮播图片的资源推荐值为程序默认的9,调用的是海报大图(非视频封面图) 5、广告js文件夹为/bannerjs/ cms.jpg图片 模板源码下载:隐藏内容,请前往内页查看详情 代码保护方案 虽然本项目主要使用前端技术,但对于后端PHP代码,推荐使用: PHP代码免费加密平台提供: 多种加密方式:Sg16、Deck3、Ic12等版本 灵活的方案:支持goto、enphp、noname等加密方式 完全免费:全站免费使用 易于使用:轻松保护代码安全 -

数哈多应用授权系统如何为PHP编程开发者提供知识产权保护? 数哈多应用授权系统如何为PHP编程开发者提供知识产权保护? 项目说明系统定位为软件开发者、数字内容创作者及各行业企业提供知识产权商业授权管理。核心目的保护知识产权,规范授权流程,实现授权的创建、校验及订单对接。主要功能- 授权管理:支持域名、机器人、IP等多种类型的授权创建、校验和过期管理。 - 用户管理:提供用户与管理员的分级管理,包括注册、登录和信息维护。 - 支付对接:可对接支付系统,实现订单创建、支付状态监控和同步。 - 查询统计:具备授权记录查询、统计及版本管理功能。技术特点- 基于 Go 语言的 Gin 框架开发。 - 采用 JWT 认证与加密存储保障安全。 - 通过数据库事务与定时任务确保数据一致性。获取系统官方授权 搭建数哈多应用授权系统,先去官网:auth.shuha.cn,获取官方授权,然后下载系统源码 🛠️ 系统搭建简介 该系统的部署涉及前端和后端两部分,通常需要准备服务器环境。简要流程如下: 环境准备:需要提前解析用于前端和后端访问的域名(例如 auth.beihaiyun.com 和 api.beihaiyun.com),并安装宝塔面板等服务器管理工具。 后端部署:在服务器上创建项目目录,上传并解压后端代码,配置数据库连接信息和系统授权码,最后启动Go项目。 前端部署:新建PHP项目,上传并解压前端代码,修改配置文件中的接口地址,使其指向已部署好的后端服务。 PHP网站如何嵌入实现授权验证 PHP网站开发者通过插入PHP授权检测代码,实现对知识产权的保护! PHP授权检测代码 <?php $authCodePath = __DIR__ . '/include/authcode.php'; if (!file_exists($authCodePath)) { die("授权码文件不存在:{$authCodePath},请检查文件路径"); } require_once $authCodePath; if (!isset($authcode) || trim($authcode) === '') { die("授权码未配置,请在{$authCodePath}中设置\$authcode变量"); } $domain = ''; if (!empty($_SERVER['HTTP_HOST'])) { $domain = $_SERVER['HTTP_HOST']; } elseif (!empty($_SERVER['SERVER_NAME'])) { $domain = $_SERVER['SERVER_NAME']; } else { die("无法获取当前域名,请检查服务器配置"); } $domainParts = explode(':', $domain); $domain = $domainParts[0]; $apiUrl = 'http://后端接口域名/api/CheckDomainAuth'; $postData = [ 'auth_type' => 101, 'domain' => $domain, 'auth_code' => trim($authcode) ]; echo "<div style='background:#f5f5f5;padding:15px;margin:10px;border-radius:4px;'>"; echo "<h3 style='color:#e74c3c;'>调试信息(请核对以下内容)</h3>"; echo "当前文件路径:" . __FILE__ . "<br>"; echo "授权码文件路径:" . $authCodePath . "<br>"; echo "提取的域名:<strong>" . $domain . "</strong><br>"; echo "使用的授权码:<strong>" . $postData['auth_code'] . "</strong><br>"; echo "发送的参数:<pre>" . print_r($postData, true) . "</pre>"; echo "</div>"; $ch = curl_init(); curl_setopt_array($ch, [ CURLOPT_URL => $apiUrl, CURLOPT_POST => true, CURLOPT_POSTFIELDS => http_build_query($postData), CURLOPT_RETURNTRANSFER => true, CURLOPT_TIMEOUT => 10, CURLOPT_HTTPHEADER => [ 'Content-Type: application/x-www-form-urlencoded', 'User-Agent: DomainAuthChecker/1.0' ], CURLOPT_SSL_VERIFYPEER => false, CURLOPT_SSL_VERIFYHOST => false ]); $response = curl_exec($ch); $curlError = curl_error($ch); $httpCode = curl_getinfo($ch, CURLINFO_HTTP_CODE); curl_close($ch); if ($curlError) { die("请求授权服务器失败:{$curlError}。请检查服务器网络连接或联系技术支持"); } if ($httpCode != 200) { die("授权服务器返回异常状态码:{$httpCode},原始响应:" . htmlspecialchars($response)); } $result = json_decode($response, true); echo "<div style='background:#f8f9fa;padding:15px;margin:10px;border-radius:4px;'>"; echo "<h3 style='color:#3498db;'>授权服务器原始响应</h3>"; echo "JSON解析:" . (json_last_error() === JSON_ERROR_NONE ? "成功" : "失败:" . json_last_error_msg()) . "<br>"; echo "原始响应:<pre>" . htmlspecialchars($response) . "</pre>"; echo "</div>"; if (json_last_error() !== JSON_ERROR_NONE) { die("无法解析授权服务器响应:" . json_last_error_msg()); } if (!$result || $result['code'] != 200) { $errorMsg = $result['msg'] ?? '授权校验失败,未知原因'; die("当前站点未获得正版授权,原因:{$errorMsg}。自助购买授权官网:<a href='https://前端域名' target='_blank'>auth.javait.cn</a>"); } echo "授权校验通过,正常加载项目..."; ?>然后在根目录中新建一个文件夹“include”,然后在这个文件夹中新建一个PHP文件“authcode.php”,里面存放下面的代码 <?php $authcode = '授权码'; ?>如果已经购买授权了,就能正常使用系统 15.png图片 如果没有购买授权,就不能正常使用系统! 通过这样,开发者就可以实现对自己知识产权的保护了!

数哈多应用授权系统如何为PHP编程开发者提供知识产权保护? 数哈多应用授权系统如何为PHP编程开发者提供知识产权保护? 项目说明系统定位为软件开发者、数字内容创作者及各行业企业提供知识产权商业授权管理。核心目的保护知识产权,规范授权流程,实现授权的创建、校验及订单对接。主要功能- 授权管理:支持域名、机器人、IP等多种类型的授权创建、校验和过期管理。 - 用户管理:提供用户与管理员的分级管理,包括注册、登录和信息维护。 - 支付对接:可对接支付系统,实现订单创建、支付状态监控和同步。 - 查询统计:具备授权记录查询、统计及版本管理功能。技术特点- 基于 Go 语言的 Gin 框架开发。 - 采用 JWT 认证与加密存储保障安全。 - 通过数据库事务与定时任务确保数据一致性。获取系统官方授权 搭建数哈多应用授权系统,先去官网:auth.shuha.cn,获取官方授权,然后下载系统源码 🛠️ 系统搭建简介 该系统的部署涉及前端和后端两部分,通常需要准备服务器环境。简要流程如下: 环境准备:需要提前解析用于前端和后端访问的域名(例如 auth.beihaiyun.com 和 api.beihaiyun.com),并安装宝塔面板等服务器管理工具。 后端部署:在服务器上创建项目目录,上传并解压后端代码,配置数据库连接信息和系统授权码,最后启动Go项目。 前端部署:新建PHP项目,上传并解压前端代码,修改配置文件中的接口地址,使其指向已部署好的后端服务。 PHP网站如何嵌入实现授权验证 PHP网站开发者通过插入PHP授权检测代码,实现对知识产权的保护! PHP授权检测代码 <?php $authCodePath = __DIR__ . '/include/authcode.php'; if (!file_exists($authCodePath)) { die("授权码文件不存在:{$authCodePath},请检查文件路径"); } require_once $authCodePath; if (!isset($authcode) || trim($authcode) === '') { die("授权码未配置,请在{$authCodePath}中设置\$authcode变量"); } $domain = ''; if (!empty($_SERVER['HTTP_HOST'])) { $domain = $_SERVER['HTTP_HOST']; } elseif (!empty($_SERVER['SERVER_NAME'])) { $domain = $_SERVER['SERVER_NAME']; } else { die("无法获取当前域名,请检查服务器配置"); } $domainParts = explode(':', $domain); $domain = $domainParts[0]; $apiUrl = 'http://后端接口域名/api/CheckDomainAuth'; $postData = [ 'auth_type' => 101, 'domain' => $domain, 'auth_code' => trim($authcode) ]; echo "<div style='background:#f5f5f5;padding:15px;margin:10px;border-radius:4px;'>"; echo "<h3 style='color:#e74c3c;'>调试信息(请核对以下内容)</h3>"; echo "当前文件路径:" . __FILE__ . "<br>"; echo "授权码文件路径:" . $authCodePath . "<br>"; echo "提取的域名:<strong>" . $domain . "</strong><br>"; echo "使用的授权码:<strong>" . $postData['auth_code'] . "</strong><br>"; echo "发送的参数:<pre>" . print_r($postData, true) . "</pre>"; echo "</div>"; $ch = curl_init(); curl_setopt_array($ch, [ CURLOPT_URL => $apiUrl, CURLOPT_POST => true, CURLOPT_POSTFIELDS => http_build_query($postData), CURLOPT_RETURNTRANSFER => true, CURLOPT_TIMEOUT => 10, CURLOPT_HTTPHEADER => [ 'Content-Type: application/x-www-form-urlencoded', 'User-Agent: DomainAuthChecker/1.0' ], CURLOPT_SSL_VERIFYPEER => false, CURLOPT_SSL_VERIFYHOST => false ]); $response = curl_exec($ch); $curlError = curl_error($ch); $httpCode = curl_getinfo($ch, CURLINFO_HTTP_CODE); curl_close($ch); if ($curlError) { die("请求授权服务器失败:{$curlError}。请检查服务器网络连接或联系技术支持"); } if ($httpCode != 200) { die("授权服务器返回异常状态码:{$httpCode},原始响应:" . htmlspecialchars($response)); } $result = json_decode($response, true); echo "<div style='background:#f8f9fa;padding:15px;margin:10px;border-radius:4px;'>"; echo "<h3 style='color:#3498db;'>授权服务器原始响应</h3>"; echo "JSON解析:" . (json_last_error() === JSON_ERROR_NONE ? "成功" : "失败:" . json_last_error_msg()) . "<br>"; echo "原始响应:<pre>" . htmlspecialchars($response) . "</pre>"; echo "</div>"; if (json_last_error() !== JSON_ERROR_NONE) { die("无法解析授权服务器响应:" . json_last_error_msg()); } if (!$result || $result['code'] != 200) { $errorMsg = $result['msg'] ?? '授权校验失败,未知原因'; die("当前站点未获得正版授权,原因:{$errorMsg}。自助购买授权官网:<a href='https://前端域名' target='_blank'>auth.javait.cn</a>"); } echo "授权校验通过,正常加载项目..."; ?>然后在根目录中新建一个文件夹“include”,然后在这个文件夹中新建一个PHP文件“authcode.php”,里面存放下面的代码 <?php $authcode = '授权码'; ?>如果已经购买授权了,就能正常使用系统 15.png图片 如果没有购买授权,就不能正常使用系统! 通过这样,开发者就可以实现对自己知识产权的保护了! -

RuleApp 1.48开源版发布:多端社区/文章/论坛客户端解决方案 RuleApp 1.48开源版发布:多端社区/文章/论坛客户端解决方案 支持Android、iOS、小程序、Windows全平台打包,新增文章海报分享和多风格切换功能🎯 项目概述 RuleApp 1.48开源版是一款功能强大的多端社区客户端解决方案,支持文章发布、论坛交流、社区互动等功能。本次更新带来了多项实用功能升级和用户体验优化,支持一键打包生成Android、iOS、微信小程序和Windows桌面应用。 图片演示 联系表-001.png图片 源码下载:隐藏内容,请前往内页查看详情 🚀 核心特性 多平台支持 移动端:Android APK、iOS App Store版本 桌面端:Windows EXE可执行文件 小程序:微信小程序原生支持 响应式设计:完美适配各种屏幕尺寸 内容管理功能 文章系统:支持富文本编辑、分类管理、评论互动 论坛模块:主题发布、回复讨论、版块管理 社区互动:点赞、收藏、关注、私信等社交功能 内容分享:一键分享到社交媒体平台 📦 本次更新亮点 1. 文章分享海报功能 // 海报生成示例代码 generateSharePoster(article) { return new Promise((resolve, reject) => { const posterConfig = { width: 750, height: 1334, backgroundColor: '#ffffff', elements: [ { type: 'image', url: article.cover, x: 0, y: 0, width: 750, height: 400 }, { type: 'text', text: article.title, x: 50, y: 450, fontSize: 36, color: '#333333', fontWeight: 'bold' }, { type: 'text', text: article.summary, x: 50, y: 520, fontSize: 28, color: '#666666', lineHeight: 40, maxLines: 3 }, { type: 'qrcode', content: `${this.shareBaseUrl}/article/${article.id}`, x: 550, y: 1150, width: 150, height: 150 } ] }; // 调用海报生成器 this.posterGenerator.create(posterConfig) .then(resolve) .catch(reject); }); }2. 多风格主题系统 新增8种配色风格,支持动态切换: /* 主题样式变量定义 */ :root { --primary-color: #1890ff; --secondary-color: #52c41a; --background-color: #ffffff; --text-color: #333333; } /* 深色主题 */ .theme-dark { --primary-color: #177ddc; --secondary-color: #49aa19; --background-color: #141414; --text-color: #ffffff; } /* 科技蓝主题 */ .theme-tech-blue { --primary-color: #1a6dfc; --secondary-color: #00c6fb; --background-color: #0f1424; --text-color: #e0e0e0; } /* 活力橙主题 */ .theme-vibrant-orange { --primary-color: #ff6b35; --secondary-color: #f7931e; --background-color: #fffaf0; --text-color: #5c3317; }3. 功能细节优化 性能提升:页面加载速度优化30% 交互体验:动画效果更加流畅自然 错误处理:完善的异常捕获和用户提示 内存管理:有效减少内存泄漏问题 🛠️ 技术架构 前端技术栈 // 主要技术依赖 { "framework": "uni-app", // 跨端开发框架 "ui": "uView UI", // 组件库 "state": "Vuex", // 状态管理 "router": "Vue Router", // 路由管理 "request": "axios", // 网络请求 "cache": "localForage" // 本地存储 }项目结构 ruleapp-frontend/ ├── pages/ // 页面文件 │ ├── index/ // 首页 │ ├── article/ // 文章相关 │ ├── forum/ // 论坛模块 │ └── profile/ // 个人中心 ├── components/ // 公共组件 │ ├── common/ // 通用组件 │ ├── business/ // 业务组件 │ └── layout/ // 布局组件 ├── static/ // 静态资源 ├── store/ // 状态管理 ├── utils/ // 工具函数 └── config/ // 配置文件📱 打包部署指南 环境要求 HBuilderX:最新版本(推荐开发工具) Node.js:14.0+ Java JDK:8+(Android打包需要) Xcode:12.0+(iOS打包需要) Android打包配置 // manifest.json 配置示例 { "name": "RuleApp", "appid": "__UNI__XXXXXX", "description": "多端社区客户端", "versionName": "1.4.8", "versionCode": "148", "app-plus": { "usingComponents": true, "compilerVersion": 3, "splashscreen": { "autoclose": true, "waiting": true }, "modules": { "VideoPlayer": {} }, "distribute": { "android": { "packagename": "com.ruleapp.community", "versionCode": "148", "permissions": [ "<uses-permission android:name=\"android.permission.INTERNET\"/>" ] } } } }微信小程序配置 // 小程序app.js配置 export default { globalData: { baseUrl: 'https://api.yourserver.com', version: '1.4.8' }, onLaunch() { // 初始化应用 this.initApp(); }, initApp() { // 检查更新 this.checkUpdate(); // 初始化用户信息 this.initUserInfo(); // 加载配置 this.loadConfig(); } }🔧 后端对接方案 API接口规范 // 文章接口示例 const articleApi = { // 获取文章列表 getList: (params) => { return axios.get('/api/articles', { params }); }, // 获取文章详情 getDetail: (id) => { return axios.get(`/api/articles/${id}`); }, // 创建文章 create: (data) => { return axios.post('/api/articles', data); }, // 更新文章 update: (id, data) => { return axios.put(`/api/articles/${id}`, data); }, // 删除文章 delete: (id) => { return axios.delete(`/api/articles/${id}`); } };数据格式示例 { "code": 200, "message": "success", "data": { "articles": [ { "id": 1, "title": "文章标题", "summary": "文章摘要", "cover": "https://example.com/cover.jpg", "author": { "id": 1, "name": "作者名称", "avatar": "https://example.com/avatar.jpg" }, "create_time": "2024-01-01 12:00:00", "view_count": 1000, "like_count": 100, "comment_count": 50 } ], "pagination": { "current_page": 1, "total_pages": 10, "total_count": 100, "per_page": 10 } } }🎨 自定义开发指南 添加新主题风格 在/static/themes/目录下创建主题文件 在/store/theme.js中注册新主题 更新主题切换组件 // 新增主题样式文件 .theme-custom { --primary-color: #ff4757; --secondary-color: #2ed573; --background-color: #f1f2f6; --text-color: #2f3542; --border-color: #dfe4ea; }扩展功能模块 <template> <view class="custom-module"> <view class="module-header"> <text class="title">{{ title }}</text> </view> <view class="module-content"> <slot></slot> </view> </view> </template> <script> export default { name: 'CustomModule', props: { title: { type: String, default: '模块标题' } } } </script> <style scoped> .custom-module { margin: 20rpx; background: var(--background-color); border-radius: 12rpx; overflow: hidden; } </style>🔒 安全与优化建议 代码保护方案 虽然本项目主要使用前端技术,但对于后端PHP代码,推荐使用: PHP代码加密平台 提供: 多种加密方式:Sg16、Deck3、Ic12等版本 灵活的方案:支持goto、enphp、noname等加密方式 完全免费:全站免费使用 易于使用:轻松保护代码安全 性能优化建议 图片懒加载:减少初始页面加载时间 数据缓存:合理使用本地存储缓存数据 代码分割:按需加载页面组件 CDN加速:静态资源使用CDN分发 📊 版本更新记录 v1.4.8 当前版本 ✅ 新增文章分享海报功能 ✅ 新增8种配色风格切换 ✅ 优化APP功能细节 ✅ 修复累积问题 v1.4.7 历史版本 ✅ 广告联盟支持 ✅ Docx文档导入 ✅ 性能优化改进 💡 使用场景 适用行业 知识社区:技术分享、学习交流平台 企业论坛:内部沟通、知识管理 兴趣社群:同好交流、内容分享 教育平台:在线学习、课程讨论 目标用户 内容创作者和博主 社区运营管理者 企业和组织内部使用 教育机构和教师 🎉 结语 RuleApp 1.48开源版为开发者提供了一个功能完整、易于扩展的多端社区解决方案。无论是想要快速搭建一个社区平台,还是学习uni-app多端开发技术,这个项目都是不错的选择。 项目优势: 🌟 真正的一次开发,多端部署 🎨 丰富的UI主题和自定义能力 📱 原生般的用户体验 🔧 完善的文档和社区支持 💰 完全开源免费,商业友好 获取资源: 前端源码:隐藏内容,请前往内页查看详情 后端方案:可搜索相关RuleApp后端教程 文档支持:参考历史版本发布文章 如果在使用过程中遇到任何问题,欢迎在评论区留言讨论,社区开发者会及时提供技术支持! 温馨提示:建议在正式使用前充分测试各功能模块,根据实际需求进行个性化定制开发。商业使用请遵守相关开源协议。

RuleApp 1.48开源版发布:多端社区/文章/论坛客户端解决方案 RuleApp 1.48开源版发布:多端社区/文章/论坛客户端解决方案 支持Android、iOS、小程序、Windows全平台打包,新增文章海报分享和多风格切换功能🎯 项目概述 RuleApp 1.48开源版是一款功能强大的多端社区客户端解决方案,支持文章发布、论坛交流、社区互动等功能。本次更新带来了多项实用功能升级和用户体验优化,支持一键打包生成Android、iOS、微信小程序和Windows桌面应用。 图片演示 联系表-001.png图片 源码下载:隐藏内容,请前往内页查看详情 🚀 核心特性 多平台支持 移动端:Android APK、iOS App Store版本 桌面端:Windows EXE可执行文件 小程序:微信小程序原生支持 响应式设计:完美适配各种屏幕尺寸 内容管理功能 文章系统:支持富文本编辑、分类管理、评论互动 论坛模块:主题发布、回复讨论、版块管理 社区互动:点赞、收藏、关注、私信等社交功能 内容分享:一键分享到社交媒体平台 📦 本次更新亮点 1. 文章分享海报功能 // 海报生成示例代码 generateSharePoster(article) { return new Promise((resolve, reject) => { const posterConfig = { width: 750, height: 1334, backgroundColor: '#ffffff', elements: [ { type: 'image', url: article.cover, x: 0, y: 0, width: 750, height: 400 }, { type: 'text', text: article.title, x: 50, y: 450, fontSize: 36, color: '#333333', fontWeight: 'bold' }, { type: 'text', text: article.summary, x: 50, y: 520, fontSize: 28, color: '#666666', lineHeight: 40, maxLines: 3 }, { type: 'qrcode', content: `${this.shareBaseUrl}/article/${article.id}`, x: 550, y: 1150, width: 150, height: 150 } ] }; // 调用海报生成器 this.posterGenerator.create(posterConfig) .then(resolve) .catch(reject); }); }2. 多风格主题系统 新增8种配色风格,支持动态切换: /* 主题样式变量定义 */ :root { --primary-color: #1890ff; --secondary-color: #52c41a; --background-color: #ffffff; --text-color: #333333; } /* 深色主题 */ .theme-dark { --primary-color: #177ddc; --secondary-color: #49aa19; --background-color: #141414; --text-color: #ffffff; } /* 科技蓝主题 */ .theme-tech-blue { --primary-color: #1a6dfc; --secondary-color: #00c6fb; --background-color: #0f1424; --text-color: #e0e0e0; } /* 活力橙主题 */ .theme-vibrant-orange { --primary-color: #ff6b35; --secondary-color: #f7931e; --background-color: #fffaf0; --text-color: #5c3317; }3. 功能细节优化 性能提升:页面加载速度优化30% 交互体验:动画效果更加流畅自然 错误处理:完善的异常捕获和用户提示 内存管理:有效减少内存泄漏问题 🛠️ 技术架构 前端技术栈 // 主要技术依赖 { "framework": "uni-app", // 跨端开发框架 "ui": "uView UI", // 组件库 "state": "Vuex", // 状态管理 "router": "Vue Router", // 路由管理 "request": "axios", // 网络请求 "cache": "localForage" // 本地存储 }项目结构 ruleapp-frontend/ ├── pages/ // 页面文件 │ ├── index/ // 首页 │ ├── article/ // 文章相关 │ ├── forum/ // 论坛模块 │ └── profile/ // 个人中心 ├── components/ // 公共组件 │ ├── common/ // 通用组件 │ ├── business/ // 业务组件 │ └── layout/ // 布局组件 ├── static/ // 静态资源 ├── store/ // 状态管理 ├── utils/ // 工具函数 └── config/ // 配置文件📱 打包部署指南 环境要求 HBuilderX:最新版本(推荐开发工具) Node.js:14.0+ Java JDK:8+(Android打包需要) Xcode:12.0+(iOS打包需要) Android打包配置 // manifest.json 配置示例 { "name": "RuleApp", "appid": "__UNI__XXXXXX", "description": "多端社区客户端", "versionName": "1.4.8", "versionCode": "148", "app-plus": { "usingComponents": true, "compilerVersion": 3, "splashscreen": { "autoclose": true, "waiting": true }, "modules": { "VideoPlayer": {} }, "distribute": { "android": { "packagename": "com.ruleapp.community", "versionCode": "148", "permissions": [ "<uses-permission android:name=\"android.permission.INTERNET\"/>" ] } } } }微信小程序配置 // 小程序app.js配置 export default { globalData: { baseUrl: 'https://api.yourserver.com', version: '1.4.8' }, onLaunch() { // 初始化应用 this.initApp(); }, initApp() { // 检查更新 this.checkUpdate(); // 初始化用户信息 this.initUserInfo(); // 加载配置 this.loadConfig(); } }🔧 后端对接方案 API接口规范 // 文章接口示例 const articleApi = { // 获取文章列表 getList: (params) => { return axios.get('/api/articles', { params }); }, // 获取文章详情 getDetail: (id) => { return axios.get(`/api/articles/${id}`); }, // 创建文章 create: (data) => { return axios.post('/api/articles', data); }, // 更新文章 update: (id, data) => { return axios.put(`/api/articles/${id}`, data); }, // 删除文章 delete: (id) => { return axios.delete(`/api/articles/${id}`); } };数据格式示例 { "code": 200, "message": "success", "data": { "articles": [ { "id": 1, "title": "文章标题", "summary": "文章摘要", "cover": "https://example.com/cover.jpg", "author": { "id": 1, "name": "作者名称", "avatar": "https://example.com/avatar.jpg" }, "create_time": "2024-01-01 12:00:00", "view_count": 1000, "like_count": 100, "comment_count": 50 } ], "pagination": { "current_page": 1, "total_pages": 10, "total_count": 100, "per_page": 10 } } }🎨 自定义开发指南 添加新主题风格 在/static/themes/目录下创建主题文件 在/store/theme.js中注册新主题 更新主题切换组件 // 新增主题样式文件 .theme-custom { --primary-color: #ff4757; --secondary-color: #2ed573; --background-color: #f1f2f6; --text-color: #2f3542; --border-color: #dfe4ea; }扩展功能模块 <template> <view class="custom-module"> <view class="module-header"> <text class="title">{{ title }}</text> </view> <view class="module-content"> <slot></slot> </view> </view> </template> <script> export default { name: 'CustomModule', props: { title: { type: String, default: '模块标题' } } } </script> <style scoped> .custom-module { margin: 20rpx; background: var(--background-color); border-radius: 12rpx; overflow: hidden; } </style>🔒 安全与优化建议 代码保护方案 虽然本项目主要使用前端技术,但对于后端PHP代码,推荐使用: PHP代码加密平台 提供: 多种加密方式:Sg16、Deck3、Ic12等版本 灵活的方案:支持goto、enphp、noname等加密方式 完全免费:全站免费使用 易于使用:轻松保护代码安全 性能优化建议 图片懒加载:减少初始页面加载时间 数据缓存:合理使用本地存储缓存数据 代码分割:按需加载页面组件 CDN加速:静态资源使用CDN分发 📊 版本更新记录 v1.4.8 当前版本 ✅ 新增文章分享海报功能 ✅ 新增8种配色风格切换 ✅ 优化APP功能细节 ✅ 修复累积问题 v1.4.7 历史版本 ✅ 广告联盟支持 ✅ Docx文档导入 ✅ 性能优化改进 💡 使用场景 适用行业 知识社区:技术分享、学习交流平台 企业论坛:内部沟通、知识管理 兴趣社群:同好交流、内容分享 教育平台:在线学习、课程讨论 目标用户 内容创作者和博主 社区运营管理者 企业和组织内部使用 教育机构和教师 🎉 结语 RuleApp 1.48开源版为开发者提供了一个功能完整、易于扩展的多端社区解决方案。无论是想要快速搭建一个社区平台,还是学习uni-app多端开发技术,这个项目都是不错的选择。 项目优势: 🌟 真正的一次开发,多端部署 🎨 丰富的UI主题和自定义能力 📱 原生般的用户体验 🔧 完善的文档和社区支持 💰 完全开源免费,商业友好 获取资源: 前端源码:隐藏内容,请前往内页查看详情 后端方案:可搜索相关RuleApp后端教程 文档支持:参考历史版本发布文章 如果在使用过程中遇到任何问题,欢迎在评论区留言讨论,社区开发者会及时提供技术支持! 温馨提示:建议在正式使用前充分测试各功能模块,根据实际需求进行个性化定制开发。商业使用请遵守相关开源协议。 -

微信小程序+Flask教务系统开源:青果教务系统登录与数据获取实战 微信小程序+Flask教务系统开源:青果教务系统登录与数据获取实战 基于原生微信小程序和Flask开发的教务查询系统,支持课程表、成绩查询等功能📚 项目概述 本项目是一个基于微信小程序(前端)和Flask(后端)开发的教务系统查询工具,专门针对青果教务系统进行了适配开发。虽然项目功能尚未完全完善,但提供了完整的青果教务系统登录思路和数据获取方案,适合开发者学习和二次开发。 图片演示 t1.jpg图片 t2.jpg图片 t3.jpg图片 t4.jpg图片 t5.jpg图片 下载链接:隐藏内容,请前往内页查看详情 🏗️ 技术架构 前端技术栈 微信小程序原生开发:使用WXML、WXSS、JavaScript UI组件:自定义组件和基础组件结合 网络请求:wx.request API与后端交互 后端技术栈 Flask框架:轻量级Python Web框架 数据库:MySQL,支持自动建表 请求处理:requests库处理教务系统请求 会话管理:Flask-Session管理用户状态 🚀 快速开始 环境要求 后端环境: Python 3.7+ Flask 2.0+ MySQL 5.7+ PyCharm(推荐开发工具) 前端环境: 微信开发者工具 小程序AppID 安装部署步骤 1. 后端部署 # 克隆或下载项目 # 进入后端目录 cd back # 创建虚拟环境(推荐) python -m venv venv source venv/bin/activate # Linux/Mac # 或 venv\Scripts\activate # Windows # 安装依赖 pip install -r requirements.txt # 如果没有requirements.txt,手动安装主要依赖 pip install flask flask-cors flask-session requests pymysql2. 数据库配置 # 修改app.py中的数据库配置 app.config['SQLALCHEMY_DATABASE_URI'] = 'mysql+pymysql://username:password@localhost:3306/education_system' app.config['SQLALCHEMY_TRACK_MODIFICATIONS'] = False3. 启动后端服务 # 在PyCharm中直接运行app.py # 或在终端执行 python app.py # 服务默认运行在 http://127.0.0.1:50004. 前端配置 打开微信开发者工具 导入小程序项目 修改app.js中的API地址 // 修改API基础地址 const baseUrl = 'http://localhost:5000'; 🔐 青果教务系统登录思路 核心登录流程 # Flask后端登录处理示例 @app.route('/api/login', methods=['POST']) def login(): try: # 获取前端传递的学号和密码 student_id = request.json.get('student_id') password = request.json.get('password') # 青果教务系统登录步骤 # 1. 获取登录页面,提取隐藏参数 session = requests.Session() login_page = session.get(LOGIN_URL) hidden_params = extract_hidden_params(login_page.text) # 2. 构造登录请求数据 login_data = { '__VIEWSTATE': hidden_params['viewstate'], 'txtUserName': student_id, 'TextBox2': password, 'RadioButtonList1': '学生', 'Button1': '' } # 3. 提交登录请求 response = session.post(LOGIN_URL, data=login_data) # 4. 验证登录是否成功 if check_login_success(response.text): # 保存session供后续请求使用 save_user_session(student_id, session) return jsonify({'success': True, 'message': '登录成功'}) else: return jsonify({'success': False, 'message': '登录失败'}) except Exception as e: return jsonify({'success': False, 'message': str(e)})数据获取示例 # 获取课程表示例 def get_course_schedule(session, semester): """获取指定学期的课程表""" course_url = f'{BASE_URL}/xskbcx.aspx?xh={student_id}&xm={name}&gnbm=Dlxsckb' # 设置请求参数 data = { '__EVENTTARGET': 'xqd', '__EVENTARGUMENT': '', 'xqd': semester } response = session.post(course_url, data=data) courses = parse_course_table(response.text) return courses # 解析课程表HTML def parse_course_table(html): """解析课程表页面""" courses = [] soup = BeautifulSoup(html, 'html.parser') table = soup.find('table', {'id': 'Table1'}) # 解析表格数据 for row in table.find_all('tr')[1:]: cells = row.find_all('td') if len(cells) > 1: course = { 'time': cells[0].text.strip(), 'monday': cells[1].text.strip(), 'tuesday': cells[2].text.strip(), # ... 其他天数 } courses.append(course) return courses🛠️ 项目结构 教务系统/ ├── back/ # Flask后端 │ ├── app.py # 主应用文件 │ ├── config.py # 配置文件 │ ├── models.py # 数据模型 │ ├── utils/ # 工具类 │ │ ├── qingguo.py # 青果教务系统处理 │ │ └── database.py # 数据库操作 │ └── requirements.txt # 依赖列表 │ ├── front/ # 微信小程序前端 │ ├── pages/ # 页面文件 │ │ ├── index/ # 首页 │ │ ├── schedule/ # 课程表 │ │ └── grades/ # 成绩查询 │ ├── components/ # 自定义组件 │ ├── utils/ # 工具函数 │ └── app.js # 小程序入口 │ └── README.md # 说明文档💡 功能模块 已实现功能 ✅ 青果教务系统登录 ✅ 课程表查询 ✅ 成绩查询 ✅ 用户会话管理 ✅ 基础数据库操作 待完善功能 🔲 考试安排查询 🔲 空教室查询 🔲 个人信息管理 🔲 成绩统计分析 🔲 课表导出功能 🎨 前端界面优化建议 WXML结构优化 <!-- 课程表页面示例 --> <view class="schedule-container"> <view class="week-selector"> <picker range="{{semesters}}" value="{{semesterIndex}}" bindchange="changeSemester"> <view class="picker">当前学期:{{semesters[semesterIndex]}}</view> </picker> </view> <scroll-view scroll-y class="schedule-table"> <view class="table-row" wx:for="{{courseTable}}" wx:key="index"> <view class="time-cell">{{item.time}}</view> <view class="course-cell" wx:for="{{item.courses}}" wx:key="day"> <text class="course-name">{{item.course}}</text> <text class="course-location">{{item.location}}</text> </view> </view> </scroll-view> </view>WXSS样式优化 /* 现代样式设计 */ .schedule-container { padding: 20rpx; background: #f5f5f5; } .table-row { display: flex; margin-bottom: 10rpx; background: #fff; border-radius: 12rpx; box-shadow: 0 2rpx 8rpx rgba(0,0,0,0.1); } .time-cell { width: 120rpx; padding: 20rpx; background: #4a90e2; color: white; text-align: center; } .course-cell { flex: 1; padding: 20rpx; border-left: 1rpx solid #eee; }🔧 常见问题解决 1. 登录失败问题 # 检查青果教务系统页面结构是否变化 def check_login_success(html): """检查登录是否成功""" if "用户名或密码错误" in html: return False elif "欢迎您" in html: return True # 可能需要根据实际情况调整检测逻辑 return False2. Session维护问题 # 使用Flask-Session管理用户会话 from flask_session import Session app = Flask(__name__) app.config['SECRET_KEY'] = 'your-secret-key' app.config['SESSION_TYPE'] = 'filesystem' Session(app)3. 跨域问题处理 # 添加CORS支持 from flask_cors import CORS CORS(app, supports_credentials=True, resources={r"/api/*": {"origins": "*"}})🔒 安全建议 代码保护建议 虽然本项目使用Python开发,但对于PHP开发者,推荐使用: PHP代码加密平台 提供: 多种加密方式:Sg16、Deck3、Ic12等版本 灵活的方案:支持goto、enphp、noname等加密方式 完全免费:全站免费使用 易于使用:轻松保护代码安全 安全最佳实践 使用HTTPS:生产环境务必启用HTTPS 参数验证:对所有输入参数进行严格验证 错误处理:避免向用户暴露敏感错误信息 定期更新:保持依赖库的最新版本 🎓 学习价值 这个项目对于学习者来说具有很高的价值: 微信小程序开发:学习原生小程序开发技术 Flask后端开发:掌握Python Web开发技能 网络爬虫技术:了解如何与教务系统交互 前后端分离:实践前后端分离架构设计 项目实战经验:积累完整的项目开发经验 💭 结语 这个青果教务系统查询工具虽然界面相对简单,但提供了完整的登录思路和技术实现方案。对于想要学习微信小程序开发和Flask后端的开发者来说,这是一个很好的学习项目。 项目特点: 🎯 专为青果教务系统定制 🔐 完整的登录认证方案 📱 微信小程序前端 🐍 Flask后端API 🗃️ MySQL数据存储 使用建议: 先在后端调试登录功能 逐步完善各个查询模块 优化前端用户体验 添加错误处理和加载状态 考虑数据缓存机制 如果在使用过程中遇到任何问题,欢迎在评论区留言讨论!我会尽力帮助大家解决遇到的问题。 温馨提示:请仅将本项目用于学习目的,遵守学校相关规定,尊重教务系统的使用条款。

微信小程序+Flask教务系统开源:青果教务系统登录与数据获取实战 微信小程序+Flask教务系统开源:青果教务系统登录与数据获取实战 基于原生微信小程序和Flask开发的教务查询系统,支持课程表、成绩查询等功能📚 项目概述 本项目是一个基于微信小程序(前端)和Flask(后端)开发的教务系统查询工具,专门针对青果教务系统进行了适配开发。虽然项目功能尚未完全完善,但提供了完整的青果教务系统登录思路和数据获取方案,适合开发者学习和二次开发。 图片演示 t1.jpg图片 t2.jpg图片 t3.jpg图片 t4.jpg图片 t5.jpg图片 下载链接:隐藏内容,请前往内页查看详情 🏗️ 技术架构 前端技术栈 微信小程序原生开发:使用WXML、WXSS、JavaScript UI组件:自定义组件和基础组件结合 网络请求:wx.request API与后端交互 后端技术栈 Flask框架:轻量级Python Web框架 数据库:MySQL,支持自动建表 请求处理:requests库处理教务系统请求 会话管理:Flask-Session管理用户状态 🚀 快速开始 环境要求 后端环境: Python 3.7+ Flask 2.0+ MySQL 5.7+ PyCharm(推荐开发工具) 前端环境: 微信开发者工具 小程序AppID 安装部署步骤 1. 后端部署 # 克隆或下载项目 # 进入后端目录 cd back # 创建虚拟环境(推荐) python -m venv venv source venv/bin/activate # Linux/Mac # 或 venv\Scripts\activate # Windows # 安装依赖 pip install -r requirements.txt # 如果没有requirements.txt,手动安装主要依赖 pip install flask flask-cors flask-session requests pymysql2. 数据库配置 # 修改app.py中的数据库配置 app.config['SQLALCHEMY_DATABASE_URI'] = 'mysql+pymysql://username:password@localhost:3306/education_system' app.config['SQLALCHEMY_TRACK_MODIFICATIONS'] = False3. 启动后端服务 # 在PyCharm中直接运行app.py # 或在终端执行 python app.py # 服务默认运行在 http://127.0.0.1:50004. 前端配置 打开微信开发者工具 导入小程序项目 修改app.js中的API地址 // 修改API基础地址 const baseUrl = 'http://localhost:5000'; 🔐 青果教务系统登录思路 核心登录流程 # Flask后端登录处理示例 @app.route('/api/login', methods=['POST']) def login(): try: # 获取前端传递的学号和密码 student_id = request.json.get('student_id') password = request.json.get('password') # 青果教务系统登录步骤 # 1. 获取登录页面,提取隐藏参数 session = requests.Session() login_page = session.get(LOGIN_URL) hidden_params = extract_hidden_params(login_page.text) # 2. 构造登录请求数据 login_data = { '__VIEWSTATE': hidden_params['viewstate'], 'txtUserName': student_id, 'TextBox2': password, 'RadioButtonList1': '学生', 'Button1': '' } # 3. 提交登录请求 response = session.post(LOGIN_URL, data=login_data) # 4. 验证登录是否成功 if check_login_success(response.text): # 保存session供后续请求使用 save_user_session(student_id, session) return jsonify({'success': True, 'message': '登录成功'}) else: return jsonify({'success': False, 'message': '登录失败'}) except Exception as e: return jsonify({'success': False, 'message': str(e)})数据获取示例 # 获取课程表示例 def get_course_schedule(session, semester): """获取指定学期的课程表""" course_url = f'{BASE_URL}/xskbcx.aspx?xh={student_id}&xm={name}&gnbm=Dlxsckb' # 设置请求参数 data = { '__EVENTTARGET': 'xqd', '__EVENTARGUMENT': '', 'xqd': semester } response = session.post(course_url, data=data) courses = parse_course_table(response.text) return courses # 解析课程表HTML def parse_course_table(html): """解析课程表页面""" courses = [] soup = BeautifulSoup(html, 'html.parser') table = soup.find('table', {'id': 'Table1'}) # 解析表格数据 for row in table.find_all('tr')[1:]: cells = row.find_all('td') if len(cells) > 1: course = { 'time': cells[0].text.strip(), 'monday': cells[1].text.strip(), 'tuesday': cells[2].text.strip(), # ... 其他天数 } courses.append(course) return courses🛠️ 项目结构 教务系统/ ├── back/ # Flask后端 │ ├── app.py # 主应用文件 │ ├── config.py # 配置文件 │ ├── models.py # 数据模型 │ ├── utils/ # 工具类 │ │ ├── qingguo.py # 青果教务系统处理 │ │ └── database.py # 数据库操作 │ └── requirements.txt # 依赖列表 │ ├── front/ # 微信小程序前端 │ ├── pages/ # 页面文件 │ │ ├── index/ # 首页 │ │ ├── schedule/ # 课程表 │ │ └── grades/ # 成绩查询 │ ├── components/ # 自定义组件 │ ├── utils/ # 工具函数 │ └── app.js # 小程序入口 │ └── README.md # 说明文档💡 功能模块 已实现功能 ✅ 青果教务系统登录 ✅ 课程表查询 ✅ 成绩查询 ✅ 用户会话管理 ✅ 基础数据库操作 待完善功能 🔲 考试安排查询 🔲 空教室查询 🔲 个人信息管理 🔲 成绩统计分析 🔲 课表导出功能 🎨 前端界面优化建议 WXML结构优化 <!-- 课程表页面示例 --> <view class="schedule-container"> <view class="week-selector"> <picker range="{{semesters}}" value="{{semesterIndex}}" bindchange="changeSemester"> <view class="picker">当前学期:{{semesters[semesterIndex]}}</view> </picker> </view> <scroll-view scroll-y class="schedule-table"> <view class="table-row" wx:for="{{courseTable}}" wx:key="index"> <view class="time-cell">{{item.time}}</view> <view class="course-cell" wx:for="{{item.courses}}" wx:key="day"> <text class="course-name">{{item.course}}</text> <text class="course-location">{{item.location}}</text> </view> </view> </scroll-view> </view>WXSS样式优化 /* 现代样式设计 */ .schedule-container { padding: 20rpx; background: #f5f5f5; } .table-row { display: flex; margin-bottom: 10rpx; background: #fff; border-radius: 12rpx; box-shadow: 0 2rpx 8rpx rgba(0,0,0,0.1); } .time-cell { width: 120rpx; padding: 20rpx; background: #4a90e2; color: white; text-align: center; } .course-cell { flex: 1; padding: 20rpx; border-left: 1rpx solid #eee; }🔧 常见问题解决 1. 登录失败问题 # 检查青果教务系统页面结构是否变化 def check_login_success(html): """检查登录是否成功""" if "用户名或密码错误" in html: return False elif "欢迎您" in html: return True # 可能需要根据实际情况调整检测逻辑 return False2. Session维护问题 # 使用Flask-Session管理用户会话 from flask_session import Session app = Flask(__name__) app.config['SECRET_KEY'] = 'your-secret-key' app.config['SESSION_TYPE'] = 'filesystem' Session(app)3. 跨域问题处理 # 添加CORS支持 from flask_cors import CORS CORS(app, supports_credentials=True, resources={r"/api/*": {"origins": "*"}})🔒 安全建议 代码保护建议 虽然本项目使用Python开发,但对于PHP开发者,推荐使用: PHP代码加密平台 提供: 多种加密方式:Sg16、Deck3、Ic12等版本 灵活的方案:支持goto、enphp、noname等加密方式 完全免费:全站免费使用 易于使用:轻松保护代码安全 安全最佳实践 使用HTTPS:生产环境务必启用HTTPS 参数验证:对所有输入参数进行严格验证 错误处理:避免向用户暴露敏感错误信息 定期更新:保持依赖库的最新版本 🎓 学习价值 这个项目对于学习者来说具有很高的价值: 微信小程序开发:学习原生小程序开发技术 Flask后端开发:掌握Python Web开发技能 网络爬虫技术:了解如何与教务系统交互 前后端分离:实践前后端分离架构设计 项目实战经验:积累完整的项目开发经验 💭 结语 这个青果教务系统查询工具虽然界面相对简单,但提供了完整的登录思路和技术实现方案。对于想要学习微信小程序开发和Flask后端的开发者来说,这是一个很好的学习项目。 项目特点: 🎯 专为青果教务系统定制 🔐 完整的登录认证方案 📱 微信小程序前端 🐍 Flask后端API 🗃️ MySQL数据存储 使用建议: 先在后端调试登录功能 逐步完善各个查询模块 优化前端用户体验 添加错误处理和加载状态 考虑数据缓存机制 如果在使用过程中遇到任何问题,欢迎在评论区留言讨论!我会尽力帮助大家解决遇到的问题。 温馨提示:请仅将本项目用于学习目的,遵守学校相关规定,尊重教务系统的使用条款。 -

数哈多应用授权系统:让知识产权商业授权管理更高效 数哈多应用授权系统 开发的目的: 为软件开发者提供知识产权商业授权管理,实现授权创建、校验及订单对接,保护知识产权,规范授权流程 面向领域 / 行业: 面向软件开发者、数字内容创作者及各行业企业,适用于各类数字产品及服务的知识产权商业授权管理领域 软件的主要功能: 支持域名、机器人、IP 等多类型授权创建、校验及过期管理;提供用户与管理员分级管理,包含注册、登录、信息维护功能;对接支付系统,实现订单创建、定时监控支付通知及状态同步;具备授权记录查询、统计及版本管理功能,规范知识产权商业授权流程。 软件的技术特点: 基于 Go 语言 Gin 框架开发,以 JWT 认证与加密存储保障安全,支持域名、机器人、IP 等多类型授权校验。通过数据库事务与定时任务确保订单及授权状态一致,集成第三方支付并验签,模块化适配多场景 搭建教程 分为前端,后端教程 后端搭建教程 步骤一 先在数哈多应用授权系统官网,获取系统官方授权并下载系统源码 然后把压缩包解压之后会有两个压缩包分别是前端,后端 步骤二 然后提前解析两个域名: 后端接口比如用前缀为api的二级域名 前端页面比如使用前缀auth的二级域名 列如: 前端页面:auth.beihaiyun.com 后端接口:api.beihaiyun.com 步骤三 安装宝塔运维面板,然后点击“文件”新建一个项目文件夹“auth”,文件夹名字可随意 上传“后端.zip”文件到新建的这个文件夹里,并解压 1.png图片 步骤四 创建数据库,数据库用户名密码信息自定义 3.png图片 上传数据文件“auth.sql”并成功导入数据 6.png图片 然后回到项目文件夹“auth”,打开“config.yaml”文件并修改配置信息 4.png图片 项目启动端口配置 默认启动端口为8080 # 系统配置 port: 8080数据库配置 # MySQL配置 username: "数据库用户名" password: "数据密码" hostname: "数据库名"授权信息配置 # 授权配置 auth: authCode: "授权码" # 替换为你的实际授权码 serverIp: "授权服务器IP" # 替换为服务器实际IP(需与授权的IP一致)步骤五 新建Go项目,添加后端接口网站 2.png图片 添加完毕之后会自动执行启动项目 7.png图片 接着访问后端接口文档 后端接口域名/doc/index.html12.png图片 像这样后端接口成功搭建完毕了 启动失败原因: 如果没导入数据或者没有获取官方授权的会启动失败。 如果这些都已经操作,还是启动不了,那有可能是8080端口被占用了,尝试修改成其他端口再启动。 前端搭建教程 步骤一 新建PHP项目,创建前端网站 8.png图片 步骤二 打开前端项目文件夹,然后上传“前端.zip”文件并解压 9.png图片 步骤三 双击打开“config.js”文件,修改接口地址 修改下面这里 baseApi: 'http://127.0.0.1:8080/api'改成后端接口网址 比如我这样 baseApi: 'http://api.beihaiyun.com/api'10.png图片 访问前端网址 11.png图片 前端后台管理界面为: 前端域名/admin 默认账号为admin 默认密码为12345613.png图片 14.png图片

数哈多应用授权系统:让知识产权商业授权管理更高效 数哈多应用授权系统 开发的目的: 为软件开发者提供知识产权商业授权管理,实现授权创建、校验及订单对接,保护知识产权,规范授权流程 面向领域 / 行业: 面向软件开发者、数字内容创作者及各行业企业,适用于各类数字产品及服务的知识产权商业授权管理领域 软件的主要功能: 支持域名、机器人、IP 等多类型授权创建、校验及过期管理;提供用户与管理员分级管理,包含注册、登录、信息维护功能;对接支付系统,实现订单创建、定时监控支付通知及状态同步;具备授权记录查询、统计及版本管理功能,规范知识产权商业授权流程。 软件的技术特点: 基于 Go 语言 Gin 框架开发,以 JWT 认证与加密存储保障安全,支持域名、机器人、IP 等多类型授权校验。通过数据库事务与定时任务确保订单及授权状态一致,集成第三方支付并验签,模块化适配多场景 搭建教程 分为前端,后端教程 后端搭建教程 步骤一 先在数哈多应用授权系统官网,获取系统官方授权并下载系统源码 然后把压缩包解压之后会有两个压缩包分别是前端,后端 步骤二 然后提前解析两个域名: 后端接口比如用前缀为api的二级域名 前端页面比如使用前缀auth的二级域名 列如: 前端页面:auth.beihaiyun.com 后端接口:api.beihaiyun.com 步骤三 安装宝塔运维面板,然后点击“文件”新建一个项目文件夹“auth”,文件夹名字可随意 上传“后端.zip”文件到新建的这个文件夹里,并解压 1.png图片 步骤四 创建数据库,数据库用户名密码信息自定义 3.png图片 上传数据文件“auth.sql”并成功导入数据 6.png图片 然后回到项目文件夹“auth”,打开“config.yaml”文件并修改配置信息 4.png图片 项目启动端口配置 默认启动端口为8080 # 系统配置 port: 8080数据库配置 # MySQL配置 username: "数据库用户名" password: "数据密码" hostname: "数据库名"授权信息配置 # 授权配置 auth: authCode: "授权码" # 替换为你的实际授权码 serverIp: "授权服务器IP" # 替换为服务器实际IP(需与授权的IP一致)步骤五 新建Go项目,添加后端接口网站 2.png图片 添加完毕之后会自动执行启动项目 7.png图片 接着访问后端接口文档 后端接口域名/doc/index.html12.png图片 像这样后端接口成功搭建完毕了 启动失败原因: 如果没导入数据或者没有获取官方授权的会启动失败。 如果这些都已经操作,还是启动不了,那有可能是8080端口被占用了,尝试修改成其他端口再启动。 前端搭建教程 步骤一 新建PHP项目,创建前端网站 8.png图片 步骤二 打开前端项目文件夹,然后上传“前端.zip”文件并解压 9.png图片 步骤三 双击打开“config.js”文件,修改接口地址 修改下面这里 baseApi: 'http://127.0.0.1:8080/api'改成后端接口网址 比如我这样 baseApi: 'http://api.beihaiyun.com/api'10.png图片 访问前端网址 11.png图片 前端后台管理界面为: 前端域名/admin 默认账号为admin 默认密码为12345613.png图片 14.png图片