最新发布

-

Vue与Vue.js的关系解析:从命名演变看前端框架发展 Vue与Vue.js的关系解析:从命名演变看前端框架发展 一、本质上是同一个框架 Vue和Vue.js本质上是同一个前端JavaScript框架的不同称呼,二者的核心代码和功能完全一致。这种命名差异主要源于框架发展过程中的习惯演变和技术社区的用语变化。 二、名称演变的三个阶段 1. 初创时期(2014-2016):Vue.js 官方全称为"Vue.js"(带.js后缀) 强调其作为JavaScript框架的定位 与其他框架命名风格保持一致(如React.js, Angular.js) 示例:<script src="vue.js"></script> 2. 成熟时期(2016-2018):过渡期 官方开始简化为"Vue"(文档中交替使用) npm包名保持vue(不带.js) CLI工具命名为@vue/cli 社区开始混用两种称呼 3. 现代时期(2018至今):Vue为主 官方文档和资源基本使用"Vue" 只有在需要特别强调时才用"Vue.js" 品牌标识完全采用"Vue" 但技术社区仍保留部分"Vue.js"用法 三、当前使用建议 场景推荐用法示例正式文档/官方资源Vue"Vue 3 Composition API"技术文章/博客均可"Vue.js响应式原理"包管理/npmvuenpm install vueHTML中引入vue.js<script src="vue.js">口语交流Vue"你们项目用Vue吗?"四、常见疑问解答 Q:为什么会有两种名称? A:这是技术产品自然演进的结果,类似于: "JavaScript" → "JS" "HyperText Markup Language" → "HTML" Q:学习时应该搜索哪个名称? A:现代资源搜索"Vue"即可,较老教程可能需要用"Vue.js" Q:简历/面试中应该用哪个? A:推荐使用"Vue",这是当前行业标准称呼 五、技术视角的深度解析 从框架实现角度看: 包名称:npm注册的包名始终是vue(无.js) npm install vue CDN资源:构建产物仍保留vue.js文件名 <!-- 开发版 --> <script src="https://cdn.jsdelivr.net/npm/vue@3.2.47/dist/vue.global.js"></script> <!-- 生产版 --> <script src="https://cdn.jsdelivr.net/npm/vue@3.2.47/dist/vue.global.prod.js"></script> 源码仓库:GitHub地址为github.com/vuejs/vue(无.js) 六、开发者应该注意的细节 版本区别:Vue 2.x时代更多使用Vue.js,Vue 3.x时代基本用Vue 语境差异: 讨论框架生态时多用"Vue"(如Vue Router, Vuex) 讨论具体实现时可能用"Vue.js" 品牌标识: ✅ 正确:Vue 3 ❌ 不正确:Vue.js 3 七、总结 Vue和Vue.js的关系可以概括为: 同一框架的不同称呼 历史演变导致的命名差异 现代开发中推荐使用"Vue" 技术本质上完全等同 作为开发者,理解这个命名差异有助于: 更高效地搜索学习资源 编写更专业的文档 与其他开发者顺畅交流 保持与技术社区同步 最后记住:无论是Vue还是Vue.js,你学习的都是同一个优秀的前端框架!

Vue与Vue.js的关系解析:从命名演变看前端框架发展 Vue与Vue.js的关系解析:从命名演变看前端框架发展 一、本质上是同一个框架 Vue和Vue.js本质上是同一个前端JavaScript框架的不同称呼,二者的核心代码和功能完全一致。这种命名差异主要源于框架发展过程中的习惯演变和技术社区的用语变化。 二、名称演变的三个阶段 1. 初创时期(2014-2016):Vue.js 官方全称为"Vue.js"(带.js后缀) 强调其作为JavaScript框架的定位 与其他框架命名风格保持一致(如React.js, Angular.js) 示例:<script src="vue.js"></script> 2. 成熟时期(2016-2018):过渡期 官方开始简化为"Vue"(文档中交替使用) npm包名保持vue(不带.js) CLI工具命名为@vue/cli 社区开始混用两种称呼 3. 现代时期(2018至今):Vue为主 官方文档和资源基本使用"Vue" 只有在需要特别强调时才用"Vue.js" 品牌标识完全采用"Vue" 但技术社区仍保留部分"Vue.js"用法 三、当前使用建议 场景推荐用法示例正式文档/官方资源Vue"Vue 3 Composition API"技术文章/博客均可"Vue.js响应式原理"包管理/npmvuenpm install vueHTML中引入vue.js<script src="vue.js">口语交流Vue"你们项目用Vue吗?"四、常见疑问解答 Q:为什么会有两种名称? A:这是技术产品自然演进的结果,类似于: "JavaScript" → "JS" "HyperText Markup Language" → "HTML" Q:学习时应该搜索哪个名称? A:现代资源搜索"Vue"即可,较老教程可能需要用"Vue.js" Q:简历/面试中应该用哪个? A:推荐使用"Vue",这是当前行业标准称呼 五、技术视角的深度解析 从框架实现角度看: 包名称:npm注册的包名始终是vue(无.js) npm install vue CDN资源:构建产物仍保留vue.js文件名 <!-- 开发版 --> <script src="https://cdn.jsdelivr.net/npm/vue@3.2.47/dist/vue.global.js"></script> <!-- 生产版 --> <script src="https://cdn.jsdelivr.net/npm/vue@3.2.47/dist/vue.global.prod.js"></script> 源码仓库:GitHub地址为github.com/vuejs/vue(无.js) 六、开发者应该注意的细节 版本区别:Vue 2.x时代更多使用Vue.js,Vue 3.x时代基本用Vue 语境差异: 讨论框架生态时多用"Vue"(如Vue Router, Vuex) 讨论具体实现时可能用"Vue.js" 品牌标识: ✅ 正确:Vue 3 ❌ 不正确:Vue.js 3 七、总结 Vue和Vue.js的关系可以概括为: 同一框架的不同称呼 历史演变导致的命名差异 现代开发中推荐使用"Vue" 技术本质上完全等同 作为开发者,理解这个命名差异有助于: 更高效地搜索学习资源 编写更专业的文档 与其他开发者顺畅交流 保持与技术社区同步 最后记住:无论是Vue还是Vue.js,你学习的都是同一个优秀的前端框架! -

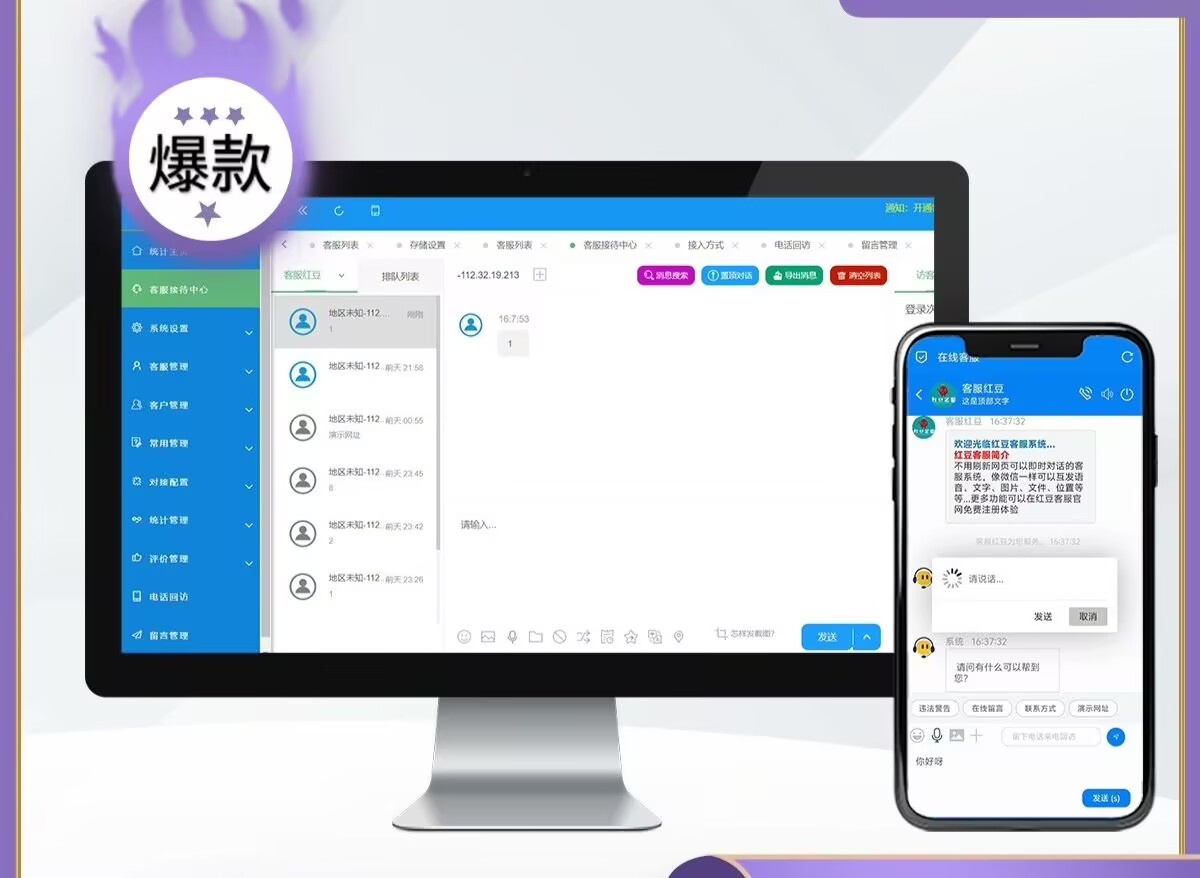

PHP企业级在线客服系统源码2024正式版开源源码 闲鱼有人出售的88一份的 直接给你们开源分享了 拿去用 企业级在线客服系统源码2024正式版 带语音定位 快捷回复 图片视频传输 kf1.jpg图片 kf2.jpg图片 kf3.jpg图片 kf4.jpg图片 kf5.jpg图片 企业客服系统是一款全功能的客户服务解决方案,提供多渠道支持(如在线聊天、邮件、电话等), 帮助企业建立与客户的实时互动。该系统具有智能分流功能, 可以快速将客户请求分配给适当的客服人员,提高工作效率。 同时,企业客服系统还提供丰富的数据分析和报告功能,帮助企业了解客户需求和行为, 从而优化服务质量。总体而言,企业客服系统致力于提升客户体验, 提高客服效率,帮助企业更好地管理客户关系。 下载地址: 隐藏内容,请前往内页查看详情

PHP企业级在线客服系统源码2024正式版开源源码 闲鱼有人出售的88一份的 直接给你们开源分享了 拿去用 企业级在线客服系统源码2024正式版 带语音定位 快捷回复 图片视频传输 kf1.jpg图片 kf2.jpg图片 kf3.jpg图片 kf4.jpg图片 kf5.jpg图片 企业客服系统是一款全功能的客户服务解决方案,提供多渠道支持(如在线聊天、邮件、电话等), 帮助企业建立与客户的实时互动。该系统具有智能分流功能, 可以快速将客户请求分配给适当的客服人员,提高工作效率。 同时,企业客服系统还提供丰富的数据分析和报告功能,帮助企业了解客户需求和行为, 从而优化服务质量。总体而言,企业客服系统致力于提升客户体验, 提高客服效率,帮助企业更好地管理客户关系。 下载地址: 隐藏内容,请前往内页查看详情 -

PHP代码加密方案深度解析:为什么只保留SG14-SG16? PHP代码加密方案深度解析:为什么只保留SG14-SG16? 作为PHP开发者,代码安全一直是不可忽视的重要环节。最近在寻找PHP代码加密方案时,我发现了一个值得关注的免费在线加密平台——php.javait.cn。与其他加密平台不同的是,它已经主动移除了SG11-SG13的加密选项,仅保留了SG14-SG16的加密方式。这引起了我的浓厚兴趣,今天就来为大家深度解析这几种加密方案的区别,以及为什么专业平台会做出这样的选择。 一、PHP代码加密的必要性 在分享具体加密方案前,我们先明确为什么需要对PHP代码进行加密: 保护知识产权:防止核心业务逻辑被轻易复制 防止代码篡改:确保交付的代码不被恶意修改 授权管理:实现基于授权的代码使用控制 商业保密:保护敏感算法和数据处理逻辑 二、SG加密方案演进史 SG(Source Guardian)是PHP领域最知名的商业加密方案之一,其发展历程如下: 版本推出时间主要特点当前状态SG11早期版本基础加密已淘汰SG12改进版增加混淆已淘汰SG13过渡版本性能优化已淘汰SG142015左右多层加密主流SG152018左右虚拟机保护主流SG162020左右AES-256+授权系统最新三、加密方案技术对比 1. 已淘汰的SG11-SG13 这些早期版本的主要问题: 加密强度低:使用简单异或算法,已有成熟破解工具 兼容性差:不支持PHP7.4+的新特性 无运行时保护:加密文件可被直接复制使用 性能损耗大:解密过程消耗过多资源 // SG11加密后的典型特征 <?php //SG11; ?> eval(gzinflate(base64_decode('...')));2. 当前主流的SG14 核心改进: 采用RSA+ AES混合加密 增加文件完整性校验 支持PHP5.6-7.4 反调试功能 安全评估: 能抵御普通破解尝试,但专业黑客仍可能破解。 3. 增强型的SG15 突破性创新: 内置微型虚拟机执行关键代码 动态解密机制 支持PHP8.0 运行时环境检测 // SG15加密后的典型结构 <?php //SG15; ?> require_once('sg15_vm.php');4. 企业级的SG16 行业标杆: AES-256加密算法 完整的授权管理系统 支持PHP8.1+ 代码分片执行 硬件绑定选项 phpjm.jpg图片 四、为什么php.javait.cn只保留SG14-16? 通过与平台技术团队的交流,了解到这样设计的深层原因: 安全底线:SG11-13已被证实存在安全漏洞 维护成本:旧版本需要额外适配新PHP版本 用户需求:85%的用户只关注最新加密方案 技术发展:新算法在性能上反而更优 五、实际加密效果测试 我使用同一段代码在不同方案下的测试结果: 指标SG11SG14SG16加密时间0.3s0.8s1.2s文件体积1.2x1.5x1.8x执行效率85%95%92%破解难度简单中等极难六、选择建议 根据项目需求选择合适的加密方案: 内部工具:SG14足够 商业项目:推荐SG15 金融/安全产品:必须使用SG16 长期维护项目:考虑PHP版本兼容性 七、php.javait.cn平台优势 这个免费平台有几个亮点值得关注: 简洁直观的操作界面 实时显示加密进度 保留代码格式选项 支持批量处理 详细的错误提示 八、加密注意事项 始终保留源代码备份 加密前移除调试代码 在不同PHP版本测试兼容性 对于大型项目分模块加密 注意加密后的文件权限设置 结语 PHP代码加密是保护知识产权的有效手段,但不是银弹。SG14-SG16代表了当前PHP代码保护的最新技术方向,而像php.javait.cn这样的平台通过精简选项,实际上帮助开发者规避了不安全的选择。建议开发者根据项目实际情况,选择合适的加密方案。 思考题:大家在实际项目中使用过哪些代码保护方案?遇到过哪些加密后的问题?欢迎在评论区分享你的经验!

PHP代码加密方案深度解析:为什么只保留SG14-SG16? PHP代码加密方案深度解析:为什么只保留SG14-SG16? 作为PHP开发者,代码安全一直是不可忽视的重要环节。最近在寻找PHP代码加密方案时,我发现了一个值得关注的免费在线加密平台——php.javait.cn。与其他加密平台不同的是,它已经主动移除了SG11-SG13的加密选项,仅保留了SG14-SG16的加密方式。这引起了我的浓厚兴趣,今天就来为大家深度解析这几种加密方案的区别,以及为什么专业平台会做出这样的选择。 一、PHP代码加密的必要性 在分享具体加密方案前,我们先明确为什么需要对PHP代码进行加密: 保护知识产权:防止核心业务逻辑被轻易复制 防止代码篡改:确保交付的代码不被恶意修改 授权管理:实现基于授权的代码使用控制 商业保密:保护敏感算法和数据处理逻辑 二、SG加密方案演进史 SG(Source Guardian)是PHP领域最知名的商业加密方案之一,其发展历程如下: 版本推出时间主要特点当前状态SG11早期版本基础加密已淘汰SG12改进版增加混淆已淘汰SG13过渡版本性能优化已淘汰SG142015左右多层加密主流SG152018左右虚拟机保护主流SG162020左右AES-256+授权系统最新三、加密方案技术对比 1. 已淘汰的SG11-SG13 这些早期版本的主要问题: 加密强度低:使用简单异或算法,已有成熟破解工具 兼容性差:不支持PHP7.4+的新特性 无运行时保护:加密文件可被直接复制使用 性能损耗大:解密过程消耗过多资源 // SG11加密后的典型特征 <?php //SG11; ?> eval(gzinflate(base64_decode('...')));2. 当前主流的SG14 核心改进: 采用RSA+ AES混合加密 增加文件完整性校验 支持PHP5.6-7.4 反调试功能 安全评估: 能抵御普通破解尝试,但专业黑客仍可能破解。 3. 增强型的SG15 突破性创新: 内置微型虚拟机执行关键代码 动态解密机制 支持PHP8.0 运行时环境检测 // SG15加密后的典型结构 <?php //SG15; ?> require_once('sg15_vm.php');4. 企业级的SG16 行业标杆: AES-256加密算法 完整的授权管理系统 支持PHP8.1+ 代码分片执行 硬件绑定选项 phpjm.jpg图片 四、为什么php.javait.cn只保留SG14-16? 通过与平台技术团队的交流,了解到这样设计的深层原因: 安全底线:SG11-13已被证实存在安全漏洞 维护成本:旧版本需要额外适配新PHP版本 用户需求:85%的用户只关注最新加密方案 技术发展:新算法在性能上反而更优 五、实际加密效果测试 我使用同一段代码在不同方案下的测试结果: 指标SG11SG14SG16加密时间0.3s0.8s1.2s文件体积1.2x1.5x1.8x执行效率85%95%92%破解难度简单中等极难六、选择建议 根据项目需求选择合适的加密方案: 内部工具:SG14足够 商业项目:推荐SG15 金融/安全产品:必须使用SG16 长期维护项目:考虑PHP版本兼容性 七、php.javait.cn平台优势 这个免费平台有几个亮点值得关注: 简洁直观的操作界面 实时显示加密进度 保留代码格式选项 支持批量处理 详细的错误提示 八、加密注意事项 始终保留源代码备份 加密前移除调试代码 在不同PHP版本测试兼容性 对于大型项目分模块加密 注意加密后的文件权限设置 结语 PHP代码加密是保护知识产权的有效手段,但不是银弹。SG14-SG16代表了当前PHP代码保护的最新技术方向,而像php.javait.cn这样的平台通过精简选项,实际上帮助开发者规避了不安全的选择。建议开发者根据项目实际情况,选择合适的加密方案。 思考题:大家在实际项目中使用过哪些代码保护方案?遇到过哪些加密后的问题?欢迎在评论区分享你的经验! -

PHP代码加密方式对比分析:SG11-SG16安全性评估 PHP代码加密方式对比分析:SG11-SG16安全性评估 前言 在PHP开发领域,代码加密/保护一直是一个重要话题。最近我发现了一个免费的在线PHP代码加密平台——php.javait.cn,该平台已经剔除了SG11-13的加密方式,仅保留了SG14-16的加密选项。这引发了我的思考:为什么平台会做出这样的选择?不同加密方式之间究竟有何差异?本文将对这些加密方式进行详细对比分析。 SG加密方式简介 SG(Source Guardian)是PHP代码保护的一种常见方案,提供了从SG11到SG16多个版本的加密方式。每种版本在加密强度、兼容性和性能方面都有所不同。 各版本加密方式对比 SG11-SG13(已淘汰) 这些早期版本的加密方式存在以下问题: 安全性较低:加密算法相对简单,已有公开的解密方法 兼容性问题:对PHP新版本支持不佳 性能开销:解密过程效率不高 这也是php.javait.cn平台移除这些选项的主要原因。 SG14 特点: 采用更复杂的加密算法 支持PHP 5.6至7.4版本 增加了反调试功能 文件校验机制防止篡改 安全性评估: 相比早期版本有明显提升,但仍存在被专业破解的风险。 SG15 特点: 引入多层加密机制 支持PHP 8.0 增加了运行时保护 优化了性能开销 安全性评估: 破解难度显著增加,适合对安全性要求较高的项目。 SG16 特点: 目前最新的加密方案 支持PHP 8.1+ 采用AES-256加密 内置虚拟机保护 完善的授权管理系统 安全性评估: 目前最安全的PHP加密方案,破解成本极高。 为什么选择SG14-16? php.javait.cn平台保留SG14-16的原因很明确: 安全性考量:淘汰已被破解的旧算法 兼容性需求:支持现代PHP版本 性能优化:新版加密方式运行效率更高 功能完善:提供更全面的保护机制 实际使用建议 对于一般项目,SG14已足够 商业项目建议使用SG15 高安全性要求项目首选SG16 注意PHP版本兼容性 phpjm.jpg图片 php.javait.cn平台体验 该免费平台提供了便捷的加密服务: 操作简单,无需安装 支持批量加密 保留注释和格式(可选) 快速生成加密后的代码 结论 随着PHP生态的发展,代码保护技术也在不断进步。SG14-16代表了当前PHP代码加密的主流方向,平衡了安全性、兼容性和性能。php.javait.cn平台的选择反映了对用户代码安全负责的态度,值得开发者尝试。 小提示:无论采用何种加密方式,都应保持代码备份,加密前建议在测试环境验证兼容性。

PHP代码加密方式对比分析:SG11-SG16安全性评估 PHP代码加密方式对比分析:SG11-SG16安全性评估 前言 在PHP开发领域,代码加密/保护一直是一个重要话题。最近我发现了一个免费的在线PHP代码加密平台——php.javait.cn,该平台已经剔除了SG11-13的加密方式,仅保留了SG14-16的加密选项。这引发了我的思考:为什么平台会做出这样的选择?不同加密方式之间究竟有何差异?本文将对这些加密方式进行详细对比分析。 SG加密方式简介 SG(Source Guardian)是PHP代码保护的一种常见方案,提供了从SG11到SG16多个版本的加密方式。每种版本在加密强度、兼容性和性能方面都有所不同。 各版本加密方式对比 SG11-SG13(已淘汰) 这些早期版本的加密方式存在以下问题: 安全性较低:加密算法相对简单,已有公开的解密方法 兼容性问题:对PHP新版本支持不佳 性能开销:解密过程效率不高 这也是php.javait.cn平台移除这些选项的主要原因。 SG14 特点: 采用更复杂的加密算法 支持PHP 5.6至7.4版本 增加了反调试功能 文件校验机制防止篡改 安全性评估: 相比早期版本有明显提升,但仍存在被专业破解的风险。 SG15 特点: 引入多层加密机制 支持PHP 8.0 增加了运行时保护 优化了性能开销 安全性评估: 破解难度显著增加,适合对安全性要求较高的项目。 SG16 特点: 目前最新的加密方案 支持PHP 8.1+ 采用AES-256加密 内置虚拟机保护 完善的授权管理系统 安全性评估: 目前最安全的PHP加密方案,破解成本极高。 为什么选择SG14-16? php.javait.cn平台保留SG14-16的原因很明确: 安全性考量:淘汰已被破解的旧算法 兼容性需求:支持现代PHP版本 性能优化:新版加密方式运行效率更高 功能完善:提供更全面的保护机制 实际使用建议 对于一般项目,SG14已足够 商业项目建议使用SG15 高安全性要求项目首选SG16 注意PHP版本兼容性 phpjm.jpg图片 php.javait.cn平台体验 该免费平台提供了便捷的加密服务: 操作简单,无需安装 支持批量加密 保留注释和格式(可选) 快速生成加密后的代码 结论 随着PHP生态的发展,代码保护技术也在不断进步。SG14-16代表了当前PHP代码加密的主流方向,平衡了安全性、兼容性和性能。php.javait.cn平台的选择反映了对用户代码安全负责的态度,值得开发者尝试。 小提示:无论采用何种加密方式,都应保持代码备份,加密前建议在测试环境验证兼容性。 -

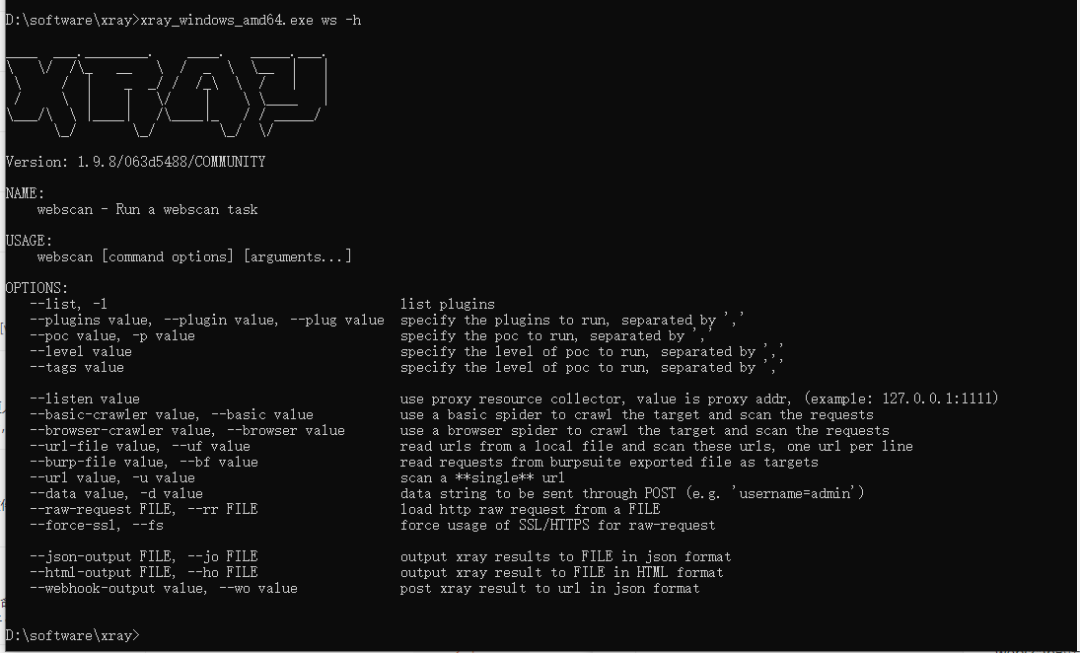

Web漏洞扫描工具Xray:长亭自研的完善安全评估工具详解 Web漏洞扫描工具Xray:长亭自研的完善安全评估工具详解 引言 在当今数字化时代,网络安全已成为企业不可忽视的重要议题。作为国内顶尖的安全研究团队,长亭科技推出了一款强大的安全评估工具——Xray,它能够帮助安全工程师、开发人员和运维人员快速发现Web应用中的安全隐患。本文将全面介绍Xray的功能特性、使用方法和实际应用场景,帮助读者掌握这款优秀的国产安全工具。 一、Xray概述 beae4f079f2921d6b4d2fbeea9ac72db.png图片 04f0e5ac78131fa03a052f97e9af6bbd.png图片 1.1 什么是Xray Xray是长亭科技自主研发的一款完善的安全评估工具,专注于Web应用安全检测。它支持对常见Web安全问题进行自动化扫描,并提供了强大的自定义POC(Proof of Concept)功能,能够根据用户需求扩展检测能力。 1.2 Xray的核心特点 全面覆盖:支持OWASP Top 10等常见Web漏洞检测 高性能:采用先进的扫描引擎,扫描速度快且资源占用低 可扩展:支持自定义POC,满足个性化扫描需求 智能化:具备智能路径发现和参数分析能力 多模式支持:提供多种扫描模式适应不同场景 二、Xray的主要功能 2.1 漏洞扫描能力 Xray具备强大的漏洞检测能力,能够识别多种Web安全漏洞,包括但不限于: SQL注入(SQL Injection) 跨站脚本(XSS) 跨站请求伪造(CSRF) 文件包含/文件上传漏洞 服务器端请求伪造(SSRF) XML外部实体注入(XXE) 命令注入 目录遍历 配置错误导致的敏感信息泄露 2.2 自定义POC支持 Xray允许用户编写自己的POC(漏洞验证代码),这一特性使得: 可以检测0day漏洞 能够针对特定应用进行定制化扫描 便于安全研究人员验证新发现的漏洞 支持快速响应新出现的威胁 2.3 多种扫描模式 Xray提供多种扫描模式以适应不同需求: 基础扫描:快速检测常见漏洞 深度扫描:全面彻底的漏洞检测 被动扫描:通过代理模式分析流量 定制扫描:根据用户定义的规则进行扫描 三、Xray的安装与配置 3.1 系统要求 操作系统:Windows/Linux/macOS 内存:建议4GB以上 存储空间:500MB可用空间 网络:稳定的互联网连接 3.2 安装步骤 Windows平台安装 访问长亭科技官网下载Windows版Xray 解压下载的压缩包到指定目录 双击运行xray.exe即可启动 Linux平台安装 # 下载Xray wget https://download.xray.com/xray_linux_amd64.zip # 解压 unzip xray_linux_amd64.zip # 赋予执行权限 chmod +x xray # 运行 ./xray3.3 基本配置 Xray的配置文件通常为config.yaml,主要配置项包括: # 扫描深度配置 scan_depth: 3 # 并发请求数 concurrent: 20 # 排除路径 exclude_paths: - /logout - /admin # 自定义请求头 headers: User-Agent: Xray-Scanner/1.0 Cookie: sessionid=example四、Xray的基本使用 4.1 快速开始 最简单的扫描命令: xray webscan --url http://example.com4.2 常用命令参数 参数说明示例--url指定目标URL--url http://test.com--json-outputJSON格式输出结果--json-output result.json--html-outputHTML报告输出--html-output report.html--plugins指定使用的插件--plugins sqldet,xss--level扫描级别(1-3)--level 2--proxy设置代理--proxy http://127.0.0.1:80804.3 扫描示例 基础扫描 xray webscan --url http://target.com --level 1深度扫描并生成报告 xray webscan --url http://target.com --level 3 --html-output report.html使用特定插件扫描 xray webscan --url http://target.com --plugins sqldet,xss五、自定义POC开发 5.1 POC基础结构 Xray的POC采用YAML格式编写,基本结构如下: name: poc-example rules: - method: GET path: "/vulnerable/path" expression: | response.status == 200 && response.body.bcontains(b"vulnerable string") detail: author: yourname links: - http://example.com/vuln5.2 POC编写示例 以下是一个检测简单SQL注入的POC示例: name: sql-injection-demo rules: - method: GET path: "/search.php?q=1'" headers: User-Agent: Xray-Scanner expression: | response.status == 200 && (response.body.bcontains(b"SQL syntax") || response.body.bcontains(b"MySQL error")) detail: author: security-researcher severity: high description: | The application is vulnerable to SQL injection via the 'q' parameter in search.php5.3 POC调试与加载 将编写好的POC保存为.yaml文件 使用--poc参数加载自定义POC: xray webscan --url http://target.com --poc my_poc.yaml六、Xray高级应用 6.1 结合Burp Suite使用 配置Burp Suite的代理设置(默认127.0.0.1:8080) 启动Xray的被动扫描模式: xray webscan --listen 127.0.0.1:7777 在Burp Suite中设置上游代理为Xray的监听地址 6.2 批量扫描 创建目标URL文件targets.txt: http://site1.com http://site2.com/api https://site3.com/admin执行批量扫描: xray webscan --url-file targets.txt --html-output batch_report.html6.3 定时扫描与自动化 结合crontab(Linux)或计划任务(Windows)实现定时扫描: # Linux crontab示例,每天凌晨2点执行扫描 0 2 * * * /path/to/xray webscan --url http://target.com --html-output /path/to/report_$(date +\%Y\%m\%d).html七、Xray扫描结果分析 7.1 报告解读 Xray生成的HTML报告包含以下主要部分: 概览:扫描统计信息、风险等级分布 漏洞详情:每个漏洞的详细描述、风险等级、受影响URL 修复建议:针对每个漏洞的修复方案 请求/响应:触发漏洞的原始请求和服务器响应 7.2 漏洞验证 对于Xray报告的漏洞,建议进行手动验证: 使用Burp Suite或浏览器开发者工具重现问题 确认漏洞的可利用性和影响范围 对于误报,可以调整扫描配置或修改POC 7.3 风险处置建议 根据漏洞风险等级采取不同措施: 风险等级响应时间建议措施严重24小时内立即修复,考虑临时下线高危72小时内优先安排修复中危2周内计划内修复低危1个月内酌情修复八、Xray的最佳实践 8.1 扫描策略建议 生产环境建议在非高峰时段执行扫描 首次扫描使用较低并发数,观察系统影响 重要系统先进行测试环境扫描 配置适当的扫描深度,避免无限爬取 8.2 性能优化 调整concurrent参数控制并发请求数 使用--rate-limit限制请求速率 合理设置exclude_paths排除无关路径 对大型应用分模块扫描 8.3 安全注意事项 确保有授权后再扫描目标系统 避免对第三方系统进行未经授权的扫描 妥善保管扫描报告,防止敏感信息泄露 扫描前做好数据备份,以防意外情况 九、Xray与其他工具的对比 特性XrayAWVSBurp SuiteNessus国产化✓✗✗✗自定义POC✓有限✓有限被动扫描✓✗✓✗价格免费/商业商业商业商业社区支持良好一般优秀一般十、总结 Xray作为长亭科技自主研发的安全评估工具,凭借其全面的漏洞检测能力、优秀的性能和灵活的可扩展性,已经成为国内安全从业者的重要工具之一。通过本文的介绍,相信读者已经对Xray有了全面的了解,并能够开始在实际工作中应用这款工具。 无论是日常的安全巡检、渗透测试,还是应急响应中的漏洞排查,Xray都能提供强有力的支持。特别是其自定义POC功能,使得安全团队能够快速响应新出现的威胁,保持安全防护的及时性。 建议读者从基础扫描开始,逐步探索Xray的高级功能,结合工作实际需求开发定制化的POC,充分发挥这款工具的价值。同时,也建议关注长亭科技的官方渠道,及时获取Xray的最新更新和安全威胁情报。

Web漏洞扫描工具Xray:长亭自研的完善安全评估工具详解 Web漏洞扫描工具Xray:长亭自研的完善安全评估工具详解 引言 在当今数字化时代,网络安全已成为企业不可忽视的重要议题。作为国内顶尖的安全研究团队,长亭科技推出了一款强大的安全评估工具——Xray,它能够帮助安全工程师、开发人员和运维人员快速发现Web应用中的安全隐患。本文将全面介绍Xray的功能特性、使用方法和实际应用场景,帮助读者掌握这款优秀的国产安全工具。 一、Xray概述 beae4f079f2921d6b4d2fbeea9ac72db.png图片 04f0e5ac78131fa03a052f97e9af6bbd.png图片 1.1 什么是Xray Xray是长亭科技自主研发的一款完善的安全评估工具,专注于Web应用安全检测。它支持对常见Web安全问题进行自动化扫描,并提供了强大的自定义POC(Proof of Concept)功能,能够根据用户需求扩展检测能力。 1.2 Xray的核心特点 全面覆盖:支持OWASP Top 10等常见Web漏洞检测 高性能:采用先进的扫描引擎,扫描速度快且资源占用低 可扩展:支持自定义POC,满足个性化扫描需求 智能化:具备智能路径发现和参数分析能力 多模式支持:提供多种扫描模式适应不同场景 二、Xray的主要功能 2.1 漏洞扫描能力 Xray具备强大的漏洞检测能力,能够识别多种Web安全漏洞,包括但不限于: SQL注入(SQL Injection) 跨站脚本(XSS) 跨站请求伪造(CSRF) 文件包含/文件上传漏洞 服务器端请求伪造(SSRF) XML外部实体注入(XXE) 命令注入 目录遍历 配置错误导致的敏感信息泄露 2.2 自定义POC支持 Xray允许用户编写自己的POC(漏洞验证代码),这一特性使得: 可以检测0day漏洞 能够针对特定应用进行定制化扫描 便于安全研究人员验证新发现的漏洞 支持快速响应新出现的威胁 2.3 多种扫描模式 Xray提供多种扫描模式以适应不同需求: 基础扫描:快速检测常见漏洞 深度扫描:全面彻底的漏洞检测 被动扫描:通过代理模式分析流量 定制扫描:根据用户定义的规则进行扫描 三、Xray的安装与配置 3.1 系统要求 操作系统:Windows/Linux/macOS 内存:建议4GB以上 存储空间:500MB可用空间 网络:稳定的互联网连接 3.2 安装步骤 Windows平台安装 访问长亭科技官网下载Windows版Xray 解压下载的压缩包到指定目录 双击运行xray.exe即可启动 Linux平台安装 # 下载Xray wget https://download.xray.com/xray_linux_amd64.zip # 解压 unzip xray_linux_amd64.zip # 赋予执行权限 chmod +x xray # 运行 ./xray3.3 基本配置 Xray的配置文件通常为config.yaml,主要配置项包括: # 扫描深度配置 scan_depth: 3 # 并发请求数 concurrent: 20 # 排除路径 exclude_paths: - /logout - /admin # 自定义请求头 headers: User-Agent: Xray-Scanner/1.0 Cookie: sessionid=example四、Xray的基本使用 4.1 快速开始 最简单的扫描命令: xray webscan --url http://example.com4.2 常用命令参数 参数说明示例--url指定目标URL--url http://test.com--json-outputJSON格式输出结果--json-output result.json--html-outputHTML报告输出--html-output report.html--plugins指定使用的插件--plugins sqldet,xss--level扫描级别(1-3)--level 2--proxy设置代理--proxy http://127.0.0.1:80804.3 扫描示例 基础扫描 xray webscan --url http://target.com --level 1深度扫描并生成报告 xray webscan --url http://target.com --level 3 --html-output report.html使用特定插件扫描 xray webscan --url http://target.com --plugins sqldet,xss五、自定义POC开发 5.1 POC基础结构 Xray的POC采用YAML格式编写,基本结构如下: name: poc-example rules: - method: GET path: "/vulnerable/path" expression: | response.status == 200 && response.body.bcontains(b"vulnerable string") detail: author: yourname links: - http://example.com/vuln5.2 POC编写示例 以下是一个检测简单SQL注入的POC示例: name: sql-injection-demo rules: - method: GET path: "/search.php?q=1'" headers: User-Agent: Xray-Scanner expression: | response.status == 200 && (response.body.bcontains(b"SQL syntax") || response.body.bcontains(b"MySQL error")) detail: author: security-researcher severity: high description: | The application is vulnerable to SQL injection via the 'q' parameter in search.php5.3 POC调试与加载 将编写好的POC保存为.yaml文件 使用--poc参数加载自定义POC: xray webscan --url http://target.com --poc my_poc.yaml六、Xray高级应用 6.1 结合Burp Suite使用 配置Burp Suite的代理设置(默认127.0.0.1:8080) 启动Xray的被动扫描模式: xray webscan --listen 127.0.0.1:7777 在Burp Suite中设置上游代理为Xray的监听地址 6.2 批量扫描 创建目标URL文件targets.txt: http://site1.com http://site2.com/api https://site3.com/admin执行批量扫描: xray webscan --url-file targets.txt --html-output batch_report.html6.3 定时扫描与自动化 结合crontab(Linux)或计划任务(Windows)实现定时扫描: # Linux crontab示例,每天凌晨2点执行扫描 0 2 * * * /path/to/xray webscan --url http://target.com --html-output /path/to/report_$(date +\%Y\%m\%d).html七、Xray扫描结果分析 7.1 报告解读 Xray生成的HTML报告包含以下主要部分: 概览:扫描统计信息、风险等级分布 漏洞详情:每个漏洞的详细描述、风险等级、受影响URL 修复建议:针对每个漏洞的修复方案 请求/响应:触发漏洞的原始请求和服务器响应 7.2 漏洞验证 对于Xray报告的漏洞,建议进行手动验证: 使用Burp Suite或浏览器开发者工具重现问题 确认漏洞的可利用性和影响范围 对于误报,可以调整扫描配置或修改POC 7.3 风险处置建议 根据漏洞风险等级采取不同措施: 风险等级响应时间建议措施严重24小时内立即修复,考虑临时下线高危72小时内优先安排修复中危2周内计划内修复低危1个月内酌情修复八、Xray的最佳实践 8.1 扫描策略建议 生产环境建议在非高峰时段执行扫描 首次扫描使用较低并发数,观察系统影响 重要系统先进行测试环境扫描 配置适当的扫描深度,避免无限爬取 8.2 性能优化 调整concurrent参数控制并发请求数 使用--rate-limit限制请求速率 合理设置exclude_paths排除无关路径 对大型应用分模块扫描 8.3 安全注意事项 确保有授权后再扫描目标系统 避免对第三方系统进行未经授权的扫描 妥善保管扫描报告,防止敏感信息泄露 扫描前做好数据备份,以防意外情况 九、Xray与其他工具的对比 特性XrayAWVSBurp SuiteNessus国产化✓✗✗✗自定义POC✓有限✓有限被动扫描✓✗✓✗价格免费/商业商业商业商业社区支持良好一般优秀一般十、总结 Xray作为长亭科技自主研发的安全评估工具,凭借其全面的漏洞检测能力、优秀的性能和灵活的可扩展性,已经成为国内安全从业者的重要工具之一。通过本文的介绍,相信读者已经对Xray有了全面的了解,并能够开始在实际工作中应用这款工具。 无论是日常的安全巡检、渗透测试,还是应急响应中的漏洞排查,Xray都能提供强有力的支持。特别是其自定义POC功能,使得安全团队能够快速响应新出现的威胁,保持安全防护的及时性。 建议读者从基础扫描开始,逐步探索Xray的高级功能,结合工作实际需求开发定制化的POC,充分发挥这款工具的价值。同时,也建议关注长亭科技的官方渠道,及时获取Xray的最新更新和安全威胁情报。