最新发布

-

彩虹聚合DNS管理系统v2.9发布:一站式多平台域名解析与SSL证书管理解决方案 彩虹聚合DNS管理系统v2.9发布:一站式多平台域名解析与SSL证书管理解决方案 一款基于ThinkPHP6.0开发,支持10大云服务商、SSL证书全生命周期管理和智能容灾的聚合DNS解析系统系统简介 彩虹聚合DNS管理系统(DNSMgr)是一款基于ThinkPHP框架开发的一站式多平台域名解析管理程序,最新发布的v2.9版本带来了更强大的功能和更稳定的性能。该系统允许用户在单一Web界面内集中管理多个云服务商的域名解析,彻底解决了以往需要登录不同平台管理域名的痛点。 通过彩虹聚合DNS管理系统,运维人员、开发者和企业可以大幅提升域名管理效率,降低在多平台间切换的时间成本和操作错误风险。系统开源免费,并持续更新维护,目前已支持从阿里云、腾讯云到CloudFlare、Namesilo等国内外10大主流域名解析平台。 QQ截图20220505103243.png图片 📥 最新版下载地址: 隐藏内容,请前往内页查看详情 功能特性详解 🌐 多平台集中解析管理 系统目前已支持10大域名解析平台: 国内云服务商:阿里云、腾讯云、华为云、百度云、西部数码、火山引擎 国际云服务商:CloudFlare、Namesilo、PowerDNS、DNSLA 👥 多用户权限管理体系 精细化权限控制:可为不同用户分配特定的域名管理权限 API接口支持:提供API接口,可获取域名单独的登录链接,方便各种IDC系统对接 安全访问控制:确保每个用户只能操作被授权的域名和功能 🛡️ 智能容灾与高可用保障 // 容灾切换机制示意图 class DisasterRecovery { public function autoSwitch() { // 多协议健康检测 $status = $this->healthCheck('ping|tcp|http(s)'); // 自动故障转移 if ($status == 'failure') { $this->modifyDNSRecord(); $this->sendNotification(); // 支持多通道告警 } } } 多协议监控检测:支持ping、tcp、http(s)检测协议 自动故障转移:发现故障后自动暂停/修改域名解析 实时状态监控:持续监控服务状态,确保业务连续性 ⏰ 定时与周期任务管理 灵活定时设置:支持在指定时间/周期自动执行解析操作 多样化操作类型:支持自动修改、开启、暂停、删除域名解析 批量任务处理:可同时管理多个域名的定时任务 🌍 Cloudflare优选IP功能 自动IP优选:支持获取最新的Cloudflare优选IP,并自动更新到解析记录 智能线路调度:根据地理位置自动选择最优线路 批量更新支持:支持同时更新多条解析记录 🔒 SSL证书全生命周期管理 v2.9版本强化了SSL证书管理功能,支持从申请到部署的全自动化流程: 证书申请渠道 免费证书:Let's Encrypt、ZeroSSL、腾讯云免费SSL、阿里云免费SSL 商业证书:Google SSL、自定义ACME等 证书自动部署 系统支持将SSL证书自动部署到多种环境和平台: 部署类型支持平台服务器面板宝塔面板、1Panel、Kangle、雷池WAF云服务商阿里云、腾讯云、华为云、百度云CDN服务七牛云、多吉云、火山引擎、CloudFront服务器SSH服务器、IIS、FTP服务器📢 多通道通知系统 即时通讯:支持Telegram、钉钉、飞书、企业微信 传统通知:邮件通知 公众号提醒:微信公众号通知 系统部署指南 环境要求 PHP版本:8.0+(部分旧版支持PHP7.4+) 数据库:MySQL 5.6+ Web服务器:Nginx/Apache 系统依赖:需要curl、openssl等PHP扩展 快速安装步骤 环境准备 # 确保PHP版本符合要求 php -v # 确保MySQL服务正常运行 Web服务器配置 设置网站运行目录为public 设置伪静态规则为ThinkPHP Nginx伪静态配置示例: location / { if (!-e $request_filename){ rewrite ^(.*)$ /index.php?s=$1 last; } } 安装系统 访问网站,系统会自动跳转到安装页面 根据提示完成数据库配置和管理员账户设置 安装完成后访问首页登录控制面板 Docker部署方案 docker run --name dnsmgr -dit -p 8081:80 -v /var/dnsmgr:/app/www netcccyun/dnsmgr应用场景案例 🏢 企业级应用场景 跨国业务部署:根据不同地区自动选择最优CDN节点 高可用架构:当主服务器宕机时自动切换至备份IP 多团队协作:为开发、测试、运维团队分配不同的域名管理权限 👨💻 个人开发者场景 集中管理多平台域名:统一管理分布在阿里云、腾讯云、Cloudflare等平台的域名 免费SSL证书自动续期:通过Let's Encrypt等渠道自动获取和部署免费SSL证书 个人网站监控维护:实时监控网站状态,故障时自动切换 代码保护与授权方案 1. PHP代码免费加密平台 平台地址:php.javait.cn 对于计划商业使用的开发者,可以使用该平台保护源代码安全: 全免费加密服务:无任何隐藏费用 多重加密方式:支持Sg16、Deck3、Ic12、goto、enphp、noname等多种版本 灵活部署:支持扩展和非扩展加密方式 // 加密前:清晰的业务逻辑 class DNSSecureManager { public function updateDNSRecord($record) { // 核心DNS管理逻辑 return $update_result; } } // 加密后:商业级代码保护 // 使用SG16加密,有效防止核心业务逻辑泄露2. 数哈多应用授权系统 系统地址:auth.shuha.cn 为商业应用提供完整的知识产权保护方案: 多语言支持:专为PHP、Go、Java、Shell等开发者设计 灵活授权类型:支持域名、设备等多种授权方式 安全验证机制:JWT认证与加密存储技术保障安全 商业化支持:完整的支付对接和授权管理功能 版本迭代历史 彩虹聚合DNS管理系统持续更新,重要版本包括: v1.3 (2024年5月):基础多平台DNS管理功能 v1.7 (2024年9月):增强容灾切换和CF优选IP功能 v2.0 (2024年12月):新增SSL证书申请与自动部署 v2.8 (2025年7月):优化多用户权限管理和通知系统 v2.9 (2025年8月):当前最新版本,功能最完善 结语 彩虹聚合DNS管理系统v2.9作为一款功能全面、稳定可靠的域名解析管理解决方案,无论是对于需要管理多云环境的企业运维团队,还是对于希望简化域名管理流程的个人开发者,都是不可多得的利器。 系统的开源特性使得开发者可以根据自身需求进行二次开发,而完善的代码加密和授权保护方案也为商业应用提供了有力保障。 立即下载体验,开启高效的域名解析管理之旅! 版权声明:本文介绍的彩虹聚合DNS管理系统为开源项目,基于ThinkPHP框架开发,仅供学习与研究使用。商业应用请遵守相关开源协议,并确保遵守各云服务商的API使用条款。 标签:聚合DNS管理系统 域名解析 ThinkPHP SSL证书 Cloudflare优选IP 开源项目 PHP 彩虹聚合DNS

彩虹聚合DNS管理系统v2.9发布:一站式多平台域名解析与SSL证书管理解决方案 彩虹聚合DNS管理系统v2.9发布:一站式多平台域名解析与SSL证书管理解决方案 一款基于ThinkPHP6.0开发,支持10大云服务商、SSL证书全生命周期管理和智能容灾的聚合DNS解析系统系统简介 彩虹聚合DNS管理系统(DNSMgr)是一款基于ThinkPHP框架开发的一站式多平台域名解析管理程序,最新发布的v2.9版本带来了更强大的功能和更稳定的性能。该系统允许用户在单一Web界面内集中管理多个云服务商的域名解析,彻底解决了以往需要登录不同平台管理域名的痛点。 通过彩虹聚合DNS管理系统,运维人员、开发者和企业可以大幅提升域名管理效率,降低在多平台间切换的时间成本和操作错误风险。系统开源免费,并持续更新维护,目前已支持从阿里云、腾讯云到CloudFlare、Namesilo等国内外10大主流域名解析平台。 QQ截图20220505103243.png图片 📥 最新版下载地址: 隐藏内容,请前往内页查看详情 功能特性详解 🌐 多平台集中解析管理 系统目前已支持10大域名解析平台: 国内云服务商:阿里云、腾讯云、华为云、百度云、西部数码、火山引擎 国际云服务商:CloudFlare、Namesilo、PowerDNS、DNSLA 👥 多用户权限管理体系 精细化权限控制:可为不同用户分配特定的域名管理权限 API接口支持:提供API接口,可获取域名单独的登录链接,方便各种IDC系统对接 安全访问控制:确保每个用户只能操作被授权的域名和功能 🛡️ 智能容灾与高可用保障 // 容灾切换机制示意图 class DisasterRecovery { public function autoSwitch() { // 多协议健康检测 $status = $this->healthCheck('ping|tcp|http(s)'); // 自动故障转移 if ($status == 'failure') { $this->modifyDNSRecord(); $this->sendNotification(); // 支持多通道告警 } } } 多协议监控检测:支持ping、tcp、http(s)检测协议 自动故障转移:发现故障后自动暂停/修改域名解析 实时状态监控:持续监控服务状态,确保业务连续性 ⏰ 定时与周期任务管理 灵活定时设置:支持在指定时间/周期自动执行解析操作 多样化操作类型:支持自动修改、开启、暂停、删除域名解析 批量任务处理:可同时管理多个域名的定时任务 🌍 Cloudflare优选IP功能 自动IP优选:支持获取最新的Cloudflare优选IP,并自动更新到解析记录 智能线路调度:根据地理位置自动选择最优线路 批量更新支持:支持同时更新多条解析记录 🔒 SSL证书全生命周期管理 v2.9版本强化了SSL证书管理功能,支持从申请到部署的全自动化流程: 证书申请渠道 免费证书:Let's Encrypt、ZeroSSL、腾讯云免费SSL、阿里云免费SSL 商业证书:Google SSL、自定义ACME等 证书自动部署 系统支持将SSL证书自动部署到多种环境和平台: 部署类型支持平台服务器面板宝塔面板、1Panel、Kangle、雷池WAF云服务商阿里云、腾讯云、华为云、百度云CDN服务七牛云、多吉云、火山引擎、CloudFront服务器SSH服务器、IIS、FTP服务器📢 多通道通知系统 即时通讯:支持Telegram、钉钉、飞书、企业微信 传统通知:邮件通知 公众号提醒:微信公众号通知 系统部署指南 环境要求 PHP版本:8.0+(部分旧版支持PHP7.4+) 数据库:MySQL 5.6+ Web服务器:Nginx/Apache 系统依赖:需要curl、openssl等PHP扩展 快速安装步骤 环境准备 # 确保PHP版本符合要求 php -v # 确保MySQL服务正常运行 Web服务器配置 设置网站运行目录为public 设置伪静态规则为ThinkPHP Nginx伪静态配置示例: location / { if (!-e $request_filename){ rewrite ^(.*)$ /index.php?s=$1 last; } } 安装系统 访问网站,系统会自动跳转到安装页面 根据提示完成数据库配置和管理员账户设置 安装完成后访问首页登录控制面板 Docker部署方案 docker run --name dnsmgr -dit -p 8081:80 -v /var/dnsmgr:/app/www netcccyun/dnsmgr应用场景案例 🏢 企业级应用场景 跨国业务部署:根据不同地区自动选择最优CDN节点 高可用架构:当主服务器宕机时自动切换至备份IP 多团队协作:为开发、测试、运维团队分配不同的域名管理权限 👨💻 个人开发者场景 集中管理多平台域名:统一管理分布在阿里云、腾讯云、Cloudflare等平台的域名 免费SSL证书自动续期:通过Let's Encrypt等渠道自动获取和部署免费SSL证书 个人网站监控维护:实时监控网站状态,故障时自动切换 代码保护与授权方案 1. PHP代码免费加密平台 平台地址:php.javait.cn 对于计划商业使用的开发者,可以使用该平台保护源代码安全: 全免费加密服务:无任何隐藏费用 多重加密方式:支持Sg16、Deck3、Ic12、goto、enphp、noname等多种版本 灵活部署:支持扩展和非扩展加密方式 // 加密前:清晰的业务逻辑 class DNSSecureManager { public function updateDNSRecord($record) { // 核心DNS管理逻辑 return $update_result; } } // 加密后:商业级代码保护 // 使用SG16加密,有效防止核心业务逻辑泄露2. 数哈多应用授权系统 系统地址:auth.shuha.cn 为商业应用提供完整的知识产权保护方案: 多语言支持:专为PHP、Go、Java、Shell等开发者设计 灵活授权类型:支持域名、设备等多种授权方式 安全验证机制:JWT认证与加密存储技术保障安全 商业化支持:完整的支付对接和授权管理功能 版本迭代历史 彩虹聚合DNS管理系统持续更新,重要版本包括: v1.3 (2024年5月):基础多平台DNS管理功能 v1.7 (2024年9月):增强容灾切换和CF优选IP功能 v2.0 (2024年12月):新增SSL证书申请与自动部署 v2.8 (2025年7月):优化多用户权限管理和通知系统 v2.9 (2025年8月):当前最新版本,功能最完善 结语 彩虹聚合DNS管理系统v2.9作为一款功能全面、稳定可靠的域名解析管理解决方案,无论是对于需要管理多云环境的企业运维团队,还是对于希望简化域名管理流程的个人开发者,都是不可多得的利器。 系统的开源特性使得开发者可以根据自身需求进行二次开发,而完善的代码加密和授权保护方案也为商业应用提供了有力保障。 立即下载体验,开启高效的域名解析管理之旅! 版权声明:本文介绍的彩虹聚合DNS管理系统为开源项目,基于ThinkPHP框架开发,仅供学习与研究使用。商业应用请遵守相关开源协议,并确保遵守各云服务商的API使用条款。 标签:聚合DNS管理系统 域名解析 ThinkPHP SSL证书 Cloudflare优选IP 开源项目 PHP 彩虹聚合DNS -

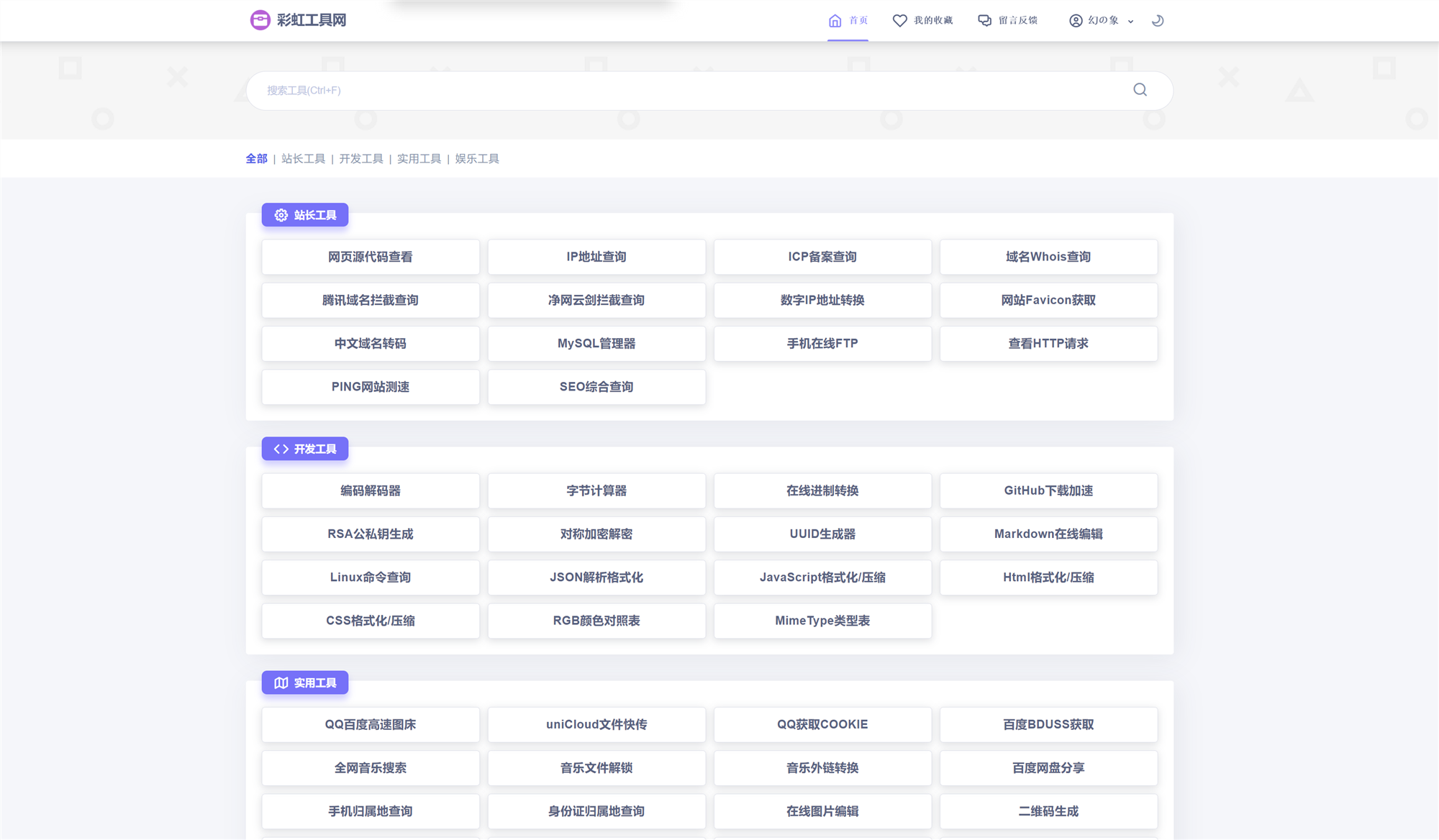

彩虹工具网v1.11.0发布:ThinkPHP6.0开发的70+工具集合,支持插件扩展 彩虹工具网v1.11.0发布:ThinkPHP6.0开发的70+工具集合,支持插件扩展 一站式工具平台,涵盖站长、开发、娱乐多种实用工具,支持自定义扩展,并提供完善的版权保护方案大家好,今天给大家分享一款功能强大的工具类网站源码——彩虹工具网v1.11.0。该系统采用ThinkPHP6.0框架开发,集成了70多个实用工具,支持工具插件扩展、用户管理、后台管理等功能,是个人站长和开发者的利器。 QQ截图20220505103243.png图片 系统特色功能 丰富工具集合:自带70+工具,涵盖站长工具(如备案查询、SEO检测)、开发工具(如JSON格式化、代码美化)、实用工具(如单位换算、二维码生成)、娱乐工具(如短视频解析、QQ等级查询)等多种分类。 插件扩展机制:支持开发者自定义扩展工具插件,方便进行二次开发,不断丰富网站功能。 用户体系完善:支持用户注册登录、留言反馈、后台管理等功能,方便运营和用户互动。 持续更新迭代:目前已更新至v1.11.0版本,持续修复问题并新增实用小工具。 环境要求与安装指南 源码下载 隐藏内容,请前往内页查看详情 服务器环境建议 PHP版本:≥ 7.4(推荐7.4或更高版本) 数据库:MySQL ≥ 5.6(建议5.7或更高版本) 服务器内存:≥ 1GB(若需应对高并发访问,请适当提升配置) 必选扩展:确保PHP已启用fileinfo扩展 可选扩展:若需启用缓存加速,建议安装Redis 快速安装步骤 绑定目录:将网站根目录设置为/public。 配置伪静态: Nginx 配置: location / { if (!-e $request_filename){ rewrite ^(.*)$ /index.php?s=$1 last; } } Apache 配置(.htaccess): RewriteEngine On RewriteCond %{REQUEST_FILENAME} !-d RewriteCond %{REQUEST_FILENAME} !-f RewriteRule ^(.*)$ index.php/$1 [QSA,PT,L] Web安装:访问您的域名,程序将自动跳转至安装界面。请按照提示填写: 数据库信息(数据库名称、用户名、密码) 管理员账号(建议设置高强度密码) 站点基础配置 访问后台:安装完成后,后台管理地址为域名/admin/。 v1.11.0 更新亮点 彩虹工具网在之前v1.9.0新增QQ等级查询、短视频解析等小工具的基础上,进一步优化了系统性能和用户体验,并修复了已知问题,目前已经更新至v1.11.0版本。 安全增强与版权保护方案 1. PHP代码免费加密平台 为了保护您的开发成果和核心业务逻辑,防止源码被轻易反编译和篡改,可以考虑对PHP源代码进行加密。php.javait.cn 平台长期免费提供多种PHP源代码加密方案。 该平台支持众多加密方式,包括: 多种加密版本:如Sg16, Deck3, Ic12 等。 多种加密方式:支持goto, enphp, noname 等方式。 灵活的部署:支持扩展和非扩展加密方式,适应不同的服务器环境。 使用此类加密服务可以帮助守护您的代码安全,增加破解难度。请注意:加密前务必备份原始代码,并在测试环境充分验证加密后的代码运行是否正常。 2. 数哈多应用授权系统 对于需要进行商业化运营的开发者,数哈多应用授权系统(auth.shuha.cn) 为软件开发者、数字内容创作者及各行业企业提供知识产权商业授权管理。 主要功能包括: 授权管理:支持域名、机器人、IP等多种类型的授权创建、校验和过期管理。 用户管理:提供用户与管理员的分级管理,包括注册、登录和信息维护。 支付对接:可对接支付系统,实现订单创建、支付状态监控和同步。 查询统计:具备授权记录查询、统计及版本管理功能。 技术特点: 基于 Go 语言的 Gin 框架开发。 采用 JWT 认证与加密存储保障安全。 通过数据库事务与定时任务确保数据一致性。 系统功能模块详解 工具管理模块: 工具分类显示,方便用户快速查找。 每个工具独立页面,界面简洁,操作便捷。 支持工具使用次数统计(可根据二次开发实现)。 用户中心模块: 用户注册、登录、密码找回功能。 用户收藏工具、使用历史记录(可根据二次开发实现)。 用户留言反馈,方便站长收集意见。 后台管理模块: 工具管理:添加、删除、禁用工具,工具分类管理。 用户管理:管理注册用户,查看用户行为。 反馈管理:处理用户留言和反馈。 系统设置:配置网站基本信息、SEO设置等。 插件扩展模块: 提供标准的插件开发接口和范例。 支持开发者开发新工具并集成到系统中,扩展性强。 二次开发与学习价值 彩虹工具网基于ThinkPHP6.0开发,对于希望学习ThinkPHP框架、理解中型Web应用架构、实践模块化开发和插件机制的开发者来说,具有很高的参考和学习价值。 你可以通过研究其代码,学习到: ThinkPHP6.0的MVC分层结构和路由设计。 前后端交互逻辑和数据验证。 用户身份认证和权限控制的实现。 如何设计一个可扩展的插件系统。 结语 彩虹工具网v1.11.0是一款功能丰富、扩展性强、适合学习和商用的工具网站系统。无论你是想搭建一个自己的工具平台,还是寻找一个ThinkPHP6.0的实战项目进行学习,它都是一个非常不错的选择。 系统本身可能还存在一些需要开发者自行完善和优化的地方,这也为二次开发提供了空间。建议在安装使用前,充分测试其功能是否符合你的需求。 温馨提示:搭建好后,请务必及时修改默认后台地址和管理员密码,并定期更新和维护,以确保网站安全。

彩虹工具网v1.11.0发布:ThinkPHP6.0开发的70+工具集合,支持插件扩展 彩虹工具网v1.11.0发布:ThinkPHP6.0开发的70+工具集合,支持插件扩展 一站式工具平台,涵盖站长、开发、娱乐多种实用工具,支持自定义扩展,并提供完善的版权保护方案大家好,今天给大家分享一款功能强大的工具类网站源码——彩虹工具网v1.11.0。该系统采用ThinkPHP6.0框架开发,集成了70多个实用工具,支持工具插件扩展、用户管理、后台管理等功能,是个人站长和开发者的利器。 QQ截图20220505103243.png图片 系统特色功能 丰富工具集合:自带70+工具,涵盖站长工具(如备案查询、SEO检测)、开发工具(如JSON格式化、代码美化)、实用工具(如单位换算、二维码生成)、娱乐工具(如短视频解析、QQ等级查询)等多种分类。 插件扩展机制:支持开发者自定义扩展工具插件,方便进行二次开发,不断丰富网站功能。 用户体系完善:支持用户注册登录、留言反馈、后台管理等功能,方便运营和用户互动。 持续更新迭代:目前已更新至v1.11.0版本,持续修复问题并新增实用小工具。 环境要求与安装指南 源码下载 隐藏内容,请前往内页查看详情 服务器环境建议 PHP版本:≥ 7.4(推荐7.4或更高版本) 数据库:MySQL ≥ 5.6(建议5.7或更高版本) 服务器内存:≥ 1GB(若需应对高并发访问,请适当提升配置) 必选扩展:确保PHP已启用fileinfo扩展 可选扩展:若需启用缓存加速,建议安装Redis 快速安装步骤 绑定目录:将网站根目录设置为/public。 配置伪静态: Nginx 配置: location / { if (!-e $request_filename){ rewrite ^(.*)$ /index.php?s=$1 last; } } Apache 配置(.htaccess): RewriteEngine On RewriteCond %{REQUEST_FILENAME} !-d RewriteCond %{REQUEST_FILENAME} !-f RewriteRule ^(.*)$ index.php/$1 [QSA,PT,L] Web安装:访问您的域名,程序将自动跳转至安装界面。请按照提示填写: 数据库信息(数据库名称、用户名、密码) 管理员账号(建议设置高强度密码) 站点基础配置 访问后台:安装完成后,后台管理地址为域名/admin/。 v1.11.0 更新亮点 彩虹工具网在之前v1.9.0新增QQ等级查询、短视频解析等小工具的基础上,进一步优化了系统性能和用户体验,并修复了已知问题,目前已经更新至v1.11.0版本。 安全增强与版权保护方案 1. PHP代码免费加密平台 为了保护您的开发成果和核心业务逻辑,防止源码被轻易反编译和篡改,可以考虑对PHP源代码进行加密。php.javait.cn 平台长期免费提供多种PHP源代码加密方案。 该平台支持众多加密方式,包括: 多种加密版本:如Sg16, Deck3, Ic12 等。 多种加密方式:支持goto, enphp, noname 等方式。 灵活的部署:支持扩展和非扩展加密方式,适应不同的服务器环境。 使用此类加密服务可以帮助守护您的代码安全,增加破解难度。请注意:加密前务必备份原始代码,并在测试环境充分验证加密后的代码运行是否正常。 2. 数哈多应用授权系统 对于需要进行商业化运营的开发者,数哈多应用授权系统(auth.shuha.cn) 为软件开发者、数字内容创作者及各行业企业提供知识产权商业授权管理。 主要功能包括: 授权管理:支持域名、机器人、IP等多种类型的授权创建、校验和过期管理。 用户管理:提供用户与管理员的分级管理,包括注册、登录和信息维护。 支付对接:可对接支付系统,实现订单创建、支付状态监控和同步。 查询统计:具备授权记录查询、统计及版本管理功能。 技术特点: 基于 Go 语言的 Gin 框架开发。 采用 JWT 认证与加密存储保障安全。 通过数据库事务与定时任务确保数据一致性。 系统功能模块详解 工具管理模块: 工具分类显示,方便用户快速查找。 每个工具独立页面,界面简洁,操作便捷。 支持工具使用次数统计(可根据二次开发实现)。 用户中心模块: 用户注册、登录、密码找回功能。 用户收藏工具、使用历史记录(可根据二次开发实现)。 用户留言反馈,方便站长收集意见。 后台管理模块: 工具管理:添加、删除、禁用工具,工具分类管理。 用户管理:管理注册用户,查看用户行为。 反馈管理:处理用户留言和反馈。 系统设置:配置网站基本信息、SEO设置等。 插件扩展模块: 提供标准的插件开发接口和范例。 支持开发者开发新工具并集成到系统中,扩展性强。 二次开发与学习价值 彩虹工具网基于ThinkPHP6.0开发,对于希望学习ThinkPHP框架、理解中型Web应用架构、实践模块化开发和插件机制的开发者来说,具有很高的参考和学习价值。 你可以通过研究其代码,学习到: ThinkPHP6.0的MVC分层结构和路由设计。 前后端交互逻辑和数据验证。 用户身份认证和权限控制的实现。 如何设计一个可扩展的插件系统。 结语 彩虹工具网v1.11.0是一款功能丰富、扩展性强、适合学习和商用的工具网站系统。无论你是想搭建一个自己的工具平台,还是寻找一个ThinkPHP6.0的实战项目进行学习,它都是一个非常不错的选择。 系统本身可能还存在一些需要开发者自行完善和优化的地方,这也为二次开发提供了空间。建议在安装使用前,充分测试其功能是否符合你的需求。 温馨提示:搭建好后,请务必及时修改默认后台地址和管理员密码,并定期更新和维护,以确保网站安全。 -

PHP朋友圈开源版发布:一比一还原朋友圈,纯文件运行无需数据库 PHP朋友圈开源版发布:一比一还原朋友圈,纯文件运行无需数据库 早期开源版本正式发布,包含完整的说说发布、文件上传、评论点赞功能,纯PHP开发,开箱即用项目介绍 今天给大家带来一款完全仿朋友圈的PHP开源项目,这个早期开发版本现在正式开源发布。项目采用纯PHP开发,无需数据库支持,实现了朋友圈的核心功能,包括发布说说、上传图片文件、评论互动和点赞等社交功能。 📥 开源版下载地址:隐藏内容,请前往内页查看详情 项目特色 🎯 核心功能亮点 一比一界面还原 完美复刻朋友圈UI - 界面设计与交互逻辑高度还原 响应式布局设计 - 适配手机、平板、桌面等多种设备 原生交互体验 - 滑动、点击、弹窗等交互效果接近原生应用 完整的社交功能 // 核心功能代码结构示例 class Moments { // 发布说说 public function postMoment($content, $images) { // 处理文本内容 // 上传并处理图片文件 // 生成朋友圈动态 } // 评论功能 public function addComment($moment_id, $content) { // 添加评论记录 // 更新评论数量 // 返回评论结果 } // 点赞功能 public function toggleLike($moment_id) { // 切换点赞状态 // 更新点赞数量 // 返回操作结果 } }零配置部署 无需数据库 - 采用文件存储,简化部署流程 自动初始化 - 首次访问自动生成数据文件 即装即用 - 上传即可访问,无需复杂配置 💻 技术架构 纯文件存储方案 // 数据存储结构示例 data/ ├── users/ # 用户数据 ├── moments/ # 朋友圈动态 ├── comments/ # 评论数据 ├── likes/ # 点赞数据 └── config/ # 系统配置核心功能模块 用户认证系统 - 模拟登录体验 多媒体上传 - 支持图片、文件上传 实时交互 - 评论、点赞即时更新 数据持久化 - 稳定的文件存储机制 安装部署指南 环境要求 PHP版本:5.6及以上(推荐PHP 7.0+) 服务器:支持PHP的虚拟主机或云服务器 存储权限:确保data目录可写 快速部署步骤 下载源码:从蓝奏云获取完整程序包 上传服务器:将文件上传至网站根目录 设置权限:确保data目录有写入权限 访问域名:浏览器访问您的域名即可使用 自动初始化:系统首次运行自动创建数据文件 验证安装成功 访问域名后,您应该能看到: 朋友圈风格的主界面 发布说说的功能入口 示例动态内容(如有) 功能演示 主要功能特性 ✅ 说说发布 - 支持文本和图片混合发布 ✅ 图片上传 - 多图上传,支持预览 ✅ 评论互动 - 完整的评论回复功能 ✅ 点赞功能 - 一键点赞/取消点赞 ✅ 动态展示 - 时间线形式展示朋友圈动态 ✅ 用户交互 - 仿微信的交互体验 界面展示 联系表-006.png图片 (注:开源版包含朋友圈核心模块,完整版包含更多功能模块) 扩展开发指南 二次开发建议 由于这是早期开源版本,开发者可以基于此进行功能扩展: 建议新增功能 // 扩展功能示例 class MomentsExtended extends Moments { // 添加私信功能 public function sendMessage($to_user, $content) {} // 添加好友系统 public function addFriend($friend_id) {} // 添加动态删除功能 public function deleteMoment($moment_id) {} // 添加图片滤镜功能 public function applyFilter($image_path, $filter_type) {} }技术优化方向 性能优化 - 添加缓存机制,提升加载速度 安全加固 - 增强文件上传安全检测 用户体验 - 添加加载动画和过渡效果 移动优化 - 完善PWA渐进式Web应用特性 商业保护方案 1. PHP代码免费加密平台 平台地址:php.javait.cn 加密服务优势: 🛡️ 全免费服务 - 无任何费用,长期免费使用 🛡️ 多重加密方式 - Sg16、Deck3、Ic12、goto、enphp、noname等多种选择 🛡️ 灵活部署 - 支持扩展和非扩展加密方式 🛡️ 简单操作 - 上传即加密,一键下载保护 // 加密前:清晰的核心业务逻辑 class MomentsCore { public function handleImageUpload($file) { // 图片处理核心算法 return $processed_image; } } // 加密后:商业级代码保护 // 使用SG16加密,有效保护知识产权2. 数哈多应用授权系统 系统地址:auth.shuha.cn 商业化保护方案: 多语言支持 - 专为PHP与Go语言开发者设计 灵活授权 - 支持域名、设备等多种授权方式 安全验证 - JWT认证与加密存储技术 支付集成 - 完整的商业化变现方案 项目应用场景 🎓 学习研究 PHP初学者学习社交系统开发 理解文件存储架构设计 学习前端与后端交互原理 💼 商业应用 企业内部社交平台 教育机构互动系统 社区网站社交模块 🔧 技术验证 原型系统快速验证 技术方案可行性测试 用户体验设计参考 注意事项 版本说明 ⚠️ 当前为开源版 - 仅包含朋友圈核心功能 📱 界面参考完整版 - 展示图片为完整版效果 🔧 需要技术能力 - 扩展功能需要一定的开发能力 使用建议 建议在测试环境先进行部署验证 生产环境使用请做好代码安全保护 定期备份data目录下的数据文件 根据实际需求进行功能扩展和优化 结语 这个PHP朋友圈开源项目为开发者提供了一个高质量的学习和开发起点。无论是想学习PHP社交系统开发,还是需要快速搭建一个朋友圈功能的原型系统,这个项目都是一个很好的选择。 结合php.javait.cn的代码加密服务和auth.shuha.cn的授权保护系统,开发者可以安心地进行二次开发和商业应用,有效保护自己的知识产权。 立即下载体验,开始您的社交系统开发之旅! 版权声明:本项目为开源学习项目,基于PHP开发,仅供学习和研究使用。商业使用请遵守相关法律法规。 标签:PHP朋友圈 开源项目 社交系统 无需数据库 代码加密 授权保护 微信朋友圈 PHP开发

PHP朋友圈开源版发布:一比一还原朋友圈,纯文件运行无需数据库 PHP朋友圈开源版发布:一比一还原朋友圈,纯文件运行无需数据库 早期开源版本正式发布,包含完整的说说发布、文件上传、评论点赞功能,纯PHP开发,开箱即用项目介绍 今天给大家带来一款完全仿朋友圈的PHP开源项目,这个早期开发版本现在正式开源发布。项目采用纯PHP开发,无需数据库支持,实现了朋友圈的核心功能,包括发布说说、上传图片文件、评论互动和点赞等社交功能。 📥 开源版下载地址:隐藏内容,请前往内页查看详情 项目特色 🎯 核心功能亮点 一比一界面还原 完美复刻朋友圈UI - 界面设计与交互逻辑高度还原 响应式布局设计 - 适配手机、平板、桌面等多种设备 原生交互体验 - 滑动、点击、弹窗等交互效果接近原生应用 完整的社交功能 // 核心功能代码结构示例 class Moments { // 发布说说 public function postMoment($content, $images) { // 处理文本内容 // 上传并处理图片文件 // 生成朋友圈动态 } // 评论功能 public function addComment($moment_id, $content) { // 添加评论记录 // 更新评论数量 // 返回评论结果 } // 点赞功能 public function toggleLike($moment_id) { // 切换点赞状态 // 更新点赞数量 // 返回操作结果 } }零配置部署 无需数据库 - 采用文件存储,简化部署流程 自动初始化 - 首次访问自动生成数据文件 即装即用 - 上传即可访问,无需复杂配置 💻 技术架构 纯文件存储方案 // 数据存储结构示例 data/ ├── users/ # 用户数据 ├── moments/ # 朋友圈动态 ├── comments/ # 评论数据 ├── likes/ # 点赞数据 └── config/ # 系统配置核心功能模块 用户认证系统 - 模拟登录体验 多媒体上传 - 支持图片、文件上传 实时交互 - 评论、点赞即时更新 数据持久化 - 稳定的文件存储机制 安装部署指南 环境要求 PHP版本:5.6及以上(推荐PHP 7.0+) 服务器:支持PHP的虚拟主机或云服务器 存储权限:确保data目录可写 快速部署步骤 下载源码:从蓝奏云获取完整程序包 上传服务器:将文件上传至网站根目录 设置权限:确保data目录有写入权限 访问域名:浏览器访问您的域名即可使用 自动初始化:系统首次运行自动创建数据文件 验证安装成功 访问域名后,您应该能看到: 朋友圈风格的主界面 发布说说的功能入口 示例动态内容(如有) 功能演示 主要功能特性 ✅ 说说发布 - 支持文本和图片混合发布 ✅ 图片上传 - 多图上传,支持预览 ✅ 评论互动 - 完整的评论回复功能 ✅ 点赞功能 - 一键点赞/取消点赞 ✅ 动态展示 - 时间线形式展示朋友圈动态 ✅ 用户交互 - 仿微信的交互体验 界面展示 联系表-006.png图片 (注:开源版包含朋友圈核心模块,完整版包含更多功能模块) 扩展开发指南 二次开发建议 由于这是早期开源版本,开发者可以基于此进行功能扩展: 建议新增功能 // 扩展功能示例 class MomentsExtended extends Moments { // 添加私信功能 public function sendMessage($to_user, $content) {} // 添加好友系统 public function addFriend($friend_id) {} // 添加动态删除功能 public function deleteMoment($moment_id) {} // 添加图片滤镜功能 public function applyFilter($image_path, $filter_type) {} }技术优化方向 性能优化 - 添加缓存机制,提升加载速度 安全加固 - 增强文件上传安全检测 用户体验 - 添加加载动画和过渡效果 移动优化 - 完善PWA渐进式Web应用特性 商业保护方案 1. PHP代码免费加密平台 平台地址:php.javait.cn 加密服务优势: 🛡️ 全免费服务 - 无任何费用,长期免费使用 🛡️ 多重加密方式 - Sg16、Deck3、Ic12、goto、enphp、noname等多种选择 🛡️ 灵活部署 - 支持扩展和非扩展加密方式 🛡️ 简单操作 - 上传即加密,一键下载保护 // 加密前:清晰的核心业务逻辑 class MomentsCore { public function handleImageUpload($file) { // 图片处理核心算法 return $processed_image; } } // 加密后:商业级代码保护 // 使用SG16加密,有效保护知识产权2. 数哈多应用授权系统 系统地址:auth.shuha.cn 商业化保护方案: 多语言支持 - 专为PHP与Go语言开发者设计 灵活授权 - 支持域名、设备等多种授权方式 安全验证 - JWT认证与加密存储技术 支付集成 - 完整的商业化变现方案 项目应用场景 🎓 学习研究 PHP初学者学习社交系统开发 理解文件存储架构设计 学习前端与后端交互原理 💼 商业应用 企业内部社交平台 教育机构互动系统 社区网站社交模块 🔧 技术验证 原型系统快速验证 技术方案可行性测试 用户体验设计参考 注意事项 版本说明 ⚠️ 当前为开源版 - 仅包含朋友圈核心功能 📱 界面参考完整版 - 展示图片为完整版效果 🔧 需要技术能力 - 扩展功能需要一定的开发能力 使用建议 建议在测试环境先进行部署验证 生产环境使用请做好代码安全保护 定期备份data目录下的数据文件 根据实际需求进行功能扩展和优化 结语 这个PHP朋友圈开源项目为开发者提供了一个高质量的学习和开发起点。无论是想学习PHP社交系统开发,还是需要快速搭建一个朋友圈功能的原型系统,这个项目都是一个很好的选择。 结合php.javait.cn的代码加密服务和auth.shuha.cn的授权保护系统,开发者可以安心地进行二次开发和商业应用,有效保护自己的知识产权。 立即下载体验,开始您的社交系统开发之旅! 版权声明:本项目为开源学习项目,基于PHP开发,仅供学习和研究使用。商业使用请遵守相关法律法规。 标签:PHP朋友圈 开源项目 社交系统 无需数据库 代码加密 授权保护 微信朋友圈 PHP开发 -

沉梦云商城Pro全解美化公益版发布:核心全解密+完整授权保护方案 沉梦云商城Pro全解美化公益版发布:核心全解密+完整授权保护方案 全功能电商系统+完善版权保护,打造商业级电商解决方案的完整生态系统概览 1.jpg图片 2.jpg图片 沉梦云商城Pro全解美化公益版是一款基于彩虹云商城深度二次开发的全功能电商系统。该系统不仅核心文件完全解密,支持自由二次开发,更集成了完善的版权保护机制,为PHP开发者提供从系统搭建到商业运营的完整解决方案。 📥 下载地址:隐藏内容,请前往内页查看详情 系统核心优势 🎯 全面界面美化升级 用户登录注册页面独家美化 - 全新视觉设计,提升用户体验 后台登录页专业美化 - 管理员界面优化,操作更便捷 后台首页数据可视化 - 信息展示更详细,管理决策更精准 💼 完善的后台管理系统 新版供货商系统 - 完整的供应链管理解决方案 支付通道站内自动轮询 - 智能支付保障,提升交易成功率 多种分站信息排行榜 - 多维度数据分析,助力运营决策 双引擎批量上架插件 - 大幅提升商品管理效率 🔧 系统稳定与安全 内置数据修复工具 - 自动检测并修复系统数据异常 网站数据展示自定义 - 灵活配置数据展示方案 核心文件全解密 - 支持深度二次开发和定制 商业运营完整解决方案 代码保护方案推荐 对于计划商业运营的开发者,保护代码安全至关重要。推荐使用以下两种方案: 1. PHP代码免费加密平台 平台地址:php.javait.cn 服务特点: ✅ 完全免费 - 无任何隐藏费用 ✅ 多重加密方式 - 支持Sg16、Deck3、Ic12等版本 ✅ 灵活选择 - 支持goto、enphp、noname等多种加密 ✅ 简单易用 - 上传即加密,一键下载保护 // 加密前示例 class PaymentSystem { public function pollingPayment($order_id) { // 智能支付轮询算法 return $payment_result; } } // 加密后:商业级代码保护 // 使用SG16三重加密,有效防止核心逻辑泄露2. 数哈多应用授权系统 系统地址:auth.shuha.cn 商业化保护方案: 灵活的授权管理 - 支持域名、IP等多种授权类型 可靠的授权验证 - API接口验证授权状态 支付系统对接 - 自动化订单和支付管理 JWT认证加密 - 保障授权数据安全 功能模块详解 智能支付轮询系统 class PaymentPolling { public function autoSwitch($failed_channel) { // 自动检测可用支付通道 $available = $this->checkAvailableChannels(); // 智能切换到最优通道 return $this->switchToBestChannel($available); } } 自动故障转移 - 支付失败时自动切换 多通道负载均衡 - 智能分配支付流量 实时监控预警 - 支付状态实时监控 供应商管理体系 供应商入驻审核 - 完整的入驻流程 绩效评估系统 - 供应商质量监控 协同管理工具 - 提升供应链效率 自动结算对账 - 财务流程自动化 数据可视化看板 实时销售数据 - 交易数据实时更新 分站业绩对比 - 多维度业绩分析 用户行为分析 - 深度用户洞察 自定义报表 - 灵活配置数据展示 安装部署指南 环境要求 服务器:虚拟主机/云服务器 PHP版本:7.6及以上 数据库:MySQL 5.7+ 快速部署步骤 下载解压 - 获取完整程序包 环境配置 - 配置PHP和数据库环境 安装向导 - 访问安装页面按提示完成 系统配置 - 设置支付通道和基础参数 授权保护 - 集成数哈多授权系统(可选) 代码加密 - 使用php.javait.cn加密核心代码(可选) 商业运营建议 直接运营方案 使用默认系统直接运营 基于美化界面快速上线 利用内置功能开展业务 二次开发方案 基于解密代码深度定制 开发个性化功能模块 打造差异化电商平台 版权保护方案 // 数哈多授权系统集成示例 class AuthIntegration { public function verifyLicense($domain) { $shuhaAuth = new ShuHaAuth(); return $shuhaAuth->verifyDomainLicense($domain); } }适用场景分析 🏪 个人创业者 快速搭建专属电商平台 低技术门槛启动业务 完善的版权保护机制 🏢 中小企业 功能完善满足企业需求 支持二次开发定制 稳定的系统架构 💻 开发者团队 学习电商系统开发 基于现有系统二次开发 商业化运营项目 总结 沉梦云商城Pro全解美化公益版为PHP开发者提供了从系统搭建到商业运营的完整解决方案。系统核心文件全解密支持自由二次开发,结合数哈多授权系统的版权保护能力和php.javait.cn的代码加密服务,形成了完整的商业闭环。 立即下载体验,开启您的电商创业之旅! 版权声明:本文介绍的沉梦云商城系统基于开源项目二次开发,仅供学习与研究使用。商业应用请遵守相关开源协议,并确保遵守当地法律法规。 标签:沉梦云商城 电商系统 PHP开发 代码加密 授权系统 商业保护 二次开发 数哈多应用授权

沉梦云商城Pro全解美化公益版发布:核心全解密+完整授权保护方案 沉梦云商城Pro全解美化公益版发布:核心全解密+完整授权保护方案 全功能电商系统+完善版权保护,打造商业级电商解决方案的完整生态系统概览 1.jpg图片 2.jpg图片 沉梦云商城Pro全解美化公益版是一款基于彩虹云商城深度二次开发的全功能电商系统。该系统不仅核心文件完全解密,支持自由二次开发,更集成了完善的版权保护机制,为PHP开发者提供从系统搭建到商业运营的完整解决方案。 📥 下载地址:隐藏内容,请前往内页查看详情 系统核心优势 🎯 全面界面美化升级 用户登录注册页面独家美化 - 全新视觉设计,提升用户体验 后台登录页专业美化 - 管理员界面优化,操作更便捷 后台首页数据可视化 - 信息展示更详细,管理决策更精准 💼 完善的后台管理系统 新版供货商系统 - 完整的供应链管理解决方案 支付通道站内自动轮询 - 智能支付保障,提升交易成功率 多种分站信息排行榜 - 多维度数据分析,助力运营决策 双引擎批量上架插件 - 大幅提升商品管理效率 🔧 系统稳定与安全 内置数据修复工具 - 自动检测并修复系统数据异常 网站数据展示自定义 - 灵活配置数据展示方案 核心文件全解密 - 支持深度二次开发和定制 商业运营完整解决方案 代码保护方案推荐 对于计划商业运营的开发者,保护代码安全至关重要。推荐使用以下两种方案: 1. PHP代码免费加密平台 平台地址:php.javait.cn 服务特点: ✅ 完全免费 - 无任何隐藏费用 ✅ 多重加密方式 - 支持Sg16、Deck3、Ic12等版本 ✅ 灵活选择 - 支持goto、enphp、noname等多种加密 ✅ 简单易用 - 上传即加密,一键下载保护 // 加密前示例 class PaymentSystem { public function pollingPayment($order_id) { // 智能支付轮询算法 return $payment_result; } } // 加密后:商业级代码保护 // 使用SG16三重加密,有效防止核心逻辑泄露2. 数哈多应用授权系统 系统地址:auth.shuha.cn 商业化保护方案: 灵活的授权管理 - 支持域名、IP等多种授权类型 可靠的授权验证 - API接口验证授权状态 支付系统对接 - 自动化订单和支付管理 JWT认证加密 - 保障授权数据安全 功能模块详解 智能支付轮询系统 class PaymentPolling { public function autoSwitch($failed_channel) { // 自动检测可用支付通道 $available = $this->checkAvailableChannels(); // 智能切换到最优通道 return $this->switchToBestChannel($available); } } 自动故障转移 - 支付失败时自动切换 多通道负载均衡 - 智能分配支付流量 实时监控预警 - 支付状态实时监控 供应商管理体系 供应商入驻审核 - 完整的入驻流程 绩效评估系统 - 供应商质量监控 协同管理工具 - 提升供应链效率 自动结算对账 - 财务流程自动化 数据可视化看板 实时销售数据 - 交易数据实时更新 分站业绩对比 - 多维度业绩分析 用户行为分析 - 深度用户洞察 自定义报表 - 灵活配置数据展示 安装部署指南 环境要求 服务器:虚拟主机/云服务器 PHP版本:7.6及以上 数据库:MySQL 5.7+ 快速部署步骤 下载解压 - 获取完整程序包 环境配置 - 配置PHP和数据库环境 安装向导 - 访问安装页面按提示完成 系统配置 - 设置支付通道和基础参数 授权保护 - 集成数哈多授权系统(可选) 代码加密 - 使用php.javait.cn加密核心代码(可选) 商业运营建议 直接运营方案 使用默认系统直接运营 基于美化界面快速上线 利用内置功能开展业务 二次开发方案 基于解密代码深度定制 开发个性化功能模块 打造差异化电商平台 版权保护方案 // 数哈多授权系统集成示例 class AuthIntegration { public function verifyLicense($domain) { $shuhaAuth = new ShuHaAuth(); return $shuhaAuth->verifyDomainLicense($domain); } }适用场景分析 🏪 个人创业者 快速搭建专属电商平台 低技术门槛启动业务 完善的版权保护机制 🏢 中小企业 功能完善满足企业需求 支持二次开发定制 稳定的系统架构 💻 开发者团队 学习电商系统开发 基于现有系统二次开发 商业化运营项目 总结 沉梦云商城Pro全解美化公益版为PHP开发者提供了从系统搭建到商业运营的完整解决方案。系统核心文件全解密支持自由二次开发,结合数哈多授权系统的版权保护能力和php.javait.cn的代码加密服务,形成了完整的商业闭环。 立即下载体验,开启您的电商创业之旅! 版权声明:本文介绍的沉梦云商城系统基于开源项目二次开发,仅供学习与研究使用。商业应用请遵守相关开源协议,并确保遵守当地法律法规。 标签:沉梦云商城 电商系统 PHP开发 代码加密 授权系统 商业保护 二次开发 数哈多应用授权 -

沉梦云商城Pro全解美化公益版发布:核心解密,开箱即用的全能电商解决方案 沉梦云商城Pro全解美化公益版发布:核心解密,开箱即用的全能电商解决方案 全新发布的沉梦云商城Pro美化公益版,核心文件全解密,支持二次开发与商业运营,集多项实用功能于一身。 1.jpg图片 2.jpg图片系统简介 沉梦云商城Pro全解美化公益版是一款基于彩虹云商城深度二开的电商系统解决方案,该版本核心文件均已解密,支持二次开发与商业运营,集成了多种实用功能模块,无需复杂配置即可快速部署上线。 📥 下载地址:隐藏内容,请前往内页查看详情 系统亮点特色 🎯 全面界面美化升级 用户登录注册页面独家美化:采用全新设计的用户认证界面,提供沉浸式视觉体验 后台登录页美化:优化管理员登录体验,提升专业感 后台首页美化:信息详细更易了解,采用数据驾驶舱式布局,提升管理效率 💼 完善的供应链管理体系 新版供货商系统:集成新一代供货商体系,完善的供应链管理模块 双引擎批量上架工具:支持商品一键集群发布,大幅提升商品上架效率 双模式批量上架插件:内置两种批量上架插件,满足不同场景的商品上架需求 🔄 智能支付与稳定性保障 支付通道站内自动轮询系统:集成智能支付通道监控系统,支持站内自动轮询切换,提升支付成功率 数据完整性自检工具:内置数据自动修复引擎,智能检测与修复异常数据 自带数据修复工具:保障系统数据完整性与稳定性 📊 多维度数据展示与分析 分站业绩多维度排行榜:实时更新排行榜数据,助力业务决策 多维度分站数据看板:提供实时数据监控,全面掌握运营状况 网站数据展示自定义:特殊功能支持灵活配置数据呈现方案 功能详解 智能支付轮询系统 该系统集成了智能支付通道监控与自动切换机制,当某一支付通道出现异常时,系统会自动轮询到可用的支付通道,确保交易流程不中断,大大提升了支付成功率和用户体验。 数据可视化看板 沉梦云Pro采用多维度数据展示方案,管理员可以直观查看: 实时销售数据与趋势分析 分站业绩对比排行榜 商品销售热点图 用户行为分析报表 支持可视化数据看板定制,用户可根据自身需求灵活配置数据展示方式。 供应商全链路管理 系统构建了完善的供应商管理体系,包含: 供应商入驻与审核流程 供应商绩效评估系统 供应链协同管理工具 供应商结算对账功能 这套体系确保了电商平台供应链的稳定性和高效性。 安装与部署 环境要求 服务器:虚拟主机/云服务器 PHP版本:7.6及以上 数据库:MySQL 5.7+ 部署步骤 下载完整程序包并解压 配置网站运行环境 访问安装向导,按提示完成安装 配置支付通道和基本商城参数 开始运营 代码保护推荐 对于计划商业运营的开发者,为了保护代码安全,推荐使用免费的PHP代码加密平台: 平台地址:php.javait.cn 加密服务特点: 完全免费:全站功能免费,无任何隐藏费用 多重加密方式:支持Sg16、Deck3、Ic12、goto、enphp、noname等多种加密版本 灵活选择:支持扩展和非扩展的加密方式 简单易用:上传代码即可快速加密,一键下载保护后的文件 // 加密前:清晰的业务逻辑 class PaymentSystem { public function pollingPayment($order_id) { // 智能支付轮询算法 return $payment_result; } } // 加密后:商业级代码保护 // 使用SG16加密,有效防止核心业务逻辑被分析适用场景 个人创业:快速搭建专属电商平台,降低技术门槛 企业运营:完善的功能体系满足企业级电商需求 源码学习:核心文件解密,适合PHP开发者学习电商系统开发 二次开发:基于现有系统进行个性化定制开发 总结 沉梦云商城Pro全解美化公益版作为一款功能完善、开箱即用的电商解决方案,不仅界面美观、功能强大,而且得益于核心文件全解密,为开发者提供了极大的二次开发灵活性。无论是直接运营还是基于此进行定制开发,都是一个非常优秀的选择。 立即下载体验,开启您的电商创业之旅! 版权说明:本系统基于开源项目进行二次开发,仅供学习与研究使用。商业应用请遵守相关开源协议,并确保遵守当地法律法规。 标签:沉梦云商城 彩虹云商城 电商系统 PHP开源 二次开发 支付轮询 供应商管理 数据看板

沉梦云商城Pro全解美化公益版发布:核心解密,开箱即用的全能电商解决方案 沉梦云商城Pro全解美化公益版发布:核心解密,开箱即用的全能电商解决方案 全新发布的沉梦云商城Pro美化公益版,核心文件全解密,支持二次开发与商业运营,集多项实用功能于一身。 1.jpg图片 2.jpg图片系统简介 沉梦云商城Pro全解美化公益版是一款基于彩虹云商城深度二开的电商系统解决方案,该版本核心文件均已解密,支持二次开发与商业运营,集成了多种实用功能模块,无需复杂配置即可快速部署上线。 📥 下载地址:隐藏内容,请前往内页查看详情 系统亮点特色 🎯 全面界面美化升级 用户登录注册页面独家美化:采用全新设计的用户认证界面,提供沉浸式视觉体验 后台登录页美化:优化管理员登录体验,提升专业感 后台首页美化:信息详细更易了解,采用数据驾驶舱式布局,提升管理效率 💼 完善的供应链管理体系 新版供货商系统:集成新一代供货商体系,完善的供应链管理模块 双引擎批量上架工具:支持商品一键集群发布,大幅提升商品上架效率 双模式批量上架插件:内置两种批量上架插件,满足不同场景的商品上架需求 🔄 智能支付与稳定性保障 支付通道站内自动轮询系统:集成智能支付通道监控系统,支持站内自动轮询切换,提升支付成功率 数据完整性自检工具:内置数据自动修复引擎,智能检测与修复异常数据 自带数据修复工具:保障系统数据完整性与稳定性 📊 多维度数据展示与分析 分站业绩多维度排行榜:实时更新排行榜数据,助力业务决策 多维度分站数据看板:提供实时数据监控,全面掌握运营状况 网站数据展示自定义:特殊功能支持灵活配置数据呈现方案 功能详解 智能支付轮询系统 该系统集成了智能支付通道监控与自动切换机制,当某一支付通道出现异常时,系统会自动轮询到可用的支付通道,确保交易流程不中断,大大提升了支付成功率和用户体验。 数据可视化看板 沉梦云Pro采用多维度数据展示方案,管理员可以直观查看: 实时销售数据与趋势分析 分站业绩对比排行榜 商品销售热点图 用户行为分析报表 支持可视化数据看板定制,用户可根据自身需求灵活配置数据展示方式。 供应商全链路管理 系统构建了完善的供应商管理体系,包含: 供应商入驻与审核流程 供应商绩效评估系统 供应链协同管理工具 供应商结算对账功能 这套体系确保了电商平台供应链的稳定性和高效性。 安装与部署 环境要求 服务器:虚拟主机/云服务器 PHP版本:7.6及以上 数据库:MySQL 5.7+ 部署步骤 下载完整程序包并解压 配置网站运行环境 访问安装向导,按提示完成安装 配置支付通道和基本商城参数 开始运营 代码保护推荐 对于计划商业运营的开发者,为了保护代码安全,推荐使用免费的PHP代码加密平台: 平台地址:php.javait.cn 加密服务特点: 完全免费:全站功能免费,无任何隐藏费用 多重加密方式:支持Sg16、Deck3、Ic12、goto、enphp、noname等多种加密版本 灵活选择:支持扩展和非扩展的加密方式 简单易用:上传代码即可快速加密,一键下载保护后的文件 // 加密前:清晰的业务逻辑 class PaymentSystem { public function pollingPayment($order_id) { // 智能支付轮询算法 return $payment_result; } } // 加密后:商业级代码保护 // 使用SG16加密,有效防止核心业务逻辑被分析适用场景 个人创业:快速搭建专属电商平台,降低技术门槛 企业运营:完善的功能体系满足企业级电商需求 源码学习:核心文件解密,适合PHP开发者学习电商系统开发 二次开发:基于现有系统进行个性化定制开发 总结 沉梦云商城Pro全解美化公益版作为一款功能完善、开箱即用的电商解决方案,不仅界面美观、功能强大,而且得益于核心文件全解密,为开发者提供了极大的二次开发灵活性。无论是直接运营还是基于此进行定制开发,都是一个非常优秀的选择。 立即下载体验,开启您的电商创业之旅! 版权说明:本系统基于开源项目进行二次开发,仅供学习与研究使用。商业应用请遵守相关开源协议,并确保遵守当地法律法规。 标签:沉梦云商城 彩虹云商城 电商系统 PHP开源 二次开发 支付轮询 供应商管理 数据看板